4 formas de deshabilitar la cuenta raíz en Linux

- 1285

- 230

- Eduardo Tapia

El raíz La cuenta es la cuenta definitiva en un Linux y otros sistemas operativos tipo UNIX. Esta cuenta tiene acceso a todos los comandos y archivos en un sistema con permisos completos de lectura, escritura y ejecución. Se utiliza para realizar cualquier tipo de tarea en un sistema; Para crear/actualizar/acceder/eliminar las cuentas de otros usuarios, instalar/eliminar/actualizar paquetes de software, y mucho más.

Porque el raíz El usuario tiene poderes absolutos, cualquier acción que realice es crítica en un sistema. En este sentido, cualquier error de la raíz El usuario puede tener enormes implicaciones en el funcionamiento normal de un sistema. Además, esta cuenta también puede ser abusada utilizándola de manera incorrecta o inapropiada, ya sea accidentalmente, maliciosamente o mediante la ignorancia de las políticas.

Por lo tanto, es aconsejable deshabilitar el acceso raíz en su servidor de Linux, en su lugar, crear una cuenta administrativa que debe configurarse para obtener privilegios de usuario raíz utilizando el comando sudo, para realizar tareas críticas en el servidor.

En este artículo, explicaremos cuatro formas de deshabilitar la cuenta de usuario raíz inicio de sesión en Linux.

Atención: Antes de bloquear el acceso al raíz cuenta, asegúrese de haber creado una cuenta administrativa, capaz de usar el comando sudo para obtener privilegios de usuario root, con el comando UserAdd y darle a esta cuenta de usuario una contraseña segura. La bandera -metro significa crear el directorio de inicio del usuario y -C permite especificar un comentario:

# userAdd -m -c "Admin User" admin # passwd admin

A continuación, agregue este usuario al grupo apropiado de administradores del sistema utilizando el comando usermod, donde el conmutador -a significa agregar cuenta de usuario y -GRAMO Especifica un grupo para agregar al usuario (rueda o sudo dependiendo de su distribución de Linux):

# usermod -ag wheel admin # centos/rhel # usermod -ag sudo admin # Debian/ubuntu

Una vez que haya creado un usuario con privilegios administrativos, cambie a esa cuenta para bloquear el acceso raíz.

# SU Administrador

1. Cambiar el shell del usuario root

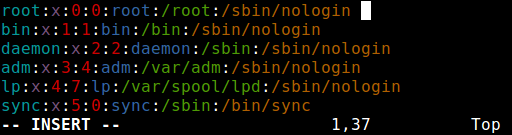

El método más simple para deshabilitar el inicio de sesión del usuario raíz es cambiar su shell desde /bin/bash o /bin/bash (o cualquier otro shell que permita el inicio de sesión del usuario) /sbin/nologin, en el /etc/passwd archivo, que puede abrir para editar utilizando cualquiera de sus editores de línea de comandos favoritos como se muestra.

$ sudo vim /etc /passwd

Cambiar la línea:

raíz: x: 0: 0: root:/root:/bin/bash a la raíz: x: 0: 0: root:/root:/sbin/nologin

Cambiar el shell de usuario raíz

Cambiar el shell de usuario raíz Guarde el archivo y cierre.

De ahora en adelante, cuando raíz Iniciar sesión de usuario, él/ella recibirá el mensaje "Esta cuenta no está disponible actualmente."Este es el mensaje predeterminado, pero puede cambiarlo y establecer un mensaje personalizado en el archivo /etc/nologin.TXT.

Este método solo es efectivo con programas que requieren un shell para el inicio de sesión del usuario, de lo contrario, sudo, ftp y correo electrónico Los clientes pueden acceder a la cuenta raíz.

2. Desactivar el inicio de sesión de la raíz a través del dispositivo de consola (TTY)

El segundo método utiliza un Pam módulo llamado pam_securetty, que permite el acceso raíz solo si el usuario está iniciando sesión en un "seguro "tty, según lo definido por el listado en /ETC/SEGURO.

El archivo anterior le permite especificar qué Tty Dispositivos El usuario raíz puede iniciar sesión, vaciar este archivo evita que el inicio de sesión raíz en cualquier dispositivo adjunto al sistema informático.

Para crear un archivo vacío, ejecute.

$ sudo MV /etc /Securetty /etc /Securyty.orig $ sudo touch /etc /sesurty $ sudo chmod 600 /etc /Securetty

Este método tiene algunas limitaciones, solo afecta programas como el inicio de sesión, los gerentes de visualización (I.mi gdm, KDM y xdm) y otros servicios de red que lanzan un TTY. Programas como SU, SUDO, SSH y otras herramientas OpenSSH relacionadas tendrán acceso a la cuenta raíz.

3. Desactivar el inicio de sesión de la raíz SSH

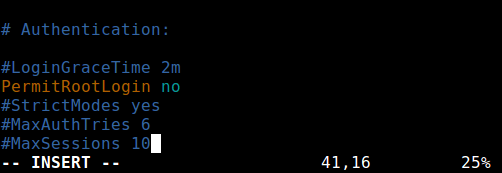

La forma más común de acceder a servidores remotos o VPSS es a través de SSH y para bloquear el inicio de sesión del usuario raíz en él, debe editar el /etc/ssh/sshd_config archivo.

$ sudo vim/etc/ssh/sshd_config

Entonces descomnación (si se comenta) la directiva Permitrootlogin y establecer su valor en No Como se muestra en la captura de pantalla.

Desactivar el inicio de sesión de la raíz en SSH

Desactivar el inicio de sesión de la raíz en SSH Una vez que haya terminado, guarde y cierre el archivo. Luego reinicie el SSHD Servicio para aplicar el cambio reciente en las configuraciones.

$ sudo systemctl reiniciar sshd o $ sudo servicio sshd reiniciar

Como ya sabrá, este método solo afecta el conjunto de herramientas OpenSSH, programas como SSH, SCP, SFTP se bloqueará para acceder a la cuenta raíz.

4. Restringir la raíz de acceso a los servicios a través de PAM

Módulos de autenticación conectables (Pam En resumen) es un método de autenticación centralizado, conectable, modular y flexible en los sistemas Linux. Pam, a través del /lib/seguridad/pam_listfile.entonces Módulo, permite una gran flexibilidad para limitar los privilegios de cuentas específicas.

El módulo anterior se puede utilizar para hacer referencia a una lista de usuarios a los que no se les permite iniciar sesión a través de algunos servicios de destino, como el inicio de sesión, SSH y cualquier programa PAM ADAT.

En este caso, queremos deshabilitar el acceso de los usuarios raíz a un sistema, restringiendo el acceso a los servicios de inicio de sesión y SSHD. Primero abra y edite el archivo para el servicio de destino en el /etc/pam.d/ directorio como se muestra.

$ sudo vim /etc /pam.d/inicio de sesión o sudo vim/etc/pam.d/sshd

A continuación, agregue la configuración a continuación en ambos archivos.

Auth requerido pam_listfile.Entonces, \ onerr = succeed item = user sense = deny file =/etc/ssh/deniedusers

Cuando haya terminado, guarde y cierre cada archivo. Luego crea el archivo simple /etc/ssh/deniedusers que debe contener un elemento por línea y no legible del mundo.

Agregue la raíz de nombre, luego guárdela y cierre.

$ sudo vim/etc/ssh/negedusers

También establezca los permisos requeridos en este.

$ sudo chmod 600/etc/ssh/deniedusers

Este método solo afecta a los programas y servicios que están conscientes de PAM. Puede bloquear el acceso raíz al sistema a través de clientes FTP y correo electrónico y más.

Para obtener más información, consulte las páginas del hombre relevante.

$ hombre pam_securetty $ man sshd_config $ man pam

Eso es todo! En este artículo, hemos explicado cuatro formas de deshabilitar el inicio de sesión (o cuenta) del usuario root en Linux. ¿Tiene algún comentario, sugerencia o pregunta, no dude en comunicarse con nosotros a través del formulario de comentarios a continuación?.

- « Filelight estadísticas de uso de disco de Analayze rápidamente en Linux

- Cómo buscar y eliminar directorios recursivamente en Linux »