Conceptos básicos del analizador de protocolo de red Wireshark en Linux

- 4469

- 421

- Mario Gollum

Wireshark es solo una de las herramientas valiosas proporcionadas por Kali Linux. Al igual que los demás, se puede usar para fines positivos o negativos. Por supuesto, esta guía cubrirá el monitoreo tu propio tráfico de red para detectar cualquier actividad potencialmente no deseada.

Wireshark es increíblemente poderoso, y puede parecer desalentador al principio, pero tiene el único propósito de monitorear el tráfico de red, y todas esas muchas opciones que pone a disposición solo sirven para mejorar su capacidad de monitoreo.

Instalación

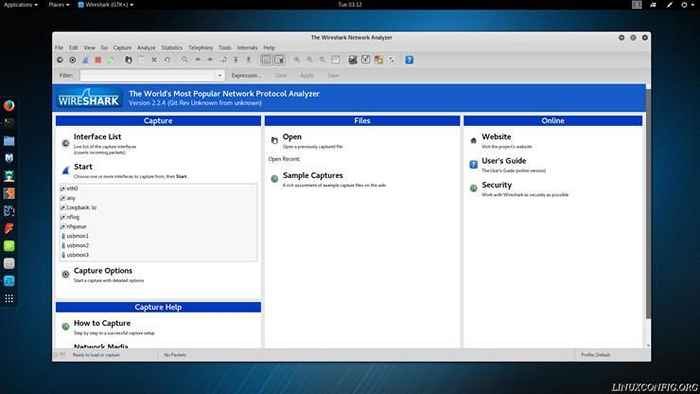

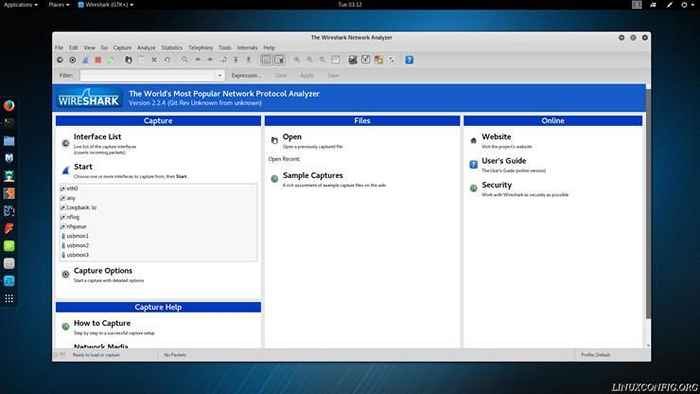

Barcos kali con wireshark. sin embargo, el wireshark-gtk El paquete proporciona una interfaz más agradable que hace que trabajar con Wireshark sea una experiencia mucho más amigable. Entonces, el primer paso en el uso de Wireshark es instalar el wireshark-gtk paquete.

# APT Instalar Wireshark-GTK

No se preocupe si está ejecutando kali en un medio en vivo. Todavía funcionará.

Configuracion basica

Antes de hacer cualquier otra cosa, probablemente sea mejor establecer Wireshark de la manera en que se sentirá más cómodo usándolo. Wireshark ofrece varios diseños diferentes, así como opciones que configuran el comportamiento del programa. A pesar de sus números, usarlos es bastante sencillo.

Comience abriendo Wireshark-GTK. Asegúrese de que sea la versión GTK. Están enumerados por separado por Kali.

Disposición

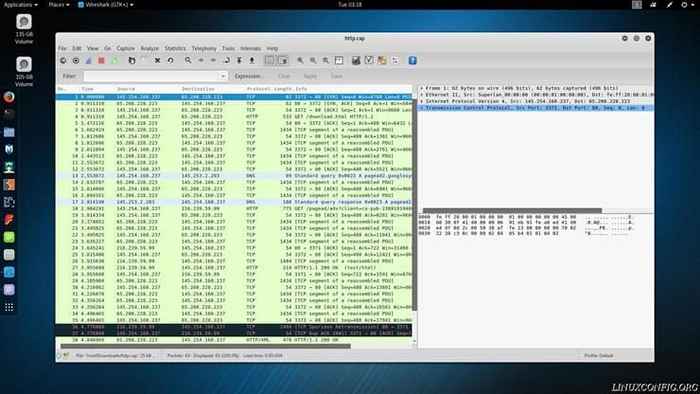

Por defecto, Wireshark tiene tres secciones apiladas entre sí. La sección superior es la lista de paquetes. La sección central es el paquete Detalles. La sección inferior contiene los bytes de paquetes sin procesar. Para la mayoría de los usos, los dos principales son mucho más útiles que el anterior, pero aún pueden ser una gran información para usuarios más avanzados.

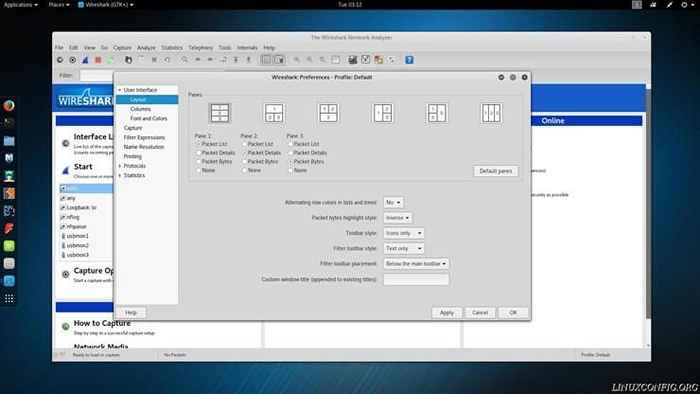

Las secciones se pueden ampliar y contratar, pero ese diseño apilado no es para todos. Puede alterarlo en el menú "Preferencias" de Wireshark. Para llegar allí, haga clic en "Editar" y luego "Preferencias ..." en la parte inferior del menú desplegable. Que abrirá una nueva ventana con más opciones. Haga clic en "Diseño" en "Interfaz de usuario" en el menú lateral.

Ahora verá diferentes opciones de diseño disponibles. Las ilustraciones en la parte superior le permiten seleccionar el posicionamiento de los diferentes paneles, y los selectores de botón de radio le permiten seleccionar los datos que irán en cada panel.

La pestaña a continuación, etiquetada como "columnas", le permite seleccionar qué columnas se mostrarán por Wireshark en la lista de paquetes. Seleccione solo los que tienen los datos que necesita, o deje todos verificados.

Barras de herramientas

No hay demasiado que pueda hacer con las barras de herramientas en Wireshark, pero si desea personalizarlas, puede encontrar una configuración útil en el mismo menú de "diseño" que las herramientas de disposición del panel en la última sección. Hay opciones de barra de herramientas directamente debajo de las opciones de panel que le permiten cambiar la forma en que se muestran las barras de herramientas y los elementos de la barra de herramientas.

También puede personalizar qué barras de herramientas se muestran en el menú "Ver" al verificarlas y desmarcarlas.

Funcionalidad

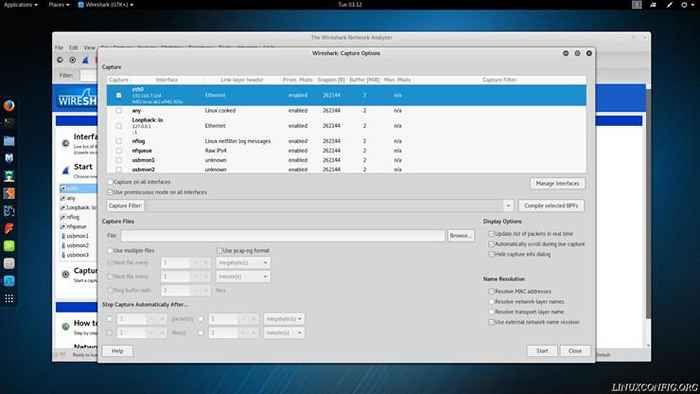

La mayoría de los controles para alterar cómo se recolectan los paquetes de capturas de Wireshark se pueden encontrar bajo "captura" en "opciones."

La sección de "captura" superior de la ventana le permite seleccionar qué interfaces de redes deben monitorear Wireshark. Esto podría diferir enormemente dependiendo de su sistema y cómo está configurado. Solo asegúrese de verificar las casillas correctas para obtener los datos correctos. Las máquinas virtuales y sus redes acompañantes aparecerán en esta lista. También habrá múltiples opciones para múltiples tarjetas de interfaz de red.

Directamente debajo de la lista de interfaces de red hay dos opciones. Uno le permite seleccionar todas las interfaces. El otro le permite habilitar o deshabilitar el modo promiscuo. Esto permite que su computadora monitoree el tráfico de todas las demás computadoras en la red seleccionada. Si está intentando monitorear toda su red, esta es la opción que desea.

ADVERTENCIA: Usar el modo promiscuo en una red que no posee o que tenga permiso para monitorear es ilegal!

En la parte inferior izquierda de la pantalla están las secciones "Opciones de visualización" y "Resolución de nombre". Para "opciones de visualización", probablemente sea una buena idea dejar las tres marcadas. Si desea desmarcarlos, está bien, pero "actualizar la lista de paquetes en tiempo real" probablemente debería permanecer marcado en todo momento.

En "Resolución de nombre" puede elegir su preferencia. Tener más opciones verificadas creará más solicitudes y desordenará su lista de paquetes. Verificar las resoluciones de Mac es una buena idea ver la marca del hardware de redes que se utiliza. Le ayuda a identificar qué máquinas e interfaces están interactuando.

Captura

La captura está en el núcleo de Wireshark. Su propósito principal es monitorear y registrar el tráfico en una red específica. Hace esto, en su forma más básica, muy simplemente. Por supuesto, se pueden usar más configuración y opciones para utilizar más de la potencia de Wireshark. Sin embargo, esta sección de introducción se apegará a la grabación más básica.

Para comenzar una nueva captura, presione el nuevo botón de captura en vivo. Debería parecer una aleta de tiburón azul.

Mientras captura, Wireshark reunirá todos los datos de paquetes que puede y lo registrará. Dependiendo de su configuración, debería ver nuevos paquetes en el panel "Listado de paquetes". Puede hacer clic en cada uno que encuentre interesante e investigar en tiempo real, o simplemente puede alejarse y dejar que Wireshark corra.

Cuando haya terminado, presione el botón Red Square "Stop". Ahora, puede elegir guardar o descartar su captura. Para guardar, puede hacer clic en "Archivo" y luego "Guardar" o "Guardar como."

Datos de lectura

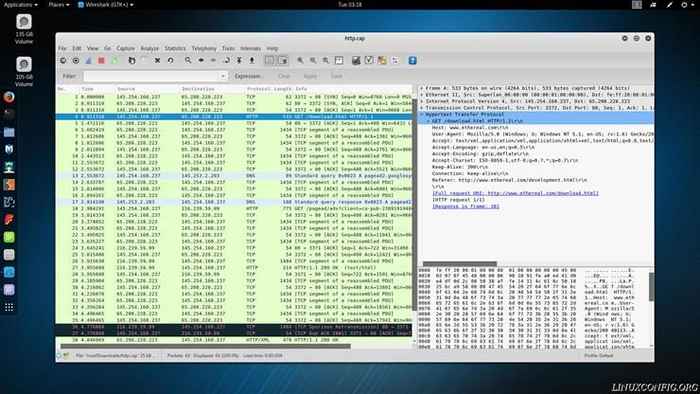

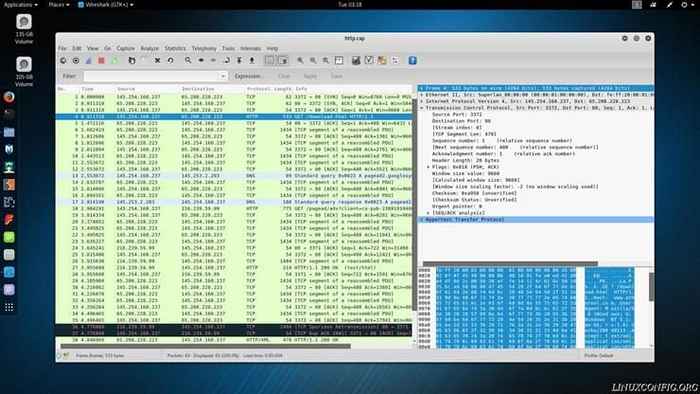

Wireshark tiene como objetivo proporcionarle todos los datos que necesitará. Al hacerlo, recopila una gran cantidad de datos relacionados con los paquetes de red que está monitoreando. Intenta hacer que estos datos sean menos desalentadores descomponiéndolo en pestañas colapsibles. Cada pestaña corresponde a una pieza de los datos de solicitud vinculados al paquete.

Las pestañas se apilan en orden de nivel más bajo a más alto nivel. La pestaña superior siempre contendrá datos en los bytes contenidos en el paquete. La pestaña más baja variará. En el caso de una solicitud HTTP, contendrá la información HTTP. La mayoría de los paquetes que encuentre serán datos de TCP, y esa será la pestaña inferior.

Cada pestaña contiene datos de datos relevantes para esa parte del paquete. Un paquete HTTP contendrá información relacionada con el tipo de solicitud, el navegador web utilizado, la dirección IP del servidor, el idioma y la codificación de datos. Un paquete TCP contendrá información sobre qué puertos se están utilizando tanto en el cliente como en el servidor, así como los indicadores que se utilizan para el proceso de apretón de manos TCP.

Los otros campos superiores contendrán menos información que interesará a la mayoría de los usuarios. Hay una pestaña que contiene información sobre si el paquete se transfirió o no a través de IPv4 o IPv6, así como las direcciones IP del cliente y el servidor. Otra pestaña proporciona la información de la dirección MAC tanto para la máquina del cliente como para el enrutador o la puerta de enlace utilizada para acceder a Internet.

Pensamientos de cierre

Incluso con solo estos conceptos básicos, puede ver cuán poderosa puede ser una herramienta Wireshark. Monitorear el tráfico de su red puede ayudar a detener los ataques cibernéticos o simplemente mejorar las velocidades de conexión. También puede ayudarlo a perseguir aplicaciones de problemas. La próxima guía de Wireshark explorará las opciones disponibles para filtrar paquetes con Wireshark.

Tutoriales de Linux relacionados:

- Cómo arrancar dual Kali Linux y Windows 10

- Lista de las mejores herramientas de Kali Linux para pruebas de penetración y ..

- Cómo monitorear la actividad de la red en un sistema Linux

- Cosas para instalar en Ubuntu 20.04

- Cómo imprimir el árbol de directorio usando Linux

- Cómo instalar Kali Linux en VMware

- Cómo verificar el uso del disco por carpeta en Linux

- Una introducción a la automatización, herramientas y técnicas de Linux

- Analizador de registro de Linux Apache

- Cómo encontrar directorios más grandes en Linux