BCC - Herramientas de rastreo dinámico para el monitoreo de rendimiento de Linux, redes y más

- 3564

- 629

- Sr. Eduardo Menchaca

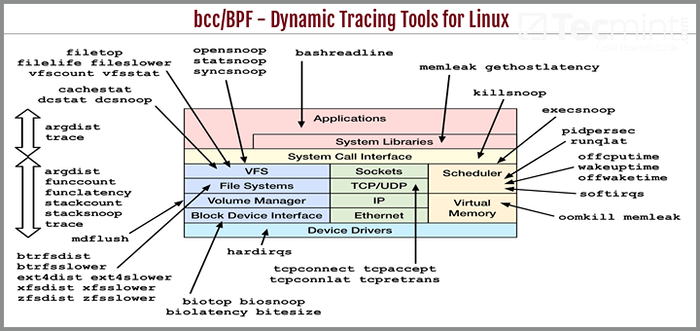

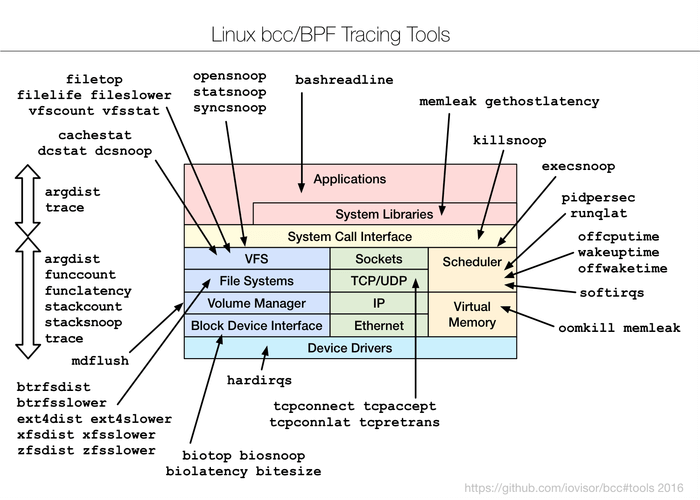

BCC (Colección de compiladores BPF) es un poderoso conjunto de herramientas y archivos de ejemplo apropiados para crear programas de trazado y manipulación de núcleos ingeniosos. Utiliza extendido BPF (Filtros de paquetes de Berkeley), inicialmente conocido como EBPF que fue una de las nuevas características en Linux 3.15.

BCC/BPF - Herramientas de rastreo dinámico para el monitoreo de rendimiento de Linux

BCC/BPF - Herramientas de rastreo dinámico para el monitoreo de rendimiento de Linux Prácticamente, la mayoría de los componentes utilizados por BCC requerir Linux 4.1 o arriba, y sus características notables incluyen:

- No requiere un módulo de núcleo de terceros, ya que todas las herramientas funcionan basadas en BPF que está integrada en el núcleo y BCC utiliza características agregadas en Linux 4.Serie X.

- Habilita la observación de la ejecución del software.

- Comprende varias herramientas de análisis de rendimiento con archivos de ejemplo y páginas de hombre.

Leer sugerido: 20 Herramientas de línea de comando para monitorear el rendimiento de Linux

El más adecuado para usuarios avanzados de Linux, BCC hace que sea fácil de escribir BPF programas que usan instrumentación de núcleo en C, y front-end en Pitón y lua. Además, admite múltiples tareas como análisis de rendimiento, monitoreo, control de tráfico de red más mucho más.

Cómo instalar BCC en sistemas Linux

Recuerda eso BCC Utiliza características agregadas en la versión del kernel de Linux 4.1 o arriba, y como requisito, el núcleo debería haberse compilado con las banderas establecidas a continuación:

Config_bpf=Y Config_bpf_syscall=Y # [Opcional, para filtros TC] Config_net_cls_bpf=metro # [Opcional, para acciones TC] Config_net_act_bpf=metro Config_bpf_jit=Y Config_hhave_bpf_jit=Y # [Opcional, para Kprobes] Config_bpf_events=Y

Para verificar las banderas de su núcleo, vea el archivo /proc/config.GZ o ejecute los comandos como en los ejemplos a continuación:

[correo electrónico protegido] ~ $ GREP config_bpf = /boot /config -'uname -r ' Config_bpf=Y [correo electrónico protegido] ~ $ GREP config_bpf_syscall = /boot /config -'uname -r ' Config_bpf_syscall=Y [correo electrónico protegido] ~ $ GREP CONFIG_NET_CLS_BPF = /BOOT /CONFIG -'UNAME -R ' Config_net_cls_bpf=metro [correo electrónico protegido] ~ $ GREP CONFIG_NET_ACT_BPF = /BOTO /CONFIG -'UNAME -R ' Config_net_act_bpf=metro [correo electrónico protegido] ~ $ GREP config_bpf_jit = /boot /config -'uname -r ' Config_bpf_jit=Y [correo electrónico protegido] ~ $ GREP CONFIG_HAVE_BPF_JIT = /Boot /config -'uname -r ' Config_hhave_bpf_jit=Y [correo electrónico protegido] ~ $ GREP config_bpf_events = /boot /config -'uname -r ' Config_bpf_events=Y

Después de verificar las banderas del núcleo, es hora de instalar BCC Herramientas en sistemas de Linux.

En ubuntu 16.04

Solo se crean los paquetes nocturnos para Ubuntu 16.04, Pero las instrucciones de instalación son muy sencillas. No hay necesidad de actualizar ni compilarlo del núcleo de la fuente.

$ echo "Deb [Trusted = YES] https: // Repo.iovisor.org/apt/xenial xenial-nightly main "| sudo tee/etc/apt/fuentes.lista.d/iovisor.Lista $ sudo apt-get actualización $ sudo apt-get install bcc-tools

En ubuntu 14.04

Comience por instalar un 4.3+ Linux Kernel, de http: // kernel.ubuntu.com/~ kernel-appa/mainline.

Como ejemplo, escriba un pequeño script de shell "Instalación de BCC.mierda"Con el contenido a continuación.

Nota: actualizar PREFIJO valor a la última fecha, y también explore los archivos en el Prefijo URL proporcionado para obtener el Rey valor, sustituirlos en el script de shell.

#!/bin/bash ver = 4.5.1-040501 prefijo = http: // kernel.ubuntu.com/~ kernel-appa/mainline/v4.5.1-Wily/ Rel = 201604121331 Wget $ prefijo/ linux-headers-$ ver -generic _ $ ver.$ Rel _amd64.Deb wget $ prefijo/linux-headers-$ ver _ $ ver.$ Rel _ de todo.Deb Wget $ prefijo/Linux-Image-$ ver -generic _ $ ver.$ Rel _amd64.Deb Sudo dpkg -i Linux -*$ ver.$ Rel*.debutante

Guarda el archivo y cierra. Hacerlo ejecutable, luego ejecutarlo como se muestra:

$ chmod +x bcc-install.sh $ sh bcc instalación.mierda

Luego, reinicie su sistema.

$ reiniciar

A continuación, ejecute los comandos a continuación para instalar paquetes BCC firmados:

$ sudo apt-key adv-keyserver keyserver.ubuntu.com--recv-keys d4284cdd $ echo "Deb https: // Repo.iovisor.org/apt Trusty Main "| Sudo Tee/Etc/APT/Fuentes.lista.d/iovisor.Lista $ sudo apt-get actualización $ sudo apt-get instalación binutils bcc bcc-tools libbcc-exambers python-bcc

En Fedora 24-23

Instalar un 4.2+ núcleo de http: // alt.federaproject.org/pub/alt/rawhide-kernel-nodebug, si su sistema tiene una versión más baja de lo que se requiere. A continuación se muestra un ejemplo de cómo hacer eso:

$ sudo dnf config-manager --add-repo = http: // alt.federaproject.org/pub/alt/rawhide-kernel-nodebug/fedora-rawhide-kernel-nodebug.Repo $ sudo DNF Update $ ReBoot

Después de eso, agregue el BBC Repositorio de herramientas, actualizar su sistema e instalar las herramientas ejecutando la siguiente serie de comandos:

$ echo -e '[iovisor] \ nbaseurl = https: // repo.iovisor.org/yum/nochly/f23/$ basearch \ nenabled = 1 \ ngpgcheck = 0 '| Sudo Tee /Etc /Yum.repositar.d/iovisor.Repo $ sudo dnf actualización $ sudo dnf install bcc-tools

En Arch Linux - Aur

Debe comenzar actualizando su núcleo a la versión al menos 4.3.1-1, Posteriormente, instale los paquetes a continuación utilizando cualquier administrador de paquetes Arch como pacauro, yaurt, acobardarse, etc.

BCC BCC Tools Python-BCC Python2-BCC

Cómo usar herramientas BCC en sistemas Linux

Todos BCC Las herramientas se instalan en /usr/share/bcc/herramientas directorio. Sin embargo, alternativamente puede ejecutarlos desde el BCC GitHub repositorio bajo /herramientas donde terminan con un .py extensión.

$ ls/usr/share/bcc/herramientas argdist capable filetop offwaketime stackcount vfscount bashreadline cpudist funccount old stacksnoop vfsstat biolatency dcsnoop funclatency oomkill statsnoop wakeuptime biosnoop dcstat gethostlatency opensnoop syncsnoop xfsdist biotop doc hardirqs pidpersec tcpaccept xfsslower bitesize execsnoop killsnoop profile tcpconnect zfsdist btrfsdist ext4dist mdflush runqlat tcpconnlat zfsslower btrfsslower ext4slower memleak softirqs tcpretrans cachestat filelife mysqld_qslower Solisten tplist Cachetop fileslower Offputime sslsniff traza

Cubriremos algunos ejemplos bajo: monitorear el rendimiento general del sistema de Linux y las redes.

Rastrear () syscalls

Comencemos rastreando a todos abierto() Syscalls usando OpenSnoop. Esto nos permite decirnos cómo funcionan varias aplicaciones identificando sus archivos de datos, archivos de configuración y muchos más:

$ CD/USR/Share/BCC/Tools $ sudo ./OpenSnoop PID Comm Fd err Path 1 Systemd 35 0/Proc/Self/Mountinfo 2797 Udisksd 13 0/Proc/Self/Mountinfo 1 Systemd 35 0/SYS/Devices/PCI0000: 00/0000: 00: 0D.0/ata3/host2/target2: 0: 0/2: 0: 0: 0/block/sda/sda1/uevent 1 systemd 35 0/run/udev/data/b8: 1 1 1 systemd -1 2/etc/systemd /system/sys-kernel-debug rastreando.Mount 1 Systemd -1 2/run/systemd/system/sys-kernel-debug-traza.Mount 1 Systemd -1 2/run/systemd/generador/sys-kernel-debug-traza.Mount 1 Systemd -1 2/usr/local/lib/systemd/system/sys-kernel-debug-traza.Mount 2247 Systemd 15 0/Proc/Self/MountInfo 1 Systemd -1 2/lib/systemd/system/sys-kernel-debug-rastreo.Mount 1 Systemd -1 2/usr/lib/systemd/system/sys-kernel-debug trazado.Mount 1 Systemd -1 2/Run/Systemd/Generator.Trasero/sys-kernel-debug rastreando.Mount 1 Systemd -1 2/etc/systemd/system/sys-kernel-debug-trazado.montar.Desea 1 Systemd -1 2/etc/systemd/system/sys-kernel-debug-traza.montar.Requiere 1 Systemd -1 2/run/systemd/system/sys-kernel-debug-traza.montar.Desea 1 Systemd -1 2/run/systemd/system/sys-kernel-debug-traza.montar.Requiere 1 Systemd -1 2/run/systemd/generador/sys-kernel-debug-traza.montar.Desea 1 Systemd -1 2/run/systemd/generador/sys-kernel-debug-traza.montar.Requiere 1 Systemd -1 2/usr/local/lib/systemd/system/sys-kernel-debug-traza.montar.Desea 1 Systemd -1 2/usr/local/lib/systemd/system/sys-kernel-debug-traza.montar.Requiere 1 Systemd -1 2/lib/systemd/system/sys-kernel-debug-traza.montar.Desea 1 Systemd -1 2/lib/systemd/system/sys-kernel-debug-traza.montar.Requiere 1 Systemd -1 2/usr/lib/systemd/system/sys-kernel-debug-traza.montar.Desea 1 Systemd -1 2/usr/lib/systemd/system/sys-kernel-debug-trazado.montar.Requiere 1 Systemd -1 2/run/systemd/generador.Trasero/sys-kernel-debug rastreando.montar.Desea 1 Systemd -1 2/Run/Systemd/Generator.Trasero/sys-kernel-debug rastreando.montar.Requiere 1 Systemd -1 2/etc/systemd/system/sys-kernel-debug-traza.montar.D 1 Systemd -1 2/run/systemd/system/sys-kernel-debug-traza.montar.D 1 Systemd -1 2/run/systemd/generador/sys-kernel-debug-tráfico.montar.d…

Resumir la latencia de E/S del dispositivo de bloque

En este ejemplo, muestra una distribución resumida de la latencia de E/S de disco usando Biolatecncy. Después de ejecutar el comando, espere unos minutos y presione Ctrl-C para terminar y ver la salida.

$ sudo ./Biolatecncy Rastreo de E/S del dispositivo de bloque ... presione CTRL-C al final. ^C usecs: Conte Distribución 0 -> 1: 0 | | 2 -> 3: 0 | | 4 -> 7: 0 | | 8 -> 15: 0 | | 16 -> 31: 0 | | 32 -> 63: 0 | | 64 -> 127: 0 | | 128 -> 255: 3 | ************************************** 256 -> 511: 3 | ************************************** 512 -> 1023: 1 | *************** |

Trace nuevos procesos a través de exec () syscalls

En esta sección, pasaremos a trazar nuevos procesos en ejecución utilizando ejecutivo herramienta. Cada vez que se bifurca un proceso por tenedor() y exec () Syscalls, se muestra en la salida. Sin embargo, no se capturan todos los procesos.

$ sudo ./ejecutsnoop PCOMM PID PPID RET args Gnome-screensho 14882 14881 0/usr/bin/gnome-screenshot--gaplication-service systemd-hostnam 14892 1 0/lib/systemd/systemd-hostnamed nautilus 14897 2767 -2/home/tecmint/bin//bin/bin/bin/bin/ Información neta de usuarios nautilus 14897 2767 -2/home/tecmint/.Información local/bin/net usuarios nautilus 14897 2767 -2/usr/local/sbin/net usuarios info nautilus 14897 2767 -2/usr/local/bin/net usuarios info nautilus 14897 2767 -2/usr/sbin/net usershare infoe información NAUTILUS 14897 2767 -2/usr/bin/net usuarios de usuarios info nautilus 14897 2767 -2/sbin/net Información de usuarios Nautilus 14897 2767 -2/bin/net Usershare info Nautilus 14897 2767 -2/usr/juegos/Net Usershare Información Nautilus 14897 2767 -2/usr/local/games/net usuarios infoe Nautilus 14897 2767 -2/snap/bin/net usuarios de usuarios informes 14899 14898 -2/home/tecmint/bin/libreOffice --calc compiz 14899 14898 -2/home//home/ Tecmint/.Local/bin/LibreOffice -Calc Compiz 14899 14898 -2/usr/local/sbin/libreOffice --calc Compiz 14899 14898 -2/usr/local/bin/libreOffice --calc compiz 14899 14898 -2/usr/sbin// libreOffice --calc libreOffice 14899 2252 0/usr/bin/libreOffice --calc dirname 14902 14899 0/usr/bin/dirname/usr/bin/libreOffice Basename 14903 14899 0/usr/bin/bin/usr/bin/libreoffice ..

Rastrear operaciones lentas ext4

Usando ext4slower Para rastrear el ext4 Operaciones comunes del sistema de archivos que son más lentos que 10 ms, para ayudarnos a identificar E/S de disco lento independientemente a través del sistema de archivos.

Leer sugerido: 13 Herramientas de monitoreo de rendimiento de Linux

Solo genera aquellas operaciones que exceden un umbral:

$ sudo ./Execlower Rastreo de operaciones EXT4 más lento que 10 ms Time Comm Pid t bytes Off_kb Lat (MS) Nombre de archivo 11:59:13 Upcart 2252 W 48 1 10.76 dBus.Registro 11:59:13 Gnome-Screensh 14993 R 144 0 10.96 Configuración.ini 11:59:13 Gnome-screensh 14993 R 28 0 16.02 GTK.CSS 11:59:13 Gnome-screensh 14993 R 3389 0 18.32 GTK-Main.CSS 11:59:25 RS: Principal P: Reg 1826 W 156 60 31.85 Syslog 11:59:25 Pool 15002 R 208 0 14.98 .xsession-errores 11:59:25 Piscina 15002 R 644 0 12.28 .Iceauthority 11:59:25 Pool 15002 R 220 0 13.38 .Bash_logout 11:59:27 DConf-Service 2599 S 0 0 22.75 usuario.Bhdkoy 11:59:33 Compiz 2548 R 4096 0 19.03 Firefox.escritorio 11:59:34 Compiz 15008 R 128 0 27.52 Firefox.SH 11:59:34 Firefox 15008 R 128 0 36.48 Firefox 11:59:34 Zeitgeist-Daem 2988 S 0 0 62.23 actividad.sqlite-wal 11:59:34 Zeitgeist-fts 2996 R 8192 40 15.67 Postlist.DB 11:59:34 Firefox 15008 R 140 0 18.05 DependentLibs.Lista 11:59:34 Zeitgeist-fts 2996 S 0 0 25.96 Posición.TMP 11:59:34 Firefox 15008 R 4096 0 10.67 libplc4.Entonces 11:59:34 Zeitgeist-fts 2996 S 0 0 11.29 Lista de términos.TMP ..

E/S del dispositivo de bloque de rastreo con PID y latencia

A continuación, sumergamos para imprimir una línea por disco de E/S cada segundo, con detalles como ID de proceso, sector, bytes, latencia entre otros que usan Biosnoop:

$ sudo ./Biosnoop Tiempo (s) Comm Pid Disk T Sector Bytes Lat (MS) 0.000000000 ? 0 r -1 8 0.26 2.047897000 ? 0 r -1 8 0.21 3.280028000 KWorker/U4: 0 14871 SDA W 30552896 4096 0.24 3.280271000 JBD2/SDA1-8 545 SDA W 29757720 12288 0.40 3.298318000 JBD2/SDA1-8 545 SDA W 29757744 4096 0.14 4.096084000 ? 0 r -1 8 0.27 6.143977000 ? 0 r -1 8 0.27 8.192006000 ? 0 r -1 8 0.26 8.303938000 KWorker/U4: 2 15084 SDA W 12586584 4096 0.14 8.303965000 KWorker/U4: 2 15084 SDA W 25174736 4096 0.14 10.239961000 ? 0 r -1 8 0.26 12.292057000 ? 0 r -1 8 0.20 14.335990000 ? 0 r -1 8 0.26 16.383798000 ? 0 r -1 8 0.17 ..

Ratio de éxito de caché de la página de rastreo

A partir de entonces, procedemos a usar escabeche para mostrar una línea de estadísticas resumidas del caché del sistema cada segundo. Esto habilita las operaciones de ajuste del sistema señalando una relación de éxito de caché baja y alta tasa de fallas:

$ sudo ./Cachestat Hits Misses Dirties Read_hit% Write_hit% Buffers_MB Cached_MB 0 0 0 0.0% 0.0% 19 544 4 4 2 25.0% 25.0% 19 544 1321 33 4 97.3% 2.3% 19 545 7476 0 2 100.0% 0.0% 19 545 6228 15 2 99.7% 0.2% 19 545 0 0 0 0.0% 0.0% 19 545 7391 253 108 95.3% 2.7% 19 545 33608 5382 28 86.1% 13.8% 19 567 25098 37 36 99.7% 0.0% 19 566 17624 239 416 96.3% 0.5% 19 520 ..

Trace TCP Conexiones activas

Monitoreo de conexiones TCP cada segundo usando tcpconnect. Su salida incluye la dirección de origen y destino, y el número de puerto. Esta herramienta es útil para rastrear conexiones TCP inesperadas, lo que nos ayuda a identificar ineficiencias en las configuraciones de aplicaciones o un atacante.

$ sudo ./tcpconnect Pid Comm IP Saddr Daddr Dport 15272 Socket Threa 4 10.0.2.15 91.189.89.240 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.174 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 117.18.237.29 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 52.222.135.52 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 216.58.199.132 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443 ..

Todas las herramientas anteriores también se pueden usar con varias opciones, para habilitar la página de ayuda para una herramienta determinada, utilice el uso de -H Opción, por ejemplo:

$ sudo ./tcpconnect -h Uso: tcpconnect [-h] [-t] [-p pid] [-p puerto] traza TCP conecta argumentos opcionales: -h, --help Muestra este mensaje de ayuda y salida -t, -Timestamp incluye la marca de tiempo en la salida- P PID, - -PID PID TRAGA ESTE PORTO SOLO PID -P, -Puerto Portes Lista de puertos de destino separado por comas para rastrear. Ejemplos: ./tcpconnect # traza todo TCP Connect () S ./tcpconnect -t # incluye marcas de tiempo ./tcpconnect -p 181 # solo traza pid 181 ./tcpconnect -p 80 # solo puerto de rastreo 80 ./tcpconnect -p 80,81 # Solo traza puerto 80 y 81

Trace fallido exec () s syscalls

Para rastrear las syscalls exec () fallidas, emplear el -X Opción con OpenSnoop como a continuación:

$ sudo ./OpenSnoop -x Pid Comm Fd err Path 15414 Pool -1 2 /Home /.Oculto 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/CPU/SISTEMA.Slice/Systemd-HostNamed.servicio/cgroup.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/CPU/SISTEMA.rebanar.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/CPUACCT/SISTEMA.Slice/Systemd-HostNamed.servicio/cgroup.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/CPUACCT/SISTEMA.rebanar.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/BLKIO/SISTEMA.Slice/Systemd-HostNamed.servicio/cgroup.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/BLKIO/SISTEMA.rebanar.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/MEMORIA/SISTEMA.Slice/Systemd-HostNamed.servicio/cgroup.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/MEMORIA/SISTEMA.rebanar.Procs 15415 (Ostnamed) -1 2/SYS/FS/CGROUP/PIDS/SISTEMA.Slice/Systemd-HostNamed.servicio/cgroup.Procs 2548 Compiz -1 2 15416 Systemd -Cgroups -1 2/run/Systemd/Container 15416 Systemd -Cgroups -1 2/SYS/FS/KDBUS/0 -SYSTEM/BUS 15415 Systemd -Hostnam -1 2/Run/Systemd/Systemd/Systemd/Systemd/ Contenedor 15415 Systemd-Hostnam -1 13/Proc/1/Environ 15415 Systemd-Hostnam -1 2/SYS/FS/KDBUS/0 System/Bus 1695 DBUS-Daemon -1 2/Run/Systemd/Users/0 15415 Systemd -Hostnam -1 2/etc/máquina -Info 15414 Pool -1 2/Home/Tecmint/.Hidden 15414 Pool -1 2/Home/Tecmint/Binary/.oculto 2599 dconf -service -1 2/run/user/1000/dconf/user ..

Trace funciones de proceso particulares

El último ejemplo a continuación demuestra cómo ejecutar una operación de rastreo personalizado. Estamos rastreando un proceso en particular utilizando su PID.

Leer sugerido: NetData: una herramienta de monitoreo de rendimiento en tiempo real para Linux

Primero determine la identificación del proceso:

$ Pidof Firefox 15437

Más tarde, ejecute la personalización rastro dominio. En el comando a continuación: -pag Especifica la identificación del proceso, do_sys_open () es una función del núcleo que se remonta dinámicamente su segundo argumento como una cadena.

$ sudo ./Trace -p 4095 'do_sys_open "%s", arg2' Time Pid Comm Func - 12:17:14 15437 Firefox do_sys_open/run/user/1000/dconf/user 12:17:14 15437 Firefox do_sys_open/home/tecmint/.config/dconf/user 12:18:07 15437 Firefox do_sys_open/run/user/1000/dconf/user 12:18:07 15437 Firefox do_sys_open/home/tecmint/.config/dconf/user 12:18:13 15437 Firefox do_sys_open/sys/disposites/system/cpu/presente 12:18:13 15437 Firefox do_sys_open/dev/urandom 12:18:13 15437 Firefox do_sys_open/dev/urandom 12:18 : 14 15437 Firefox do_sys_open/usr/share/fonts/trueType/Liberation/Liberations-Ititalic.TTF 12:18:14 15437 Firefox do_sys_open/usr/share/fonts/trueType/Liberation/Liberations-Italic.TTF 12:18:14 15437 Firefox do_sys_open/usr/share/fonts/trueType/Liberation/Liberations-Italic.TTF 12:18:14 15437 Firefox do_sys_open/sys/disposites/system/cpu/presente 12:18:14 15437 Firefox do_sys_open/dev/Urandom 12:18:14 15437 Firefox do_sys_open/dev/urandom 12:18:14 15437 FirfefefOX do_sys_open/dev/urandom 12:18:14 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 Firefox do_sys_open/sys/Devices/system/cpu/presente 12:18:15 15437 Firefox do_sys_open/dev/urandom 12:18 : 15 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 Firefox do_sys_open/sys/disposites/system/cpu/presente 12:18:15 15437 Firefox do_sys_open/dev/urandom 12:18:15 15437 Firefox do_sys_open/Dev/Dev/Dev/Dev/Dev/Dev/Dev/Dev/Dev/DeV urandom ..

Resumen

BCC es un kit de herramientas potente y fácil de usar para diversas tareas de administración del sistema, como el monitoreo del rendimiento del sistema de rastreo, la E/S del dispositivo de bloqueo de rastreo, las funciones de TCP, las operaciones del sistema de archivos, Syscalls, Node.JS Probes, más mucho más. Es importante destacar que se envía con varios archivos de ejemplo y páginas de hombre para que las herramientas lo guíen, haciéndolo fácil de usar y confiable.

Por último, pero no menos importante, puede contactarnos compartiendo sus pensamientos sobre el tema, hacer preguntas, hacer sugerencias útiles o cualquier retroalimentación constructiva a través de la sección de comentarios a continuación.

Para obtener más información y uso, visite: https: // iovisor.github.IO/BCC/

- « Traducir los permisos RWX en formato octal en Linux

- Tasksel instale fácil y rápidamente los software del grupo en Debian y Ubuntu »