Habilitar el modo de depuración en SSH para solucionar problemas de conectividad

- 4753

- 175

- Claudia Baca

En este artículo, le mostraremos cómo activar el modo de depuración mientras se ejecuta Ssh En Linux. Esto le permitirá ver qué se desarrolla realmente cuando ejecuta un comando SSH para conectarse a un servidor de Linux remoto utilizando el modo Levera o el modo de depuración.

[También puede gustar: 4 formas de acelerar las conexiones SSH en Linux]

El cliente SSH -V Switch le permite ejecutar SSH en modo Letrero, que imprime información de depuración sobre el progreso de la conexión SSH, que es realmente útil para depurar conexiones, autenticación y cualquier problema de configuración.

Hay diferentes niveles de verbosidad; Usando múltiples -V Las banderas aumentan la verbosidad (el nivel de verbosidad máximo es 3).

ssh -v- le informará lo que está sucediendo principalmente de tu parte.ssh -vv- le informará bajo nivel en ambos extremos.ssh -vvv- le informará sobre todo de ambos extremos.

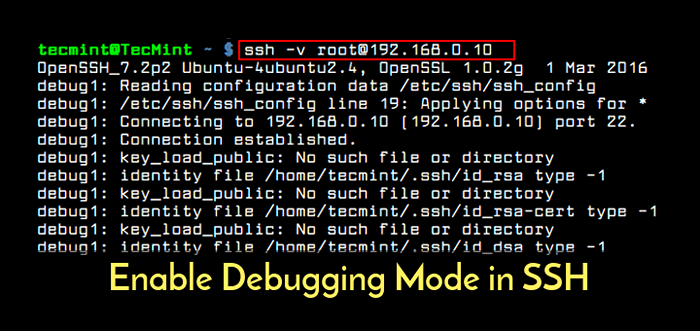

El siguiente comando ejecutará SSH en el primer nivel de verbosidad, lo que nos brinda mucha información de depuración como se muestra.

[correo electrónico protegido] ~ $ ssh -v [correo electrónico protegido]

Habilitar el registro de depuración de SSH

Habilitar el registro de depuración de SSH Salida de muestra

Openssh_7.2p2 Ubuntu-4ubuntu2.2, OpenSSL 1.0.2G-FIPS 1 Mar 2016 DEBUG1: Datos de configuración de lectura/Inicio/Aaronkilik/.ssh/config debug1:/home/aaronkilik/.SSH/Línea de configuración 18: Aplicación de opciones para * Debug1: Datos de configuración de lectura/etc/ssh/ssh_config debug1:/etc/ssh/ssh_config línea 19: aplicando opciones para * debug1: conectarse a 192.168.56.10 [192.168.56.10] Puerto 22. Debug1: Conexión establecida. Debug1: archivo de identidad/inicio/aaronkilik/.SSH/ID_RSA Tipo 1 DEBUG1: key_load_public: no hay dicho archivo o directorio debug1: archivo de identidad/inicio/aaronkilik/.SSH/ID_RSA -CERT Tipo -1 DEBUG1: Key_Load_Public: No hay dicho archivo o Directorio Debug1: Identity File/Home/Aaronkilik/.SSH/ID_DSA TIPO -1 DEBUG1: Key_Load_Public: no hay dicho archivo o directorio debug1: archivo de identidad/inicio/aaronkilik/.SSH/ID_DSA -CERT Tipo -1 DEBUG1: key_load_public: no hay archivo o directorio debug1: archivo de identidad/inicio/aaronkilik/.SSH/ID_ECDSA TIPO -1 DEBUG1: Key_Load_Public: No hay dicho archivo o directorio Debug1: Archivo de identidad/inicio/aaronkilik/.SSH/ID_ECDSA -CERT TIPO -1 DEBUG1: Key_Load_Public: no hay dicho archivo o directorio debug1: archivo de identidad/home/aaronkilik/.SSH/ID_ED25519 Tipo -1 DEBUG1: Key_Load_Public: No hay dicho archivo o Directorio Debug1: Identity File/Home/Aaronkilik/.SSH/ID_ED25519 -CERT Tipo -1 DEBUG1: habilitando el modo de compatibilidad para el protocolo 2.0 Debug1: Versión local String SSH-2.0-Openssh_7.2p2 Ubuntu-4ubuntu2.2 Debug1: Protocolo remoto Versión 2.0, la versión de software remoto abreSsh_7.4 Debug1: Partido: OpenSSH_7.4 Pat OpenSsh* Compat 0x04000000 Debug1: Autenticación a 192.168.56.10:22 como 'TecMint' Debug1: SSH2_MSG_KEXINIT SED DEBUG1: SSH2_MSG_KEXINIT RECEENTO DEBUG1: KEX: Algorithm: [Correo electrónico protegido] Debug1: KEX: Algoritmo de clave host: ECDSA-SHA2256 DEBUG1: KEX: SERVER-> CLIENTE CIPCER: [Correo electrónico Correo electrónico: Correo electrónico: Protegido] Mac: Compresión: [Correo electrónico protegido] Debug1: KEX: Client-> Cifrado del servidor: [Correo electrónico Protegido] Mac: Compresión: [Correo electrónico Protegido] Debug1: Esperando SSH2_MSG_KEX_ECDH_REPLY DEBUG1: Servidor Host Host: ECDSA-SHA2-NISTP256 SHA256: 1778ERQYUG4THHJA7D6JA /EP4UWSUTNEOBSMAJ32K9OO8 DEBUG1: Anfitrión '192.168.56.Se conoce 10 'y coincide con la clave de host ECDSA. Debug1: encontró la llave en/home/aaronkilik/.ssh/known_hosts:8 debug1: rekey after 134217728 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: rekey after 134217728 blocks debug1: SSH2_MSG_NEWKEYS received debug1: SSH2_MSG_EXT_INFO received debug1: kex_input_ext_info: server-sig-algs= debug1: SSH2_MSG_SERVICE_ACCEPT received debug1: Authentications Eso puede continuar: PublicKey, GSSAPI-Keyex, GSSAPI-With-Mic, Contraseña DEBUG1: Siguiente método de autenticación: PublicKey Debug1: Ofreciendo la clave pública RSA:/Home/Aaronkilik/.SSH/ID_RSA DEBUG1: el servidor acepta la clave: Pkalg RSA-SHA2-512 Blen 279 Debug1: habilitando la compresión en el nivel 6. Debug1: Autenticación sucedió (PublicKey). Autenticado para 192.168.56.10 ([192.168.56.10]: 22). Debug1: Canal 0: Nuevo [Cliente-Sesión] DEBUG1: Solicitud de [correo electrónico protegido] Debug1: Intering Interactive Session. debug1: compromiso: red debug1: client_input_global_request: rtype [correo electrónico protegido] want_reply 0 debug1: envío entorno. Debug1: Enviar env lc_paper = lg_ug.UTF-8 DEBUG1: Enviar env lc_address = lg_ug.UTF-8 DEBUG1: Enviar env lc_monetary = lg_ug.UTF-8 DEBUG1: Enviar env lc_numeric = lg_ug.UTF-8 DEBUG1: Enviar env lc_telephone = lg_ug.UTF-8 DEBUG1: Enviar env lc_identification = lg_ug.UTF-8 DEBUG1: Enviar env lang = en_us.UTF-8 DEBUG1: Enviar env lc_measurement = lg_ug.UTF-8 DEBUG1: Enviar env lc_name = lg_ug.UTF-8 Último inicio de sesión: sábado 6 de enero 16:20:11 2018 desde 192.168.56.1

Al intentar cerrar sesión o salir de la sesión, también verá mensajes de depuración como se muestra.

[[correo electrónico protegido] ~] $ Salida logrout Debug1: Client_input_channel_req: canal 0 rtype exit-status Respuesta 0 Debug1: Client_input_channel_req: canal 0 rtype [correaje protegido] Respuesta 0 Debug1: canal 0: gratis: session, nchannels 1 conexión a 192 a 192.168.56.10 cerrado. Transferido: enviado 3392, recibido 3120 bytes, en 118.1 segundo bytes por segundo: enviado 28.7, recibido 26.4 DEBUG1: ESTADO DE SALIDA 0 DEBUG1: Comprima salientes: datos sin procesar 1159, comprimido 573, factor 0.49 DEBUG1: Comprima entrantes: datos sin procesar 573, comprimido 1159, factor 2.02

A continuación, puede habilitar una verbosidad adicional (nivel 2 y 3) para obtener aún más mensajes de depuración como se muestra.

$ ssh -vv [correo electrónico protegido] $ ssh -vvv [correo electrónico protegido]

Eso es todo! Para obtener más uso de SSH, lea los siguientes artículos relacionados.

- Cómo asegurar y endurecer el servidor OpenSsh

- 5 mejores prácticas para evitar ataques de inicio de sesión de fuerza bruta SSH en Linux

- Cómo encontrar todos los intentos de inicio de sesión de SSH fallidos en Linux

- Cómo deshabilitar el inicio de sesión de la raíz SSH en Linux

- Cómo configurar el inicio de sesión sin contraseña SSH en Linux

- Cómo desconectar conexiones SSH inactivas o inactivas en Linux

Esperamos que encuentre útil este artículo. Puede hacer cualquier pregunta o compartir pensamientos a través del formulario de comentarios a continuación.

- « Mejor Java IDE para desarrolladores de Linux

- Uso y configuración básica del comando SSH en Linux »