Cómo agregar repositorios a Red Hat Linux con y sin proxy

- 4354

- 547

- Eduardo Tapia

Objetivo

Nuestro objetivo es configurar el acceso a repositorios de Yum internos y remotos, mientras que algunos de ellos están detrás de los servidores proxy.

Sistema operativo y versiones de software

- Sistema operativo: Red Hat Enterprise Linux 7.5

Requisitos

Acceso privilegiado al sistema

Dificultad

FÁCIL

Convenciones

- # - requiere que los comandos de Linux dados se ejecuten con privilegios raíz directamente como un usuario raíz o mediante el uso de

sudodominio - ps - Dados los comandos de Linux para ser ejecutados como un usuario regular no privilegiado

Introducción

En un entorno corporativo, es común limitar el acceso a Internet, tanto para la seguridad como para la responsabilidad. Esto a menudo se logra mediante el uso de servidores proxy que permiten el acceso a Internet después de algún tipo de autenticación, mientras inspeccionan y registran todo el tráfico que pasan los paseos. De esta manera, la compañía puede, por ejemplo, encontrar al empleado que descargó el virus que causa estragos dentro del sistema corporativo (o al menos el empleado que es robado que lo roban), o filtran el tráfico, evitando el acceso a sitios dañinos bien conocidos Para proteger el equipo de los empleados.

Sin embargo, puede haber otro tipo de acceso a Internet: como Sysadmin, necesita actualizaciones de software para que los servidores los mantengan actualizados. Este tráfico también puede pasar el proxy, si se configura beque para usar proxy. Pero, ¿qué pasa con los repositorios internos que no se pueden accesibles con esta configuración, ya que están dentro de la LAN?? Dónde colocar esta configuración si la máquina en cuestión es un escritorio, utilizada para navegar también? Averigüemos cómo configurar algunos posibles casos de uso con Red Hat Linux.

Configuración de tutorial

En este tutorial suponemos que el poder en nuestro entorno es apoderado.foobar.comunicarse, Sirviendo en el puerto 8000, y requiere una simple autenticación de nombre de usuario/contraseña para dar acceso al resto del mundo. Las credenciales válidas son fomento como nombre de usuario y paso secreto como contraseña. Tenga en cuenta que su proxy puede ser completamente diferente, puede no necesitar contraseña, o incluso nombre de usuario, depende de su configuración.

AD hoc Connection Trough Proxy

Si necesita conectar el proxy una vez, por ejemplo, descargue un paquete desde la línea de comandos o pruebe la conectividad antes de finalizar la configuración, puede exportar las variables relacionadas con el proxy a su sesión de línea de comando actual:

$ Export http_proxy = http: // foouser: [email protected]: 8000

Puedes configurar el https_proxy variable de la misma manera.

Hasta que termine la sesión, o desacio la variable exportada, la http (o https) El tráfico intentará conectarse al proxy, incluido el tráfico generado por beque. Tenga en cuenta que esto hace que un nombre de usuario y contraseña de poder válidos esté presente en el historial del usuario! Esta puede ser información confidencial que no se debe a ser legible por otros que puedan acceder al archivo de historial.

Todo el tráfico está usando proxy

Si el sistema en su conjunto necesita usar el proxy para comunicarse, puede establecer el proxy en /etc/perfil, o suelte las variables en un archivo separado en /etc/perfil.d directorio, por lo que estas configuraciones solo deben modificarse en un solo lugar. Puede haber casos de uso para esto, pero también tenga en cuenta que, en este caso, se intente el tráfico a través del proxy, por lo que un navegador también intentará alcanzar páginas internas a través del proxy.

Tenga en cuenta que establecemos la misma variable ambiental que lo hicimos con la conexión proxy única, solo configurándola en el inicio, por lo tanto, todas las sesiones de usuario "heredan" estas variables.

Si necesita establecer el sistema proxy de ancho, agregue lo siguiente al /etc/perfil o un archivo separado en el /etc/perfil.d directorio, usando su editor de texto favorito:

Exportar http_proxy = http: // foouser: [email protected]: 8000 exportación https_proxy = http: // foouser: [email protected]: 8000 Puede establecerlos también por nivel de usuario (por ejemplo en .bash_profile), en cuyo caso solo solicitan ese usuario en particular. La misma forma en que cualquier usuario puede anular estas configuraciones de amplio sistema agregando un nuevo valor a estas variables.

En el recordatorio de este tutorial nos centraremos en beque y son repositorios configurados, por lo que asumimos que no tenemos o necesitamos configuraciones proxy de todo el sistema. Esto puede tener sentido incluso si los usuarios que navegan en la máquina deben usar proxy para llegar a Internet.

Por ejemplo, los usuarios de un escritorio deberán usar sus propias credenciales, y más de un usuario puede tener acceso al escritorio dado. Pero cuando el administrador realiza una implementación en todos los escritorios de clientes (tal vez usando un sistema de administración central), la instalación realizada por beque puede necesitar credenciales dedicadas al tráfico a nivel del sistema. Si cambia la contraseña del usuario utilizada para la conexión proxy, la configuración debe actualizarse para funcionar correctamente.

Todos los repositorios son externas

Nuestro sistema llega a los repositorios de sombrero rojo predeterminado a través del proxy, y no tenemos repositorios internos. Por otro lado, cualquier otro programa que use la red no necesite ni debe usar proxy. En este caso podemos configurar beque Para acceder a todos los repositorios utilizando proxy agregando las siguientes líneas a la /etc/yum.confusión Archivo, que se utiliza para almacenar los parámetros Global YUM para la máquina dada:

proxy = http: // proxy.foobar.com: 8000 proxy_username = foouser proxy_password = SecretPass En este caso, tenga en cuenta que esta configuración se romperá en el cambio de contraseña también. Cualquier nuevo repositorio agregado se alcanzará a través del proxy, si no hay anulación en su lugar en el nivel de repositorio.

Algunos repositorios son externas

La configuración puede ser un poco más complicada si hay repositorios externos e internos al mismo tiempo, por ejemplo, sus servidores pueden llegar a los repositorios del proveedor a través de Internet abierto, utilizando el proxy corporativo y al mismo tiempo que necesitan acceder a los internos. Repositorios que contienen software desarrollado y empaquetado dentro de la empresa, que son estrictamente para uso interno.

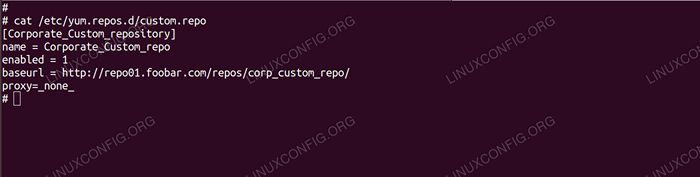

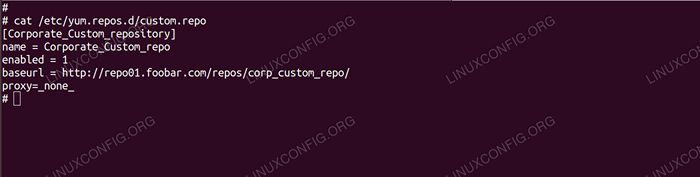

En este caso, debe modificar la configuración por repositorio. Primero establezca el proxy globaly para yum como todos los repositorios donde externos, explicados en la sección anterior. Para los repositorios internos, abra cada archivo que contiene repositorios externos bajo /etc/yum.repositar.d directorio y agregue el proxy = _none_ Parámetro a la configuración del repositorio interno. Por ejemplo:

Desactivar proxy para el repositorio interno

Desactivar proxy para el repositorio interno Conclusión

Los proxies proporcionan seguridad y responsabilidad, pero a veces pueden dificultar nuestra vida. Con cierta planificación y conocimiento de las herramientas disponibles, podemos integrar nuestros sistemas con el proxy para que puedan alcanzar todos los datos a los que pretenden, de una manera que cumpla con nuestra configuración de poder.

Si tiene muchos sistemas que deben llegar a los mismos repositorios fuera del firewall corporativo, siempre considere reflejar estos repositorios localmente, ahorrando mucho ancho de banda y haciendo que la instalación o actualización de los clientes sea independiente del mundo fuera de la red local, por lo tanto, haciéndolo más propenso a los errores. Puede establecer configuraciones proxy en la (s) duplicación de la máquina y dejar todas las demás máquinas fuera de Internet público al menos desde el beque perspectiva. Existen soluciones de gestión central que proporcionan esta funcionalidad, tanto de código abierto como de sabor a pago.

Tutoriales de Linux relacionados:

- Cosas para instalar en Ubuntu 20.04

- Una introducción a la automatización, herramientas y técnicas de Linux

- Cosas que hacer después de instalar Ubuntu 20.04 fossa focal Linux

- Archivos de configuración de Linux: los 30 principales más importantes

- Descarga de Linux

- ¿Puede Linux obtener virus?? Explorando la vulnerabilidad de Linux ..

- Tutorial de configuración proxy de calamar en Linux

- Mint 20: Mejor que Ubuntu y Microsoft Windows?

- Cómo arrancar dual Kali Linux y Windows 10

- La mejor distribución de Linux para desarrolladores

- « Implementación de una aplicación de ejemplo en el contenedor Apache Tomcat

- Cómo configurar Apache Webserver Proxy frente a Apache Tomcat en Red Hat Linux »