Cómo controlar el tráfico web usando Squid Cache y Cisco Router en Linux

- 2323

- 496

- Mateo Pantoja

Una tarea importante en una red es controlar y administrar el personal de surf de la web del personal, hay muchas soluciones que pueden manejar este problema, una de las mejores soluciones es usar caché de calamares en una máquina Linux. Squid puede inspeccionar, limitar y almacenar el tráfico web que fluye de una red a otra, por ejemplo, de una LAN a Internet.

Control de tráfico utilizando el enrutador Squid y Cisco en CentOS

Control de tráfico utilizando el enrutador Squid y Cisco en CentOS Hay algunas formas de redirigir las solicitudes web del cliente a Squid Machine, en este artículo le mostraremos cómo redirigir el tráfico web de un enrutador Cisco a una máquina de caché de calamares utilizando WCCP protocolo.

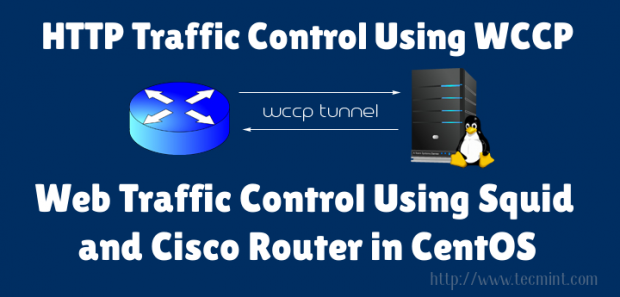

La imagen a continuación es un ejemplo de un escenario básico.

Controle el tráfico web utilizando el enrutador Squid Cisco

Controle el tráfico web utilizando el enrutador Squid Cisco Como verá en la imagen de arriba, todos los traficos web del cliente primero van a Enrutador de cisco (Esa es su puerta de enlace predeterminada), luego Router redirige los paquetes a la máquina de calamar, ahora Squid puede desempeñar sus roles, los roles principales es almacenar contenido web en caché, limitar el acceso basado en dominios, intervalos de tiempo, direcciones IP, tamaño de archivos, etc

Revisamos la configuración de este escenario en dos pasos principales, primero debemos instalar y configurar Squid y Linux, luego configurar el enrutador para redirigir los paquetes de tráfico web en calamares utilizando WCCP protocolo.

Entorno de prueba

En este escenario uso Centos 6.5 como mi servidor Linux y Cisco 2691 Como mi sistema de enrutador.

Sistema operativo: Centos 6.5 Solicitud: Calamar Enrutador: Cisco 2691

Paso 1: Instalación de caché de calamar

El calamar está disponible en el repositorio predeterminado de Cento, Primero lo instalamos usando el comando encantador yum y luego iniciamos sus servicios y finalmente establecemos el inicio automático del servicio de calamar.

# Yum -y Install Squid # Service Squid Start # Chkconfig Squid on

Paso 2: Preparación de caché de calamar

Ahora debemos cambiar algunos comportamientos predeterminados del sistema de operación CentOS, necesitamos habilitar el reenvío de paquetes y deshabilitar el filtro de ruta inversa (RPF), habilitamos el reenvío de paquetes para que los Centos actúen como un reenvío transparente (como un enrutador).

Permítanme explicar con más detalle, cuando el tráfico llega a CentOS tiene sus direcciones de origen y destino, por ejemplo, cuando un cliente ingresa www.ejemplo.comunicarse En su navegador genera un paquete de solicitud HTTP y tiene una dirección IP de origen de la máquina cliente (como 192.168.1.20) y dirección IP de destino de ejemplo.comunicarse servidor (como 2.2.2.2).

Entonces, cuando el paquete recibido por CentOS, detecta como un paquete incorrecto porque la dirección IP de CentOS no es como la dirección de destino del paquete, por razones de seguridad de CentOS deja caer el paquete, pero queremos que los calamares actúen en modo transparente. Les decimos esta situación a CentOS al habilitar la poción de reenvío de paquetes.

A continuación, debemos deshabilitar el filtrado de ruta inversa para permitir que los paquetes de CentOS acepten los paquetes que no son accesibles por la máquina de calamar o los paquetes de TI que no tienen dirección IP en la misma subred de la máquina de calamar.

# nano /etc /sysctl.confusión

neto.IPv4.ip_forward = 1 #sate a 1 para habilitar la función de reenvío de paquetes neto.IPv4.confusión.por defecto.rp_filter = 0 # Establecer en 0 para deshabilitar el comportamiento del filtro de ruta inversa

A continuación necesitamos crear un Gris interfaz en la máquina Centos, para lo que?? Déjame explicar más, el WCCP Protocolo funciona a través de un Gris Túnel, significa que el lenguaje entre el enrutador y el calamar es GRE, por lo que Centos necesita tener una interfaz GRE para los paquetes GRE de des-Ens.

Deberíamos crear el archivo de configuración para la interfaz GRE en "/etc/sysconfig/network-script/ifcfg-gre0" camino.

Ingrese los códigos a continuación en IFCFG-GRE0 archivo de configuración.

Dispositivo = GRE0 BootProto = static ipaddr = 10.0.0.2 #dirección IP unida en su red de red = 255.255.255.252 OnBoot = YES IPv6Init = No

Después de crear un Gris interfaz necesitamos reiniciar el servicio de red.

# reiniciar la red de servicio

Paso 3: Configuración de caché de calamar

Necesitamos decir que la aceptación de calamares WCCP paquetes de enrutador. Ingrese los códigos a continuación en /etc/calamar/calamar.confusión archivo.

http_port 3128 Intercept # Define el puerto de escucha de calamares WCCP2_Router 192.168.1.254 n

Guarde el archivo de configuración y reinicie el servicio de calamares.

# reiniciar el squid de servicio

Calamar escucha paquetes en 3128 puerto, pero el número de puerto de destino de nuestro paquete es 80, Entonces para cambiar el puerto de destino 80 a 3128, Necesitamos crear un Nat Regla sobre firewall integrado de CentOS (que nombró iptable).

# iptables -t nat -a previa a la predición -i Gre0 -p tcp --dport 80 -j redirección -a puerto 3128 # iptables -t nat -a postruting -j mascarada

Paso 4: Configuraciones del enrutador de Cisco

Primero debemos habilitar WCCP en el enrutador de Cisco.

R1 (config)# IP WCCP versión 2, entonces debemos usar un ACL para introducir la máquina de caché de calamar en el enrutador R1 (config)# ip access-list estándar-squid-squid-squid-r1 (config-std-naCl)# permitir el host 192.168.1.10

A continuación, definimos otra lista de acceso para dos fines diferentes, primero debemos excepto CALAMAR tráfico de redirigir por WCCP Protocolo (si no, caemos en un bucle infinito!!) Segundo definimos que Lan tráfico que queremos pasar WCCP y CALAMAR.

R1 (config) #ip access-list lan-trafics R1 (config-ext-naCl) #deny ip host 192.168.1.10 Cualquier calamar #Prevent para obtener en bucle R1 (config-ext-naCl) #Permit TCP 192.168.1.0 0.0.0.255 cualquier www #define lan tractics

Después de crear nuestra lista de acceso, debemos configurar el protocolo WCCP en el enrutador.

R1 (config)# IP WCCP Web-Cache Redirect-List LAN-trampa Group-List-Machine

Todo está listo para el paso final, debemos decirle al enrutador que en qué interfaz/interfaces debe redirigir el tráfico utilizando su configuración de WCCP.

R1 (config) #interface FastEthernet 0/0 R1 ((config-if)# IP WCCP Web-Cache Redirect en

Resumen

Es hora de resumir todos los comandos y textos en unas pocas líneas para una mejor comprensión, de acuerdo con el escenario, redirigemos los paquetes de surf web del personal (que están en el puerto TCP 80) desde el Enrutador (Esa es la puerta de enlace predeterminada de los clientes) hacia la máquina de caché de calamar utilizando el protocolo WCCP.

Todo este proceso ocurrió en silencio y no hay configuración adicional en el lado del cliente. Para que podamos controlar y establecer políticas en el tráfico web en la LAN. Por ejemplo, podemos obtener acceso a la navegación web solo en tiempo limitado, limitar el tamaño máximo de descarga, definir nuestra lista negra personalizada y la lista blanca, generar informes completos de uso de actividades de Internet y etc.

Uno de los hechos interesantes en este escenario es cuando la máquina de calamar cae en el enrutador detectar este problema y dejar de redirigir los paquetes hacia él, para que pueda disfrutar desde cero hacia abajo en su red.

Si tiene alguna pregunta sobre este artículo, deje una respuesta a través del cuadro de comentarios a continuación.

- « Uso de scripting de shell para automatizar tareas de mantenimiento del sistema Linux - Parte 4

- Los trucos de Linux juegan en Chrome, texto a voz, programen un trabajo y vea los comandos en Linux »