Cómo cifrar unidades usando Luks en Fedora Linux

- 1922

- 44

- Mateo Pantoja

En este artículo, explicaremos brevemente sobre el cifrado de bloques, la configuración de la tecla de Linux Unified (Luks), y describe las instrucciones para crear un dispositivo de bloque encriptado en Fedora Linux.

Cifrado del dispositivo de bloque

El cifrado del dispositivo de bloque se utiliza para asegurar los datos en un dispositivo de bloque encriptándolo y para descifrar los datos, un usuario debe suministrar una frase o clave para acceder a. Esto proporciona mecanismos de seguridad adicionales, ya que salvaguarda el contenido del dispositivo incluso si se ha separado físicamente del sistema.

Introducción a Luks

Luks (Configuración de teclas unificadas de Linux) es el estándar para el cifrado del dispositivo de bloque en Linux, que funciona al establecer un formato en disco para los datos y una política de administración de frase/clave. Almacena toda la información de configuración necesaria en el encabezado de partición (también conocida como Encabezado de Luks), lo que le permite transportar o migrar datos sin problemas.

Luks utilizar el subsistema mapeador del dispositivo de kernel con el dm-crypt Módulo para proporcionar una mapeo de bajo nivel que contenga el cifrado y el descifrado de los datos del dispositivo. Puede usar el programa CryptSetUp para ejecutar tareas a nivel de usuario, como crear y acceder a dispositivos cifrados.

Preparación de un dispositivo de bloque

Las siguientes instrucciones muestran los pasos para crear y configurar dispositivos de bloque cifrados después de la instalación.

Instala el criptetup paquete.

# DNF Instalar cryptSetup-Luks

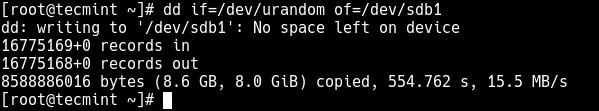

A continuación, llene el dispositivo con datos aleatorios antes de encriptarlo, ya que esto aumentará significativamente la fuerza del cifrado utilizando los siguientes comandos.

# dd if =/dev/urandom of =/dev/sdb1 [lento con datos aleatorios de alta calidad] o # badblocks -c 10240 -s -w -t aleator -v/dev/sdb1 [rápido con datos aleatorios de alta calidad]

Llenar el dispositivo con datos aleatorios

Llenar el dispositivo con datos aleatorios Advertencia: Los comandos anteriores eliminarán los datos existentes en el dispositivo.

Formatear un dispositivo encriptado

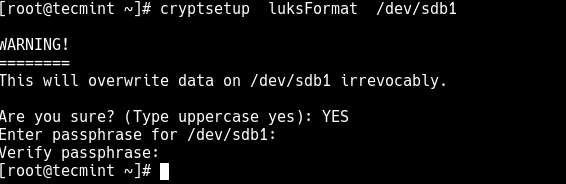

A continuación, usa el criptetup Herramienta de línea de comandos para formatear el dispositivo como un DM-CRYPT/LUKS dispositivo encriptado.

# cryptsetup luksformat /dev /sdb1

Después de ejecutar el comando, se le pedirá que ingrese SÍ (en mayúsculas) para suministrar una frase de pases dos veces para que el dispositivo se formatee para su uso, como se muestra en la siguiente captura de pantalla.

Dispositivo de formato usando luks

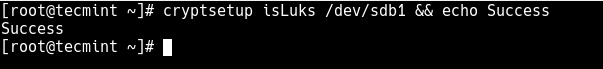

Dispositivo de formato usando luks Para verificar si la operación fue exitosa, ejecute el siguiente comando.

# cryptsetup isluks /dev /sdb1 && echo éxito

Verificar el formato del dispositivo

Verificar el formato del dispositivo Puede ver un resumen de la información de cifrado para el dispositivo.

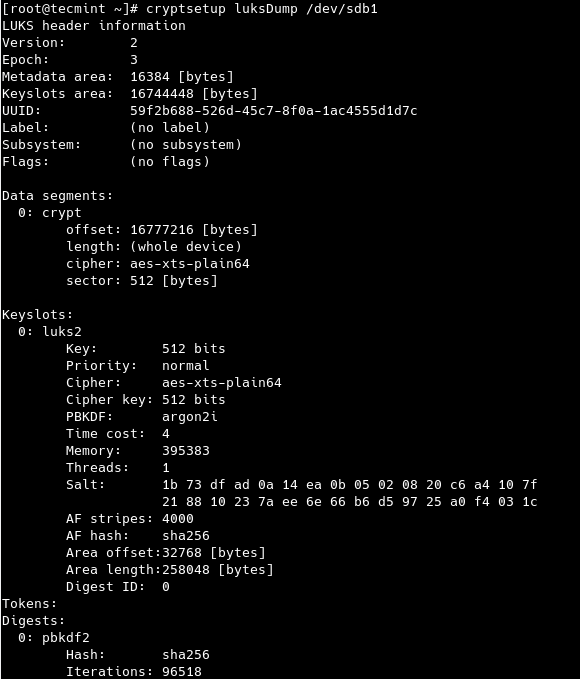

# cryptsetup luksdump /dev /sdb1

Información de cifrado del dispositivo

Información de cifrado del dispositivo Creación de mapeo para permitir el acceso a un contenido descifrado

En esta sección, configuraremos cómo acceder al contenido descifrado del dispositivo cifrado. Crearemos una asignación utilizando el kernel dispositivo-mapper. Se recomienda crear un nombre significativo para este mapeo, algo como luk-uuid (dónde se reemplaza con el dispositivo Luks uuidIdentificador universalmente único).

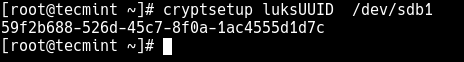

Para obtener su dispositivo cifrado Uuid, Ejecutar el siguiente comando.

# cryptsetup luksuuid /dev /sdb1

Obtener el dispositivo uuid

Obtener el dispositivo uuid Después de obtener el Uuid, Puede crear el nombre de mapeo como se muestra (se le pedirá que ingrese la frase de pases creada anteriormente).

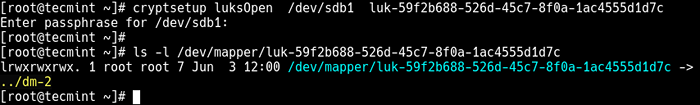

# cryptsetup luksopen /dev /sdb1 luk-59f2b688-526d-45c7-8f0a-1ac45555d1d7c

Si el comando es exitoso, llamó a un nodo de dispositivo /dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac45555d1d7c que representa el dispositivo descifrado.

Crear nombre de mapeo de dispositivos

Crear nombre de mapeo de dispositivos El dispositivo de bloque que se acaba de crear se puede leer y escribir en cualquier otro dispositivo de bloque sin cifrar. Puede ver alguna información sobre el dispositivo asignado ejecutando el siguiente comando.

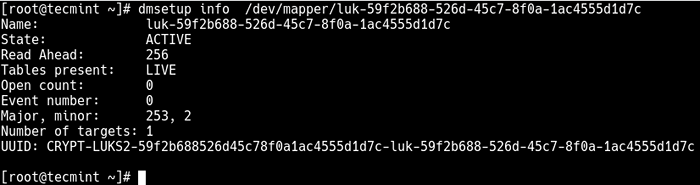

# dmsetup información/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac45555d1d7c

Verifique la información del dispositivo asignado

Verifique la información del dispositivo asignado Creación de sistemas de archivos en el dispositivo asignado

Ahora veremos cómo crear un sistema de archivos en el dispositivo asignado, que le permitirá usar el nodo del dispositivo asignado al igual que cualquier otro dispositivo de bloque.

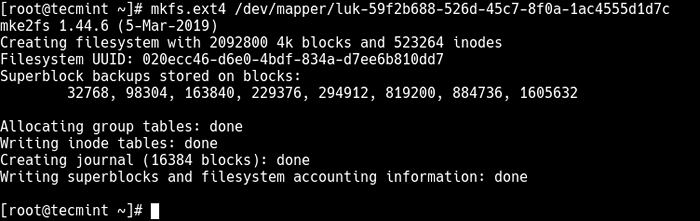

Para crear un sistema de archivos EXT4 en el dispositivo asignado, ejecute el siguiente comando.

# MKFS.ext4/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c

Crear sistema de archivos ext4 en el dispositivo asignado

Crear sistema de archivos ext4 en el dispositivo asignado Para montar el sistema de archivos anterior, cree un punto de montaje para él e.gramo /Mnt/Cifryped-Device y luego monta de la siguiente manera.

# mkdir -p/mnt/cifrado-dispositivo # monte/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac4555d1d7c/mnt/cencionado condenado/

Agregar información de mapeo a /etc /crypttab y /etc /fstab

A continuación, necesitamos configurar el sistema para configurar automáticamente una asignación para el dispositivo, así como montarlo en el momento de la arranque.

Debe agregar la información de mapeo en el /etc/crypttab archivo, en el siguiente formato.

LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C UUID = 59F2B688-526D-45C7-8F0A-1AC45555D1D7C NINGUNO

En el formato anterior:

- LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C - es el nombre de mapeo

- Uuid = 59F2B688-526D-45C7-8F0A-1AC45555D1D7C - es el nombre del dispositivo

Guarde el archivo y cierre.

A continuación, agregue la siguiente entrada a /etc/fstab Para montar automáticamente el dispositivo asignado en el arranque del sistema.

/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac45555d1d7c/mnt/-device-dispositivo ext4 0 0 0

Guarde el archivo y cierre.

Luego ejecute el siguiente comando a Actualizar Systemd Unidades generadas a partir de estos archivos.

# SystemCTL-Daemon-Re-Reloting

Encabezados de respaldo de luks

Por último, cubriremos cómo hacer una copia de seguridad de los encabezados de Luks. Este es un paso crítico para evitar perder todos los datos en el dispositivo de bloque cifrado, en caso de que los sectores que contengan los encabezados de LUKS se dañen por el error del usuario o la falla del hardware. Esta acción permite la recuperación de datos.

Para hacer una copia de seguridad de los encabezados de Luks.

# mkdir/root/backups # cryptSetup LuksheaderBackup-Header-Backup-File Luks-Headers/dev/mapper/luk-59f2b688-526d-45c7-8f0a-1ac45555d1d7c

Y para restaurar los encabezados de Luks.

# cryptsetup LuksheaderRestore-Header-Backup-File/Root/Backups/Luks-Headers/Dev/Mapper/Luk-59F2B688-526D-45C7-8F0A-1AC45555D1D7C

Eso es todo! En este artículo, hemos explicado cómo cifrar dispositivos de bloque usando Luks en Fedora Linux distribución. ¿Tiene alguna consulta o comentario sobre este tema o guía? Utilice el formulario de comentarios a continuación para comunicarse con nosotros.

- « Configuración de un servidor FTP seguro usando SSL/TLS en Ubuntu

- Mejores clientes FTP de línea de comandos para Linux »