Cómo cifrar el disco completo al instalar Ubuntu 22.04

- 1675

- 209

- Alejandro Duran

Las distribuciones de Linux han hecho un gran trabajo para obtener protección adicional al traer el cifrado de disco completo y ser el líder del mercado.

Ubuntu También se incluye con numerosas características y el cifrado de disco es una de ellas. Habilitar el cifrado de disco completo es crucial para aquellos que desean asegurar sus datos privados a cualquier costo, incluso si su dispositivo es robado, ya que requiere que ingrese el código de contraseña en cada arranque.

El cifrado de disco completo solo se puede habilitar al instalar el sistema operativo, ya que el cifrado de disco completo se aplicará a cada partición de su unidad que también incluye la partición de arranque y intercambio. Y esta es la razón por la que estamos obligados a habilitarlo desde el comienzo de la instalación.

Este tutorial paso a paso lo guiará sobre cómo puede habilitar el cifrado de disco completo en Ubuntu 22.04 Y para ese propósito, vamos a utilizar el LVM (Gestión de volumen lógico) y Luks (para fines de cifrado).

Prerrequisitos:

- Una unidad USB de arranque.

- Conexión a Internet con suficiente ancho de banda para descargar archivos grandes.

- Placa base habilitada de la UEFI.

Pero antes de saltar al proceso, tengamos una breve idea sobre los pros y los contras de Cifrado de disco.

Pros y contras de cifrado de disco

Cada característica se incluye con sus pros y contras y esto también es aplicable en el caso del cifrado de disco. Por lo tanto, siempre es una buena idea saber qué esperar y qué no de los pasos que van a hacer.

Pros:

- Protege sus datos confidenciales del robo - Sí, esta es la característica más emocionante del cifrado de disco, ya que sus datos privados siempre se asegurarán incluso si su sistema es robado. Este punto es más apropiado en el caso de dispositivos móviles, como computadoras portátiles que tienen más posibilidades de ser robado.

- Guarda sus datos de la vigilancia - Las posibilidades de que su sistema sea pirateado son mínimos en Linux, pero se pueden hacer si el usuario no es lo suficientemente inteligente como para protegerse de las estafas a pescas. Incluso si su computadora está bajo ataque, el hacker no podrá acceder a sus datos, que es otra prueba que lo permite.

Contras:

- Impacto en el rendimiento - Esto solo se puede aplicar a los sistemas con pocos recursos, ya que la computadora moderna puede manejar el cifrado sin ningún problema, pero aún así encontrará un poco más lentas.

Según nosotros, el cifrado de disco completo es siempre la opción sabia, ya que ofrece muchos profesionales, mientras que es fácil superar los contras con algunos recursos más. Entonces, si está de acuerdo con una pequeña caída de rendimiento para una mejor seguridad, comencemos el proceso de cifrado.

Encriptando todo el disco en Ubuntu 22.04

Esta es una guía para principiantes y se supone que lo guiará a través de cada paso, mientras que los usuarios avanzados aún pueden beneficiarse de ella.

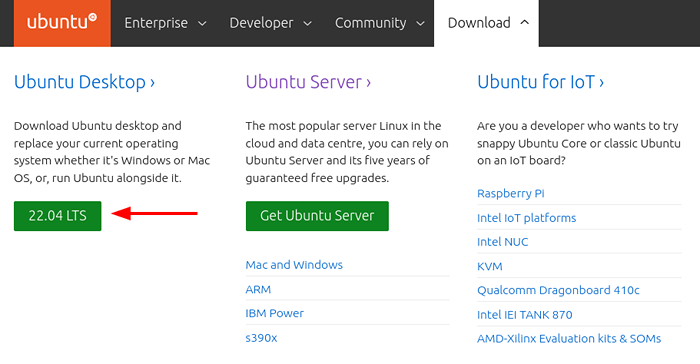

Paso 1: Descargar Ubuntu 22.04 ISO

Visite la página oficial de descarga de Ubuntu y elija la Ubuntu 22.Versión 04 LTS, que automáticamente comenzará a descargarlo.

Descargar Ubuntu Desktop

Descargar Ubuntu Desktop Paso 2: Crea una unidad USB Ubuntu de arranque

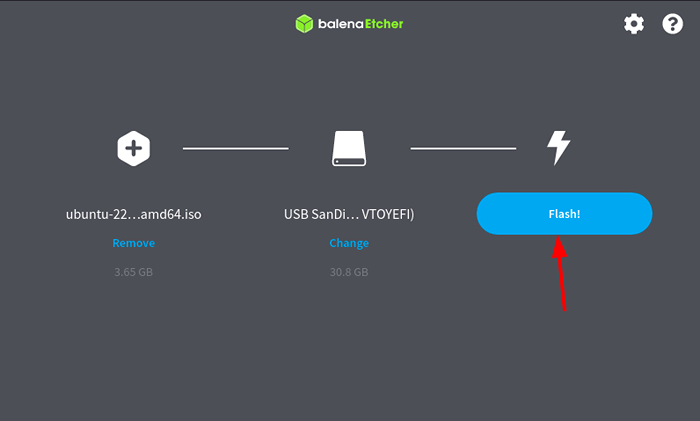

Para flashear el Ubuntu ISO Imagen para la unidad USB, vamos a usar Balena Etcher, que detectará automáticamente el sistema operativo que está utilizando actualmente. Una vez que haya terminado de instalar Balena Etcher, instálelo en su sistema.

Para grabar el archivo ISO, abra balaetcher y seleccione el "Flash desde el archivo"Opción y elija la descarga recientemente Ubuntu 22.04 ISO archivo.

A continuación, elija la unidad en la que queremos flashear el archivo ISO. Elegir el "Seleccione un objetivo"Opción y enumerará todas las unidades montadas en su sistema. De las opciones disponibles, elija el USB o DVD conducir.

Flash ubuntu iso a USB

Flash ubuntu iso a USB Una vez que hemos mostrado con éxito nuestro USB Drive, es hora de arrancar desde la unidad USB. Para arrancar desde USB, reinicie su sistema y use F10, F2, F12, F1, o Dele Mientras su sistema arranca. Desde allí, debe elegir su USB como su unidad de arranque.

Paso 3: Inicie la instalación de Ubuntu con la unidad USB

Una vez que somos arrancados USB, Podemos proceder a la parte de partición y cifrado. Esto puede abrumar a algunos nuevos usuarios, ya que puede parecer complejo, pero solo tiene que seguir cada paso y obtendrá su sistema en muy poco tiempo.

NOTA: Algunos comandos son diferentes para NVME SSD usuarios, así que lea la instrucción antes de aplicar el comando, ya que los hemos separado cuando es necesario.

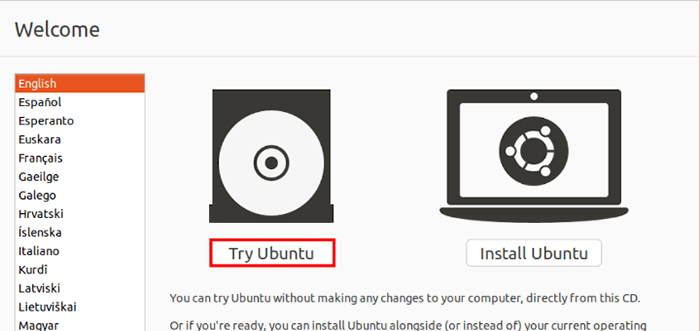

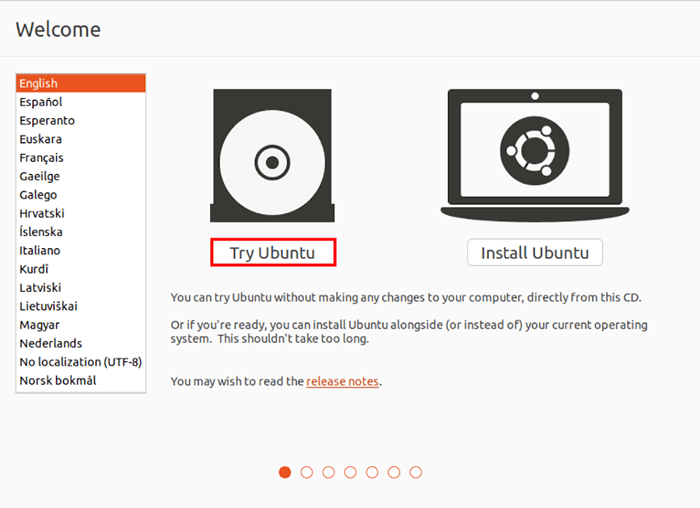

Una vez que arrancas en Ubuntu, Obtendrá dos opciones: Prueba Ubuntu y Instalar ubuntu. Como vamos a cifrar particiones, debemos usar un entorno en vivo. Así que seleccione la primera opción etiquetada "Prueba Ubuntu".

Prueba Ubuntu en vivo

Prueba Ubuntu en vivo Haga clic en Actividades situado en la parte superior izquierda y escriba la búsqueda Terminal. Presione Enter en el primer resultado y nos abrirá terminal. A continuación, cambie al usuario raíz, ya que todos los comandos que vamos a usar requerirán privilegios administrativos.

$ sudo -i

Como los próximos comandos confiarán en gran medida INTENTO, Cambiemos de nuestro shell predeterminado a INTENTO por el siguiente comando:

# Bash

A continuación, identifique el objetivo de instalación, debemos enumerar todos los dispositivos de almacenamiento montados mediante el siguiente comando:

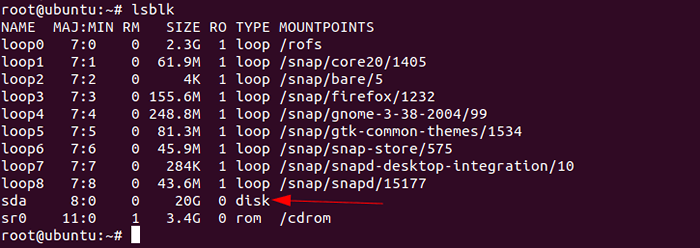

# lsblk

Lista de dispositivos de almacenamiento

Lista de dispositivos de almacenamiento Puede identificar fácilmente la partición objetivo por tamaño y en la mayoría de los casos, se nombrará como SDA y VDA. En mi caso, es SDA con el tamaño de 20GB.

Asignar nombres de variables al dispositivo de destino (para SSDS HDD y SATA)

Esta sección solo es aplicable para usted si está utilizando HDD para Sata SSDS. Entonces, si eres alguien equipado con NVME SSD, La asignación de nombres de variables se explica en el siguiente paso.

Como se llama mi dispositivo objetivo SDA, Debo usar el siguiente comando:

# exportación dev = "/dev/sda"

Asignar nombres de variables al dispositivo de destino (solo para SSDS NVME)

Si eres alguien que está usando Nvme, El esquema de nomenclatura para su dispositivo objetivo será como /dev/nvme $ controlador n $ espacio de nombres P $ partición Entonces, si solo hay una partición, probablemente tendría un nombre similar al comando dado:

# exportación dev = "/dev/nvme0n1"

Ahora, configuremos la variable para el mapeador de dispositivo cifrado mediante el siguiente comando:

#Export dm = "$ dev ##*/"

Cada dispositivo NVME necesitará 'pag' en sufijo, así que use comandos dados para agregar sufijo:

# Export devp = "$ dev $ (if [[" $ dev "= ~" nvme "]]; luego echo" p "; fi)" # export dm = "$ dm $ (if [[" $ Dm "= ~" nvme "]]; luego echo" p "; fi)"

Paso 4: crear una nueva partición GPT

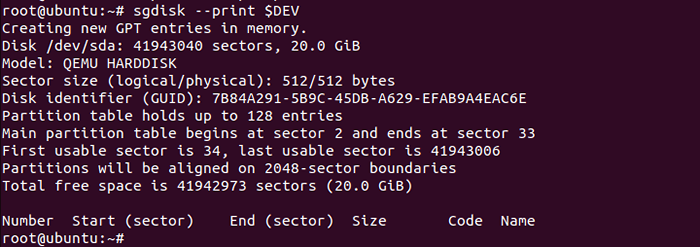

Para crear un nuevo GPT tabla de partición, vamos a utilizar el sgdidk utilidad con el siguiente comando:

# sgdisk --print $ dev

Crear una nueva partición GPT

Crear una nueva partición GPT Ahora podemos eliminar de manera segura todos los datos disponibles, pero si está instalando este sistema junto con las particiones existentes, evite este paso.

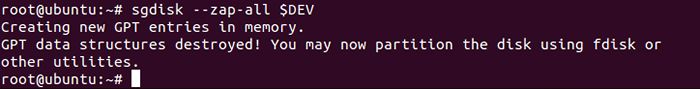

Para formatear los datos, utilice el siguiente comando:

# sgdisk --zap-todo $ dev

Formatear datos en el disco

Formatear datos en el disco Paso 5: Cree una nueva partición para la instalación

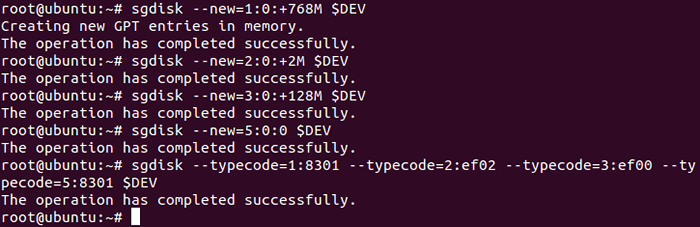

Vamos a asignar un 2MB Partición para la imagen central de BIOS-Mode Gub, 768mb Partición de arranque y 128 MB para el sistema de archivos EFI, y el espacio restante se asignará al usuario donde puede almacenar los datos deseados.

Use los comandos dados uno por uno para dividir su unidad:

# sgdisk - -new = 1: 0:+768m $ dev # sgdisk - -new = 2: 0:+2m $ dev # sgdisk - -new = 3: 0:+128m $ dev # sgdisk - -new = 5: 0: 0 $ dev # sgdisk --TyPeCode = 1: 8301 --TyPeCode = 2: EF02 --TyPeCode = 3: EF00 --TyPeCode = 5: 8301 $ dev

Crear partición para la instalación

Crear partición para la instalación Para cambiar el nombre de las particiones, use los comandos dados:

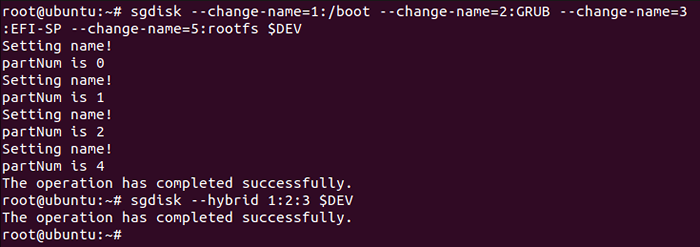

# sgdisk --change-name = 1:/boot --change-name = 2: grub --change-name = 3: efi-sp --change-name = 5: rootfs $ dev # sgdisk --hbrid 1: 2: 3 $ dev

Cambiar el nombre de la partición

Cambiar el nombre de la partición Para enumerar las particiones creadas recientemente, use el siguiente comando:

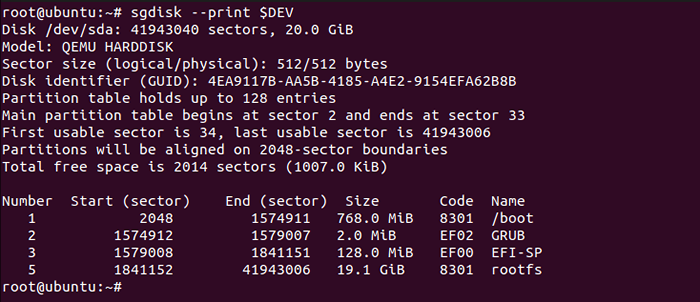

# sgdisk --print $ dev

Partitions de lista

Partitions de lista Paso 6: Partition de arranque y sistema operativo en cifrado

Solo para HDD y SATA SSDS

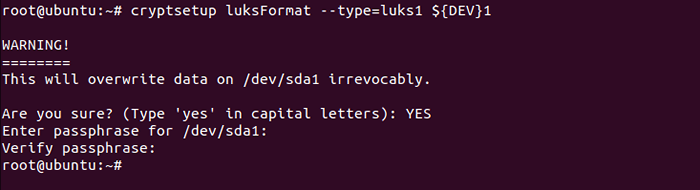

Comencemos nuestro proceso de cifrado encriptando la partición de arranque. Se le exige que escriba SÍ en todos los límites cuando le pide su permiso.

# cryptSetUp luksformat --Type = Luks1 $ dev 1

Partición de arranque en cifrado

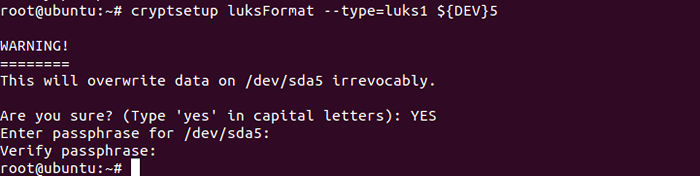

Partición de arranque en cifrado Ahora, encriptemos la partición del sistema operativo por el siguiente comando:

# cryptSetUp luksformat --Type = luks1 $ dev 5

PARTICIÓN DEL OS CIRRYPT

PARTICIÓN DEL OS CIRRYPT Para una instalación adicional, debemos desbloquear las particiones cifradas utilizando los siguientes comandos para desbloquear las particiones de arranque y sistema operativo.

# cryptSetUp Open $ dev 1 luks_boot # cryptsetup open $ dev 5 $ dm 5_crypt

Solo para NVME SSDS

Este paso solo es aplicable si su sistema está equipado con NVME SSD. Use los siguientes comandos para cifrar las particiones de arranque y sistema operativo:

# cryptSetUp luksformat --Type = luks1 $ devp 1 # cryptSetup luksformat --type = luks1 $ devp 5

Ahora, desbloqueemos las particiones cifradas, ya que es necesario que procesemos más en la instalación.

# cryptsetup open $ devp 1 luks_boot # cryptsetup open $ devp 5 $ dm 5_crypt

Paso 7: particiones de formato

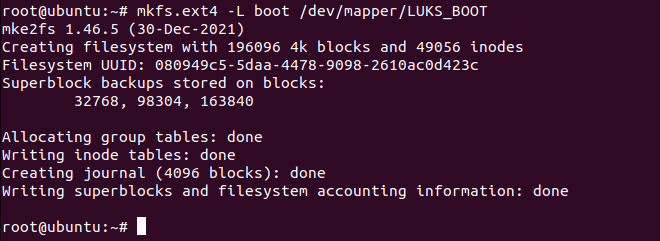

Este es uno de los pasos más cruciales como si no se hayan hecho, el instalador deshabilitará la capacidad de escribir el sistema de archivos. Use el siguiente comando para comenzar a formatear:

# MKFS.Ext4 -L Boot/dev/mapper/luks_boot

Partición de formato

Partición de formato Formato de partición EFI-SP (solo para SSDS HDD y SATA)

Si su sistema está equipado con HDD y SATA SSD, use el siguiente comando para formatearlo en FAT16:

# MKFS.VFAT -F 16 -N EFI -SP $ dev 3

Formato de división EFI-SP (solo para SSDS NVME)

Entonces, si su sistema está usando NVME SSD, puede formatear fácilmente la tercera partición utilizando el siguiente comando:

# MKFS.VFAT -F 16 -N EFI -SP $ DevP 3

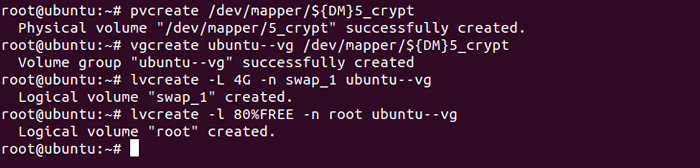

Paso 8: Crear grupos de volumen lógicos

LVM es una de esas funciones que más admiro. Incluso si no usa funciones LVM, habilitando que no dañe su sistema y en el futuro, si necesita alguna característica que proporcione LVM, puede usarlas sin ningún problema.

Aquí, vamos a asignar 4 GB hacia intercambio Partición que usará espacio en disco cuando el sistema se salga de la memoria. También estamos asignando 80% de espacio libre para raíz para que el usuario pueda utilizar su espacio en disco para máximo de potencial.

Por supuesto, puede cambiarlo de acuerdo con sus casos de uso e incluso modificarlo en el futuro. Use los comandos dados uno por uno y su sistema estará listo para LVM en poco tiempo:

# pvcreate/dev/mapper/$ dm 5_crypt # vgcreate ubuntu -vg/dev/mapper/$ dm 5_crypt # lvcreate -l 4g -n swap_1 ubuntu -vg # lvcreate -l 80%gratis -n root -n root -n root -n raíz ubuntu-vg

Crear grupos de volumen lógicos

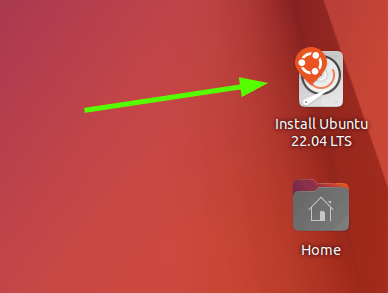

Crear grupos de volumen lógicos Paso 9: Iniciar instalador Ubuntu

Es hora de comenzar el Ubuntu instalador. Simplemente minimice el instalador y encontrará el instalador en la pantalla de inicio.

Instalador de Ubuntu

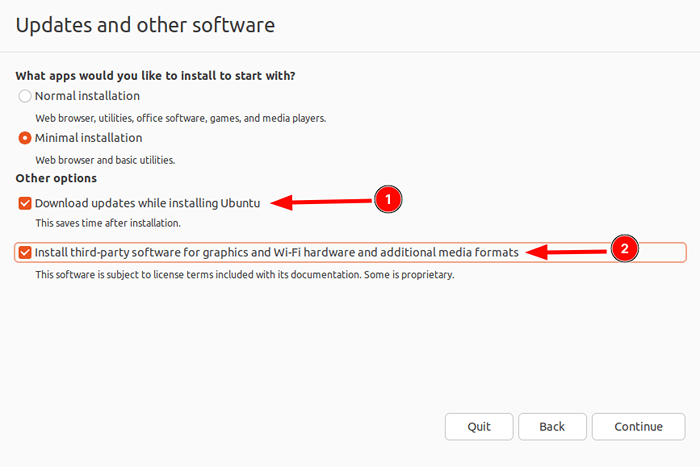

Instalador de Ubuntu Ya sea que elija una instalación normal o mínimo, depende de usted, pero se requiere que se seleccionen algunas opciones para obtener una mejor experiencia, y que están instalando actualizaciones y controladores y códecs de terceros que seguramente mejorarán su experiencia de usuario y guardan. tu tiempo después de la instalación.

Elija actualizaciones de Ubuntu

Elija actualizaciones de Ubuntu En la sección de tipo de instalación, seleccione la opción etiquetada "Algo más"Lo que nos ayudará a administrar las particiones que acabamos de crear manualmente.

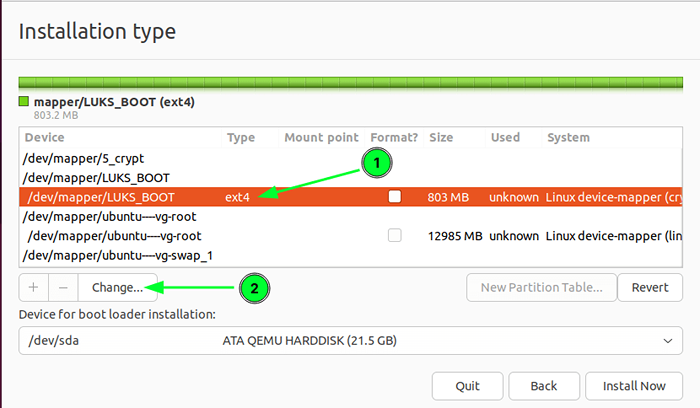

Aquí encontrarás varias particiones con el mismo nombre. Puede identificar fácilmente el original, ya que el instalador mencionará el tamaño tomado. Ahora, comencemos con Luks_boot.

Seleccionar Luks_boot y haga clic en el botón Cambiar.

Elija el tipo de instalación de Ubuntu

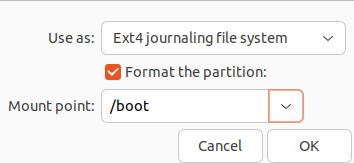

Elija el tipo de instalación de Ubuntu Ahora, seleccione el Ext4 Sistema de archivos de diario en la primera opción. Habilitar formatear la opción PARTITION y en el punto de montaje, seleccione /bota.

Crear partición de arranque

Crear partición de arranque Del mismo modo, seleccione Ubuntu-vg-raot y haga clic en el botón Cambiar. Aquí, seleccione el sistema de archivos de diario EXT4 en la primera opción. Habilitar formatear la opción de partición y en la última, elija el "/" opción.

Crear partición raíz

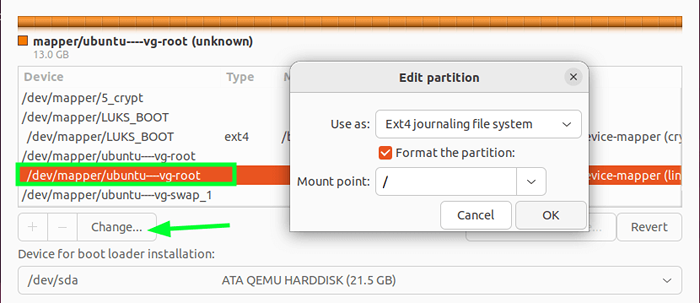

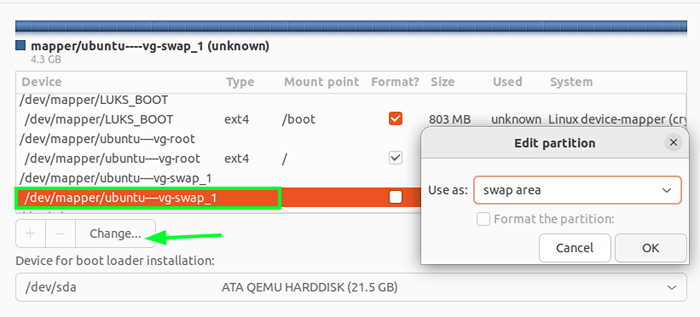

Crear partición raíz Ahora, seleccione Ubuntu-vg-swap_1 y haga clic en el botón Opciones. Seleccione la opción de área de intercambio y eso es todo.

Crear partición de intercambio

Crear partición de intercambio Finalice los cambios y elija su ubicación actual.

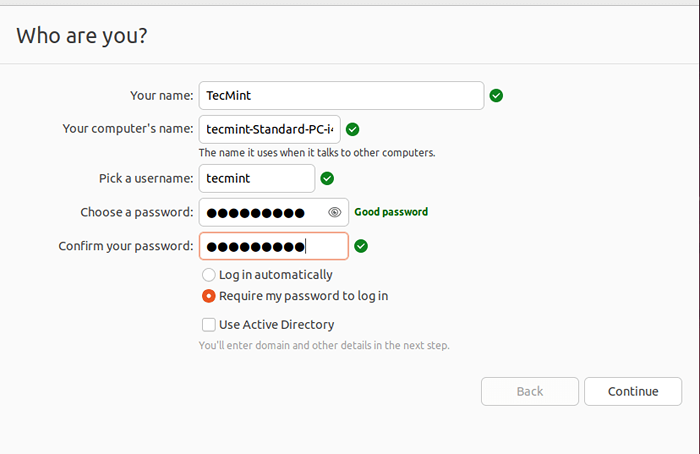

Después de crear el usuario, no haga clic en el botón Instalar ahora, ya que vamos a aplicar algunos comandos justo después de crear un nuevo usuario. Crea el usuario con una contraseña segura.

Crear cuenta de usuario

Crear cuenta de usuario Paso 10: Habilitar el cifrado en grub

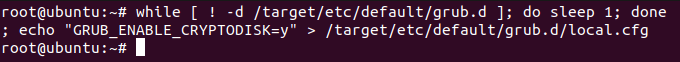

Justo después de crear un usuario, abra su terminal y use los comandos dados, ya que vamos a habilitar el cifrado en COMIDA Antes de que comience la instalación:

# mientras [ ! -d/Target/etc/default/grub.d ]; duerme 1; hecho; echo "grub_enable_cryptodisk = y">/target/etc/default/grub.d/local.CFG

Habilitar el cifrado en grub

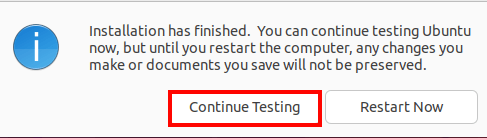

Habilitar el cifrado en grub Una vez que se realice la instalación, haga clic en Continuar con las pruebas, ya que vamos a algunos cambios que aún requieren que usemos una unidad de arranque.

Acabado de instalación de Ubuntu

Acabado de instalación de Ubuntu Paso 11: Configuración posterior a la instalación de Ubuntu

En esta sección, vamos a montar unidades, instalar los paquetes requeridos y hacer algunos cambios necesarios para hacer que el cifrado funcione. Así que abra su terminal y siga los pasos dados:

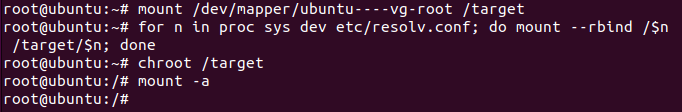

Crea Chroot-Environment

Croote se usa para acceder a las particiones en las que acabamos de instalar Ubuntu. Use los comandos dados, uno de los cuales implica el montaje y la creación del ambiente de chroot.

# Mount/Dev/Mapper/Ubuntu ---- VG-Root/Target # para n en proc sys dev, etc/resolv.conf; do monte - -rbind /$ n /target /$ n; hecho # chroot /objetivo # monte -a

Crear entorno de chroot

Crear entorno de chroot Instale el paquete CryptSetup-Initramfs

Criptetup El paquete será responsable de desbloquear archivos encriptados en el momento del arranque y podemos instalarlo fácilmente mediante el comando dado:

# APT Install -y CryptSetup -Initramfs

Agregue archivos clave y guiones de soporte

El archivo clave se usará para verificar el código de contraseña para el descifrado y se guarda en /bota/ que también es una partición encriptada. Use el comando dado para continuar:

# echo "keyFile_Pattern =/etc/luks/*.keyfile ">>/etc/cryptsetup-initramfs/conf-ghook # echo" umask = 0077 ">>/etc/initramfs-tools/initramfs.confusión

Cree un archivo clave y agréguelo a Luks

Vamos a crear un archivo clave de 512 bytes, hacerlo seguro y también agregar volúmenes encriptados. Puede lograrlo utilizando los comandos dados:

# mkdir/etc/luks # dd if =/dev/urandom of =/etc/luks/boot_os.KeyFile BS = 512 Count = 1 # CHMOD U = RX, GO-RWX/ETC/LUKS # CHMOD U = R, GO-RWX/ETC/LUKS/BOOT_OS.archivo de clave

Agregar teclas para arranque_os.Archivo y CryptTab (solo para SSDS HDD y SATA)

Se supone que este es uno de los últimos pasos, ya que estamos bastante cerca de cifrar con éxito nuestro sistema. Use el siguiente comando para agregar claves en boot_os.llave archivo.

# cryptsetup luksaddkey $ dev 1/etc/luks/boot_os.KeyFile # CryptSetup Luksaddkey $ dev 5/etc/luks/boot_os.archivo de clave

Para agregar claves a CryptTab, use el siguiente comando:

# echo "luks_boot uuid = $ (blkid -s uuid -o value $ dev 1)/etc/luks/boot_os.luks keyfile, descarte ">>/etc/crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o valor $ dev 5)/etc/luks/boot_os.Luks de teclado, descarte ">> /etc /crypttab

Agregar teclas para arranque_os.Archivo y CryptTab (solo para NVME SSDS)

Si está utilizando NVME SSD, puede utilizar el siguiente comando para agregar claves a boot_os.archivo:

# cryptsetup luksaddkey $ devp 1/etc/luks/boot_os.KeyFile # CryptSetup Luksaddkey $ devp 5/etc/luks/boot_os.archivo de clave

Del mismo modo, para agregar claves en CryptTab, use el siguiente comando:

# echo "luks_boot uuid = $ (blkid -s uuid -o value $ devp 1)/etc/luks/boot_os.luks keyfile, descarte ">>/etc/crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o valor $ devp 5)/etc/luks/boot_os.Luks de teclado, descarte ">> /etc /crypttab

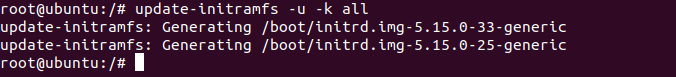

Actualizar archivos InitialRAMFS

Ahora actualizamos Initialramfs archivos, ya que agregará scripts de desbloqueo y archivo de teclas mediante el siguiente comando:

# Update -initramfs -u -k todo

Actualizar archivos InitialRAMFS

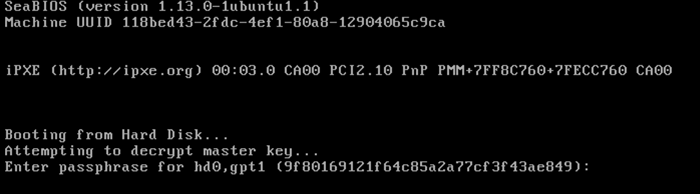

Actualizar archivos InitialRAMFS Ahora, reinicie su sistema y lo llevará a la solicitud de pase de frase de grub para iniciar su sistema.

Frase de pases de Ubuntu Grub

Frase de pases de Ubuntu Grub La principal intención detrás de esta guía era hacer un procedimiento fácil de seguir donde incluso el principiante puede asegurar su sistema al permitir el cifrado de disco completo en Ubuntu.

- « 5 mejores plataformas para alojar sus proyectos de desarrollo web

- Cómo modificar las variables del kernel de Linux usando el comando sysctl »