Cómo instalar y configurar Fail2ban en Centos 8

- 3513

- 419

- Sra. Lorena Sedillo

Este tutorial lo ayudará a instalar y configurar Fail2ban en sus sistemas CentOS y Rhel 8 y Fedora. En este artículo, también aprenderá cómo agregar cualquier servicio específico para monitorear en Fail2ban.

Paso 1 - Instale Fail2Ban en Centos 8

En primer lugar, instalar liberación de epel Paquete para configurar el repositorio de Epel Yum en su sistema CentOS 8. Después de eso, instale el paquete RPM Fail2Ban utilizando los siguientes comandos.

sudo dnf instalación epel-liberación sudo dnf instalación fail2ban

Paso 2 - Configurar fail2ban

Fail2ban mantiene archivos de configuración en /etc/fail2ban directorio. Pero necesitamos crear una copia de este archivo como celda.local.

sudo cp/etc/fail2ban/cárcel.conf/etc/fail2ban/cárcel.Local Sudo VI/etc/fail2ban/cárcel.local

Ahora necesitamos hacer los cambios necesarios en celda.local Archivo para crear reglas de prohibición. Edite este archivo en su editor favorito y realice cambios en [POR DEFECTO] sección.

[Predeterminado] # "IgnoreIP" puede ser una lista de direcciones IP, máscaras CIDR o hosts DNS. Fail2ban # no prohibirá un host que coincida con una dirección en esta lista. Varias direcciones # se pueden definir usando separador de espacio (y/o coma). ignorar = 127.0.0.1/8 de 192.168.1.4/24 # "Bantime" es el número de segundos que un anfitrión está prohibido. bantime = 60m # un host está prohibido si ha generado "maxretry" durante los últimos segundos "FindTime" segundos. Según la configuración de # a continuación, 2 minutos FindTime = 5m # "Maxretry" es el número de fallas antes de que se prohíba un anfitrión. Maxretry = 5| 12345678910111213141516 | [Predeterminado] # "IgnoreIP" puede ser una lista de direcciones IP, máscaras CIDR o hosts DNS. Fail2ban# no prohibirá un host que coincida con una dirección en esta lista. Varias direcciones# se pueden definir usando separador de espacio (y/o coma).ignorar = 127.0.0.1/8 de 192.168.1.4/24 # "Bantime" es el número de segundos que un anfitrión está prohibido.bantime = 60m # un host está prohibido si ha generado "maxretry" durante los últimos segundos "FindTime" segundos. Según la configuración de # a continuación, 2 minutosfindtime = 5m # "maxretry" es el número de fallas antes de que se prohíba un anfitrión.Maxretry = 5 |

Paso 3 - Proteger SSH/SFTP

Después de completar la configuración predeterminada, baje en la misma cárcel del archivo.local y actualización [ssh-iptables] Sección a continuación.

[ssh-iptables] habilitado = true filtro = sshd action = iptable [name = ssh, port = 22, protocol = tcp] sendmail-wwwhois [name = ssh, dest = root, [correo electrónico protegido], sendername = "fail2ban"] logPath =/var/log/secure maxretry = 3

Paso 4 - Proteger FTP

Protegamos su servidor FTP (VSFTPD), busque la entrada a continuación de [VSFTPD-IPLABLES] sección y hacer cambios a continuación. Si no está utilizando VSFTPD, puede omitir esta sección.

[vsftpd-iptables] habilitado = true filtro = vsftpd action = iPtables [name = vsftpd, port = 21, protocol = tcp] sendmail-wwwhois [name = vsftpd, [correo electrónico protegido]] logpath =/var/vsftpd.log maxretry = 5 bantime = 1800

Paso 5 - Reiniciar el servicio y la prueba

Después de hacer todos los cambios, guarde su archivo y reinicie el servicio Fail2Ban utilizando el siguiente comando.

sudo systemctl inicio fail2ban.servicio sudo systemctl habilitar fail2ban.servicio

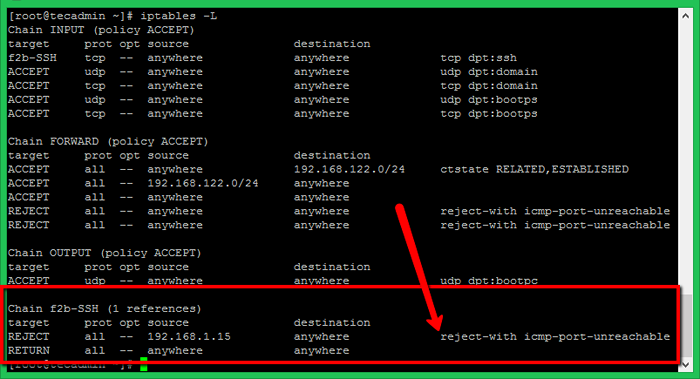

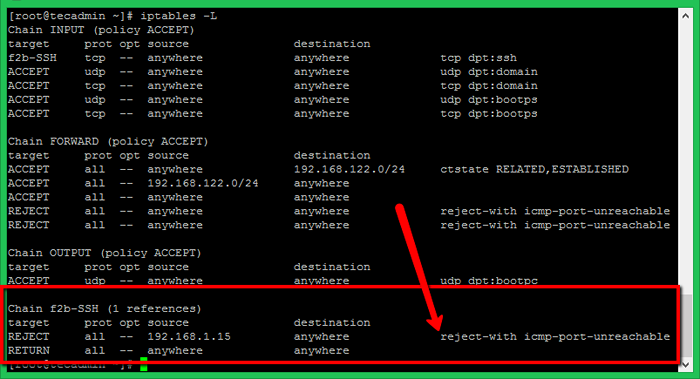

Para fines de prueba, he probado SSH con las credenciales incorrectas de una máquina diferente. Después de tres intentos incorrectos, Fail2Ban bloqueó esa IP a través de IPTables con RechEl ICMP. Puede ver las reglas en iptables después de bloquear la dirección IP como se muestra a continuación. Para los sistemas SSH Only, asegúrese de tener acceso SSH desde otra IP antes de hacer estas pruebas.