Cómo instalar y configurar Fail2ban en Ubuntu 20.04

- 3625

- 711

- Hugo Vera

Fail2ban es una herramienta utilizada para mejorar la seguridad del servidor de los ataques cibernéticos. Le permite bloquear direcciones IP remotas basadas temporales o permanentemente en la configuración definida. Le ayuda a asegurar su servidor y datos de los atacantes.

Este tutorial te ayuda a instalar Fail2ban en un Ubuntu 20.04 sistemas LTS Linux. También le proporciona una configuración inicial con Protect SSL usando Fail2Ban.

Requisitos previos

Debes tener acceso de shell a Ubuntu 20.04 Sistema con cuenta privilegiada de sudo.

Paso 1 - Instalación de Fail2Ban

Los paquetes de Debian Fail2ban están disponibles bajo los repositorios APT predeterminados. Solo necesita actualizar el caché apt e instalar el paquete de Debian Fail2ban en su sistema.

Abra una terminal y tipo:

Actualización de sudo aptosudo apt instalación fail2ban -y

Después de una instalación exitosa, asegúrese de que se inicie el servicio.

sudo systemctl status fail2ban Asegúrese de que el servicio esté activo y ejecutado.

Paso 2 - Configuración inicial de Fail2Ban

Fail2ban mantiene archivos de configuración en /etc/fail2ban directorio. La cárcel.El archivo conf contiene una configuración básica que puede usar para crear una nueva configuración. Fail2ban usa un separado celda.local Archivo como configuración para evitar actualizaciones de la cárcel.conf durante las actualizaciones de los paquetes.

Así que cree una copia del archivo de configuración con el nombre celda.local:

sudo cp/etc/fail2ban/cárcel.conf/etc/fail2ban/cárcel.local Siguiente edición celda.local archivo de configuración en un editor de texto.

sudo vim/etc/fail2ban/cárcel.local Actualizar la configuración inicial en el [POR DEFECTO] sección.

- ignorar - Una lista de la dirección IP para ignorar de la prohibición por el fail2ban.

[Predeterminado] ignoreIP = 127.0.0.1/8 de 192.168.1.24/04123 [Predeterminado] ignoreIP = 127.0.0.1/8 de 192.168.1.24/04 - bantime - es el número de segundos que un anfitrión está prohibido.

Bantime = 60m1 Bantime = 60m - FindTime - Un host está prohibido si ha generado "Maxretry" durante los últimos segundos "FindTime".

FindTime = 5m1 FindTime = 5m - maxretería - es el número de fallas antes de que se prohíba un anfitrión.

Maxretry = 51 Maxretry = 5

En la siguiente sección, puede asegurar los servicios del sistema a

Paso 3 - Proteger SSH/SFTP

Después de completar la configuración predeterminada, baje en la misma cárcel del archivo.local y actualización [ssh-iptables] Sección a continuación.

[ssh-iptables] habilitado = true filtro = sshd action = iptable [name = ssh, port = 22, protocol = tcp] sendmail-wwwhois [name = ssh, dest = root, [correo electrónico protegido], sendername = "fail2ban"] logPath =/var/log/secure maxretry = 3

Paso 4 - Proteger FTP

Protegamos su servidor FTP (VSFTPD), busque la entrada a continuación de [VSFTPD-IPLABLES] sección y hacer cambios a continuación. Si no está utilizando VSFTPD, puede omitir esta sección.

[vsftpd-iptables] habilitado = true filtro = vsftpd action = iPtables [name = vsftpd, port = 21, protocol = tcp] sendmail-wwwhois [name = vsftpd, [correo electrónico protegido]] logpath =/var/vsftpd.log maxretry = 5 bantime = 1800

Paso 5 - Administrar el servicio Fail2Ban

Después de hacer todos los cambios, guarde su archivo y reinicie el servicio Fail2Ban utilizando el siguiente comando.

sudo systemctl reiniciar fail2ban.serviciosudo systemctl habilitar fail2ban.servicio

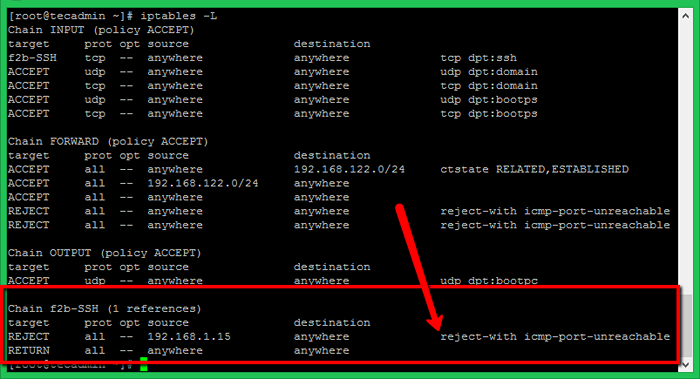

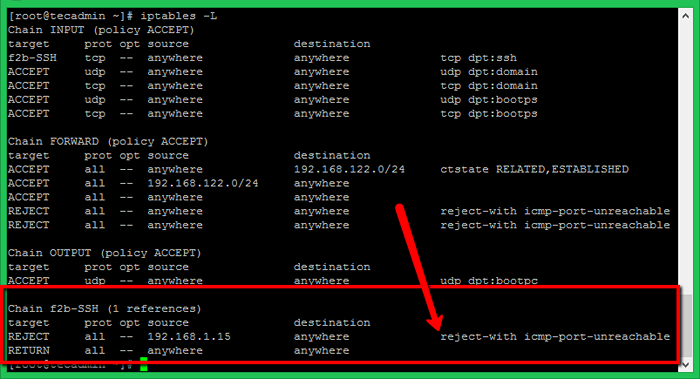

Para fines de prueba, he probado SSH con las credenciales incorrectas de una máquina diferente. Después de tres intentos incorrectos, Fail2Ban bloqueó esa IP a través de IPTables con RechEl ICMP. Puede ver las reglas en iptables después de bloquear la dirección IP como se muestra a continuación. Para los sistemas SSH Only, asegúrese de tener acceso SSH desde otra IP antes de hacer estas pruebas.

Conclusión

Este tutorial te ayudó a instalar y configurar Fail2ban en Ubuntu 20.04 Sistema LTS. Additioally le proporcionó los detalles de configuración para asegurar servicios específicos como SSH, SFTP y FTP.