Cómo consultar registros de auditoría utilizando la herramienta 'AUSEARCH' en CentOS/RHEL

- 3124

- 867

- Jaime Delgadillo

En nuestro último artículo, hemos explicado cómo auditar el sistema RHEL o CentOS utilizando la utilidad de auditoría. El sistema de auditoría (auditar) es un sistema de registro integral y no usa syslog para el caso. También viene con un conjunto de herramientas para administrar el sistema de auditoría del kernel, así como buscar y producir informes de la información en los archivos de registro.

En este tutorial, explicaremos cómo se usa ausearch herramienta para recuperar datos de auditar Registro de archivos en distribuciones de Linux basadas en Rhel y Centos.

Leer también: 4 Buenas herramientas de administración de registro de código abierto para Linux para Linux

Como mencionamos anteriormente, el sistema de auditoría tiene un espacio de usuario Auditoría Daemon (auditar) que recopila información relacionada con la seguridad basada en reglas preconfiguradas, desde el núcleo y genera entradas en un archivo de registro.

Que es ausearch?

ausearch es una herramienta de línea de comando simple utilizada para buscar los archivos de registro de demonio de auditoría basados en eventos y diferentes criterios de búsqueda, como identificador de eventos, identificador de clave, arquitectura de CPU, nombre de comando, nombre de host, nombre de grupo o ID de grupo, syscall y más allá. También acepta datos sin procesar de Stdin.

Por defecto, ausearch consultan el /var/log/audit/audit.registro archivo, que puede ver al igual que cualquier otro archivo de texto.

# cat/var/log/audit/audit.registrar o # cat/var/log/auditar/auditar.registro | menos

Ver archivos de registro de Auditd

Ver archivos de registro de Auditd De la captura de pantalla anterior, puede ver muchos datos del archivo de registro, lo que dificulta obtener información específica de interés.

Por eso necesitas ausearch, que permite la búsqueda de información de una manera más potente y eficiente utilizando la siguiente sintaxis.

# AUSEARCH [Opciones]

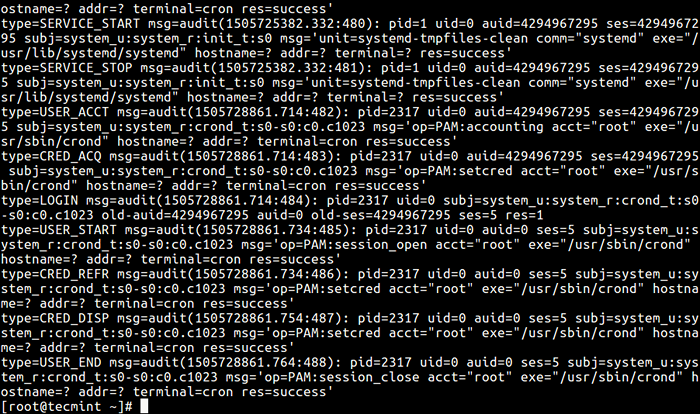

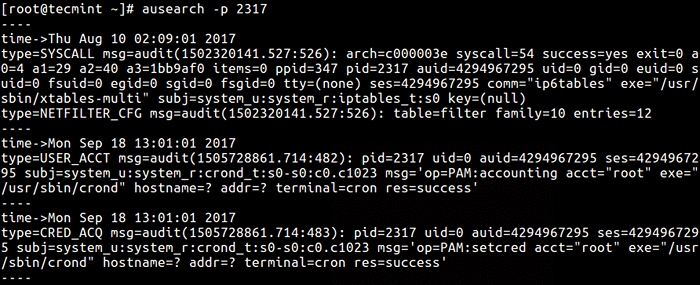

Verifique el archivo de registros de procesos en el archivo de registro de Auditd

El -pag La bandera se usa para pasar una identificación de proceso.

# AUSEARCH -P 2317

Verifique los registros de procesos de Linux

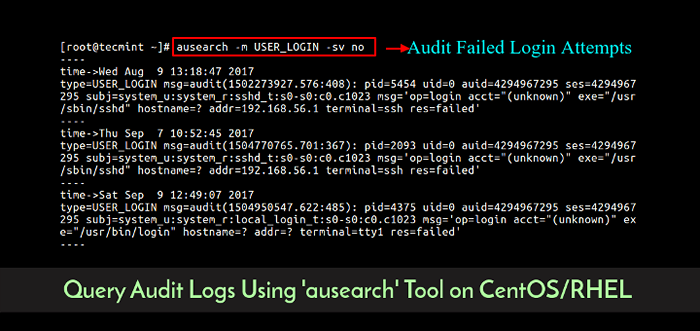

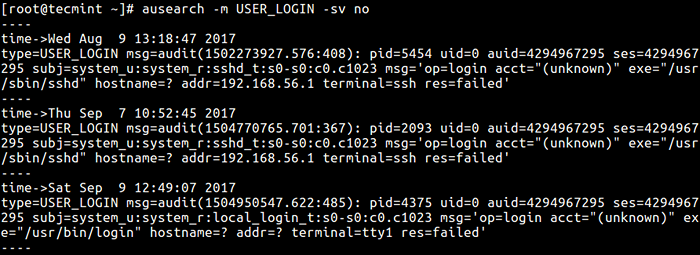

Verifique los registros de procesos de Linux Verifique los intentos de inicio de sesión fallidos en el archivo de registro de Auditd

Aquí, necesitas usar el -metro opción para identificar mensajes específicos y -SV Para definir el valor de éxito.

# AUSEARCH -M USER_LOGIN -SV NO

Encuentre intentos de inicio de sesión fallidos en registros

Encuentre intentos de inicio de sesión fallidos en registros Encuentre la actividad del usuario en el archivo de registro de Auditd

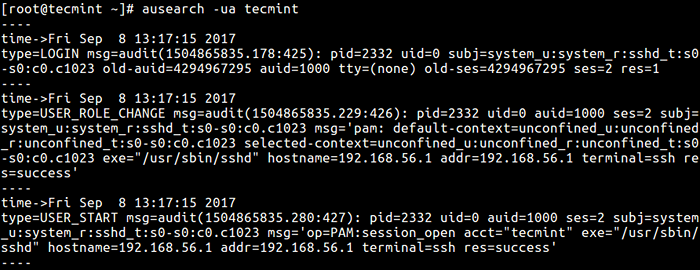

El -ua se usa para pasar un nombre de usuario.

# AUSEARCH -UA TECMINT o # AUSEARCH -UA TECMINT -I # Habilitar la interpretación de entidades numéricas en texto.

Encuentre la actividad del usuario en Linux

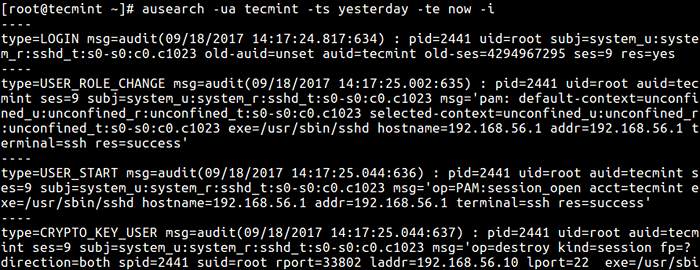

Encuentre la actividad del usuario en Linux Para consultar acciones realizadas por un determinado usuario desde un período de tiempo determinado, use el -TS para la fecha/hora de inicio y -TE Para especificar la fecha/hora de finalización de la siguiente manera (tenga en cuenta que puede usar palabras como ahora, reciente, hoy, ayer, esta semana, semana, ago, este mes, este año y punto de control en lugar de formatos de tiempo reales).

# aUSEARCH -UA TECMINT -ts ayer -te ahora -i

Encuentre la actividad del usuario en un tiempo específico

Encuentre la actividad del usuario en un tiempo específico Más ejemplos sobre la búsqueda de acciones de un usuario determinado en el sistema.

# AUSEARCH -UA 1000 -TS THIS -WEEK -I # AUSEARCH -UA TECMINT -M USER_LOGIN -SV NO -I

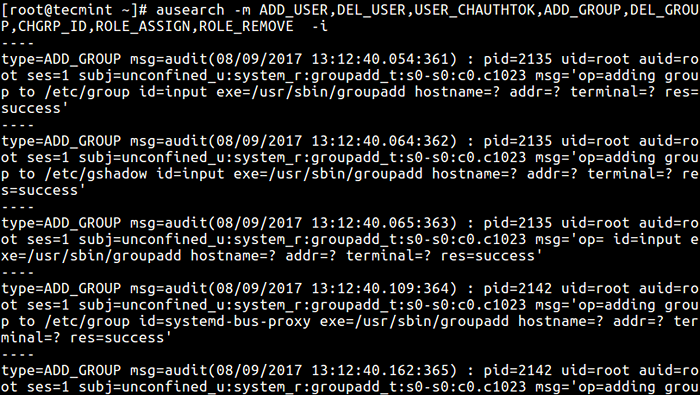

Encuentre modificaciones en cuentas de usuario, grupos y roles en los registros de auditoría

Si desea revisar todos los cambios del sistema con cuentas, grupos y roles de los usuarios; Especifique varios tipos de mensajes separados por coma como en el comando a continuación (cuide la lista separada por comas, no deje espacio entre una coma y el siguiente elemento):

# AUSEARCH -M ADD_USER, DEL_USER, USER_CHAUTHTOK, ADD_GROUP, DEL_GROUP, CHGRP_ID, ROLE_ASSIGN, ROLE_REMOVE -I

Verifique los cambios en el sistema Linux

Verifique los cambios en el sistema Linux Buscar archivo de registro de auditd usando el valor de clave

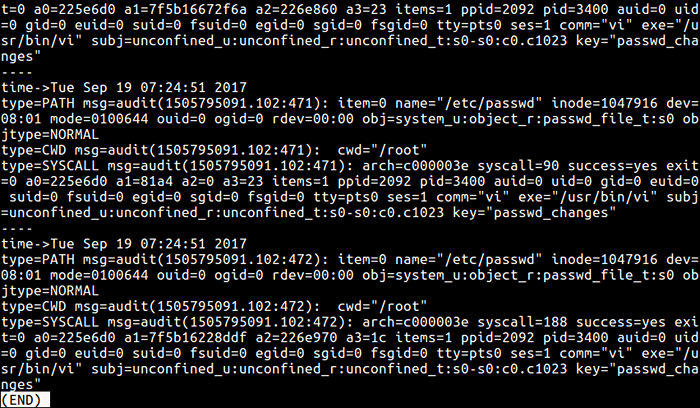

Considere la regla de auditoría a continuación que registrará cualquier intento de acceder o modificar el /etc/passwd base de datos de cuentas de usuario.

# auditctl -w /etc /passwd -p rwa -k passwd_changes

Ahora, intente abrir el archivo anterior para editarlo y cerrarlo, de la siguiente manera.

# vi /etc /passwd

Solo porque sepa que se ha registrado una entrada de registro sobre esto, posiblemente vería las últimas partes del archivo de registro con el comando de cola de la siguiente manera:

# Tail/Var/Log/Audit/Audit.registro

¿Qué pasa si se han registrado recientemente varios otros eventos, encontrar la información específica sería muy difícil, pero usando ausearch, puedes pasar el -k Indicador con el valor de clave que especificó en la regla de auditoría para ver todos los mensajes de registro relacionados con los eventos para acceder o modificar /etc/passwd archivo.

Esto también mostrará los cambios de configuración realizados de las reglas de auditoría.

# AUSEARCH -K PASSWD_CHANGES | menos

Verifique los cambios de contraseña de los usuarios del sistema

Verifique los cambios de contraseña de los usuarios del sistema Para obtener más información y opciones de uso, lea la página del hombre AUSEARCH:

# hombre ausearch

Para saber más sobre la auditoría y la gestión de registros del sistema Linux, lea estos siguientes artículos relacionados.

- Petiti: una herramienta de análisis de registro de código abierto para Sysadmins de Linux

- Los registros del servidor de monitoreo en tiempo real con "registro.herramienta io ”en rhel/centos 7/6

- Cómo configurar y administrar la rotación del registro usando Logrotate en Linux

- LNAV: mire y analice los registros de Apache desde un terminal de Linux

En este tutorial, describimos cómo usar ausearch Para recuperar datos de un archivo de registro de auditoría en Rhel y Centos. Si tiene alguna pregunta o pensamiento para compartir, use la sección de comentarios para comunicarse con nosotros.

En nuestro próximo artículo, explicaremos cómo crear informes a partir de archivos de registro de auditoría usando aureport en Rhel/Centos/Fedora.

- « Cómo instalar y configurar 'PowerDNS' (con Mariadb) y 'PowerAdmin' en Rhel/Centos 7

- Aprenda la auditoría del sistema Linux con la herramienta Auditd en CentOS/RHEL »