Cómo escanear en busca de raíces, puertas traseras y exploits utilizando 'rootkit cazador' en Linux

- 3625

- 729

- Norma Sedillo

Chicos, si son un lector habitual de Tecmint.com notará que este es nuestro tercer artículo sobre herramientas de seguridad. En nuestros dos artículos anteriores, le hemos brindado toda la guía sobre cómo asegurar apache y Sistemas de Linux de Malware, Dos, y Ddos ataques usando mod_security y mod_evasive y LMD (Linux Malware Detect).

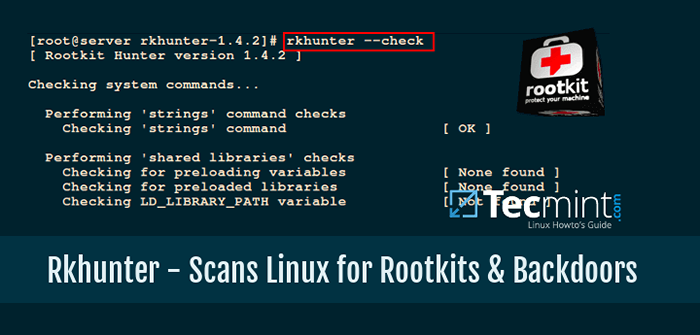

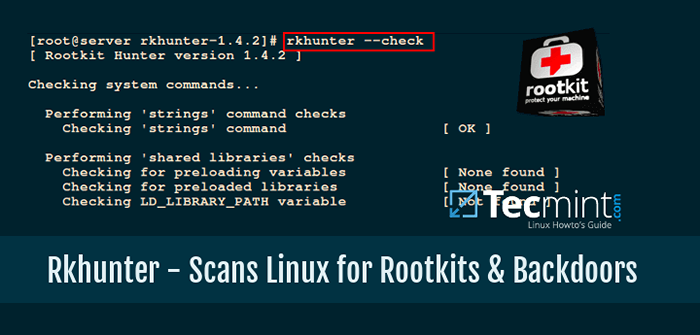

Nuevamente estamos aquí para presentar una nueva herramienta de seguridad llamada Rkhunter (Cazador de rootkit). Este artículo lo guiará en una forma de instalar y configurar Rkh (Cazador de rootkit) en los sistemas Linux utilizando el código fuente.

Rootkit Hunter: escaneos de sistemas Linux para raíz, puertas traseras y exploits locales

Rootkit Hunter: escaneos de sistemas Linux para raíz, puertas traseras y exploits locales Que es rkhunter?

Rkhunter (Cazador de rootkit) es una herramienta de escáner basada en unix/Linux de código abierto para sistemas Linux liberados en GPL que escanea las puertas traseras, kits de raíz y hazañas locales en sus sistemas.

Escanea archivos ocultos, permisos incorrectos establecidos en binarios, cuerdas sospechosas en el núcleo, etc. Para saber más sobre Rkhunter y sus características, visite http: // rkhunter.Fuente de la fuente.neto/.

Instale el escáner RootKit Hunter en los sistemas Linux

Paso 1: Descargar rkhunter

Primero, descargue la última versión estable del Rkhunter herramienta yendo a http: // rkhunter.Fuente de la fuente.net/ o usar el siguiente Wget Comandarlo de descargarlo en sus sistemas.

# CD/TMP # wget http: // descargas.Fuente de la fuente.net/proyecto/rkhunter/rkhunter/1.4.6/rkhunter-1.4.6.alquitrán.GZ

Paso 2: Instalación de RKHunter

Una vez que haya descargado la última versión, ejecute los siguientes comandos como un raíz usuario para instalarlo.

# tar -xvf rkhunter -1.4.6.alquitrán.GZ # CD RKHUnter-1.4.6 # ./instalador.sh -laYout predeterminado --install

Salida de muestra

Sistema de verificación para: Rootkit Hunter Installer Archivos: Encontrado un archivo de archivo Web Comando: WGet Funded Instalación inicial: Comprobación Directorio de instalación "/usr/local": existe y es escritura. Comprobación de directorios de instalación: Directorio/usr/local/share/doc/rkhunter-1.4.2: Creación: OK Directorio/USR/Local/Share/Man/Man8: Existe y es WRITITY. Directorio /etc: existe y es escritura. Directorio/USR/Local/Bin: existe y es WRITITY. Directorio/USR/Local/Lib64: existe y es WRITITY. Directorio /var /lib: existe y es escritura. Directorio/usr/local/lib64/rkhunter/scripts: creación: ok directorio/var/lib/rkhunter/db: creación: ok directorio/var/lib/rkhunter/tmp: creación: ok directorio/var/lib/rkhunter/db /i18n: CREACIÓN: OK DIRECTORY/VAR/LIB/RKHUNTER/DB/SIGNURAS: CREACIÓN: OK Instalación de check_modules.PL: OK instalar FileHashsha.PL: OK Instalar estadísticas.PL: OK Instalar readlink.SH: OK Instalar backdoorports.DAT: OK instalar espejos.DAT: OK Instalar programas_bad.DAT: OK Instalar sussscan.DAT: OK instalar rkhunter.8: Aceptar Instalación de Agradecimientos: Aceptar Instalación de ChangeLog: OK Instalación de las preguntas frecuentes: Aceptar Instalación de la Licencia: Aceptar Instalación de Readme: Aceptar Instalación de Language Soporte Archivos: OK Instalación de las firmas de Clamav: Aceptar Instalación de RKHunter: OK Instalación de RKHunter.Conf: Ok Instalación completa

Paso 3: Actualización de RKHunter

Ejecutar el Rkh UPDATOR para llenar las propiedades de la base de datos ejecutando el siguiente comando.

#/usr/local/bin/rkhunter -update #/usr/local/bin/rkhunter --propupd

Salida de muestra

[Rootkit Hunter versión 1.4.6] Comprobación de archivos de datos de Rkhunter ... Comprobación de los espejos de archivo.DAT [actualizado] Comprobación de archivos programas_bad.DAT [sin actualización] Verificación de archivos BackdoorPorts.dat [sin actualización] Verificación de archivos SUSPSCAN.dat [sin actualización] Comprobación del archivo i18n/cn [sin actualización] Comprobación del archivo i18n/de [sin actualización] Comprobación del archivo I18N/EN [sin actualización] Comprobación del archivo I18N/TR [sin actualización] Comprobación del archivo I18N/TR.UTF8 [sin actualización] Comprobación del archivo i18n/zh [sin actualización] Referencia del archivo I18N/ZH.UTF8 [sin actualización] Comprobación del archivo i18n/ja [sin actualización] Archivo creado: Buscado por 177 archivos, encontrado 131, faltando hashes 1

Paso 4: Configuración de alertas de Cronjob y correo electrónico

Crea un archivo llamado rkhunter.mierda bajo /etc/cron.a diario/, que luego escanea su sistema de archivos todos los días y envía notificaciones por correo electrónico a su identificación de correo electrónico. Cree el siguiente archivo con la ayuda de su editor favorito.

# vi /etc /cron.diario/rkhunter.mierda

Agregue las siguientes líneas de código y reemplace "Tuyaervernamehere" con tu "Nombre del servidor" y "[correo electrónico protegido]" con tu "Identificación de correo".

#!/bin/sh (/usr/local/bin/rkhunter --versionCheck/usr/local/bin/rkhunter-update/usr/local/bin/rkhunter --CronJob-Informe-Warnings-Only) | /bin/mail -s 'rkhunter run diario (PUTYoUrServerNamehere) ' [correo electrónico protegido]

Establecer permiso de ejecutar en el archivo.

# Chmod 755 /etc /cron.diario/rkhunter.mierda

Paso 5: escaneo manual y uso

Para escanear todo el sistema de archivos, ejecute el Rkhunter Como usuario de raíz.

# rkhunter -check

Salida de muestra

[Rootkit Hunter versión 1.4.6] Comprobación de comandos del sistema ... realizando verificaciones de comandos 'Strings' Comprobación de 'cadenas' comando [OK] Realización de verificaciones de 'Bibliotecas compartidas' Verificación de las variables de precarga [Ninguno encontrado] Comprobación de bibliotecas precargadas [Ninguno encontrado] Comprobación de LD_Library_Path [no encontrado] Realizando Comprobaciones de propiedades del archivo Comprobación de requisitos previos [OK]/usr/local/bin/rkhunter [ok]/usr/sbin/adduser [ok]/usr/sbin/chkconfig [ok]/usr/sbin/chroot [OK]/usr/ sbin/depmod [ok]/usr/sbin/fsck [ok]/usr/sbin/fuser [ok]/usr/sbin/groupAdd [ok]/usr/sbin/groupdel [ok]/usr/sbin/groupmod [OK ]/usr/sbin/grpck [ok]/usr/sbin/ifconfig [ok]/usr/sbin/ifdown [advertencia]/usr/sbin/ifup [advertencia]/usr/sbin/init [ok]/usr/sbin /insmod [OK]/usr/sbin/ip [ok]/usr/sbin/lsmod [ok]/usr/sbin/lsof [ok]/usr/sbin/modinfo [ok]/usr/sbin/modprobe [OK] /usr/sbin/nologin [ok]/usr/sbin/pwck [ok]/usr/sbin/rmmod [ok]/usr/sbin/ruta [OK]/usr/sbin/rsyslogd [ok]/usr/sbin/runlevel [OK]/usr/sbin/ sestatus [ok]/usr/sbin/sshd [ok]/usr/sbin/sulogin [ok]/usr/sbin/sysctl [ok]/usr/sbin/tcpd [ok]/usr/sbin/useradd [OK]/OK]/OK]/ usr/sbin/userdel [OK]/usr/sbin/usermod [ok]… [presione para continuar] verificación de los raíces ... Realización de la verificación de archivos y directorios RootKit conocidos 55808 Trojan -Variante a [no encontrado] adm worm [no encontrado] ajakit rootkit [no encontrado] adorar rootkit [no encontrado] kit apa [no encontrado] ... [presione para continuar] realizando cheques de rootkit adicionales checkit cheques adicionales [ok] verificación para posibles Archivos y directorios de rootkit [ninguno encontrado] Verificación de posibles cadenas de rootkit [ninguna encontrada] ... [presione para continuar] Verificación de la red ... Realización de verificaciones en los puertos de red Verificación de los puertos de puerta trasera [Ninguno encontrado] ... Realización de verificaciones de archivos de configuración del sistema para verificar una verificación Archivo de configuración de SSH [encontrado] Verificación Si se permite el acceso a la raíz de SSH [advertencia] Verificación si el protocolo SSH V1 está permitido [Advertencia] Verificación para un demonio de registro de sistema en ejecución [encontrado] Verificación de un archivo de configuración de registro del sistema [encontrado] Syslog Remote Remote Se permite el registro [no permitido] ... Resumen de verificaciones del sistema ====================== archivoComprobaciones de propiedades ... archivos verificados: 137 archivos sospechosos: 6 verificaciones de rootkit ... RootKits verificados: 383 posibles rootkits: 0 comprobaciones de aplicaciones ... aplicaciones verificadas: 5 aplicaciones sospechosas: 2 Las verificaciones del sistema tomaron: 5 minutos y 38 segundos todos los resultados se han escrito en el Archivo de registro:/var/log/rkhunter.registrar una o más advertencias se han encontrado al verificar el sistema. Verifique el archivo de registro (/var/log/rkhunter.registro)

El comando anterior genera un archivo de registro en /var/log/rkhunter.registro con los resultados de cheque hechos por Rkhunter.

# cat/var/log/rkhunter.registro

Salida de muestra

[11:21:04] Ejecutando RootKit Hunter versión 1.4.6 en Tecmint [11:21:04] [11:21:04] Información: La fecha de inicio es lun 21 de diciembre 11:21:04 AM ist 2020 [11:21:04] [11:21:04] Comprobación de configuración Archivo y opciones de línea de comandos ... [11:21:04] Información: el sistema operativo detectado es 'Linux' [11:21:04] Información: encontrado O/S Nombre: Fedora Release 33 (treinta y tres) [11:21:04 ] Información: La línea de comandos es/usr/local/bin/rkhunter --check [11:21:04] Información: el shell ambiental es/bin/bash; Rkhunter está utilizando bash [11:21:04] Información: Uso del archivo de configuración '/etc/rkhunter.conf '[11:21:04] Información: el directorio de instalación es'/usr/local '[11:21:04] Información: Uso del idioma' es '[11:21:04] Información: Uso de'/var/lib/ rkhunter/db 'como el directorio de la base de datos [11:21:04] Información: Uso de'/usr/local/lib64/rkhunter/scripts 'como el directorio de script de soporte [11:21:04] Información: Uso de'/usr/local /sbin/usr/local/bin/usr/sbin/usr/bin/bin/sbin/usr/libexec/usr/local/libexec 'como los directorios de comando [11:21:04] Información: Usando'/var/lib/lib/lib/lib /rkhunter/tmp 'como el directorio temporal [11:21:04] Información: No se configura ninguna dirección de alquiler de correo [11:21:04] Información: X se detectará automáticamente [11:21:04] Información: Encontrado El comando 'Basename':/usr/bin/Basename [11:21:04] Información: encontró el comando 'diff':/usr/bin/diff [11:21:04] Información: encontró el comando 'dirname': /usr/bin/dirname [11:21:04] Información: el comando 'Archivo':/usr/bin/file [11:21:04] Información: Encontrado el comando 'Find':/usr/bin/Buscar [11:21:04] Información: Encontré el comando 'ifconfig':/usr/sbin/ifconfig [11:21:04] Información: el comando 'ip' 'ip':/usr/sbin/ip [11:21:04] Información: encontrado el encontrado Comando 'IPCS':/usr/bin/IPCS [11:21:04] Información: el comando 'ldd' encontrado:/usr/bin/ldd [11:21:04] Información: encontró el comando 'lsattr':///// USR/bin/lsattr ..

Para obtener más información y opciones, ejecute el siguiente comando.

# rkhunter --help

Si te gustó este artículo, entonces compartir es la forma correcta de decir gracias.

- « Instale el último cliente de correo electrónico 'Thunderbird' en sistemas Linux

- Cómo migrar la instalación de CentOS 8 a CentOS Stream »