Cómo asegurar las conexiones SSH con el puerto que golpea en Linux Centos

- 2578

- 809

- Alejandro Duran

Puerto golpeando es una técnica utilizada para asegurar conexiones o acceso de puerto de usuarios no deseados. Utilizando esta técnica, mantenemos uno o más puertos configurados previamente cerrados y estos solo se abrirán utilizando una secuencia de solicitudes a varios puertos que se estabilizan Wepreventy .

Para dar un ejemplo, si configuramos el acceso al puerto al puerto 50, este puerto solo estará abierto cuando realicemos solicitudes a los puertos 1000,2500,3000 en ese orden, haciéndolo, una vez que completemos la secuencia correctamente, el firewall se abrirá el puerto que estaba cerrado anteriormente.Con esto agregamos otro nivel de seguridad a ciertos tipos de conexiones a nuestro servidor.

El cliente puede realizar el puerto que golpea con NMAP, Telnet o una herramienta para estos fines.

Aseguremos las conexiones SSH utilizando este método en un servidor que ejecuta Linux CentOS . Sigue los pasos a continuación como root.

Instalar requisitos previos

Instale los paquetes de la biblioteca libpcap como requisito de knock-servidor

# yum install libpcap*

Instalar el paquete de servidor Knock

Descargue e instale el paquete RPM de servidor knock

# wget http: // li.nux.RO/Descargar/Nux/Misc/EL6/I386/Knock-Server-0.5-7.El6.nux.i686.rpm # rpm -ivh knock-server-0.5-7.El6.nux.i686.rpm

Antes de configurar el Daemon Knockd, debemos crear una regla iptable. Las caídas de todas las conexiones al puerto SSH, en este caso usaremos el valor predeterminado (22).

# iptables -a entrada -p tcp --dport 22 -j drop # servicio iptables guardar

[Nota: No use el siguiente comando, está conectado con SSH al servidor, soltará su conexión actual]

Ok, ahora podemos configurar nuestro Daemon Knockd para que el puerto SSH se abra después de una secuencia correcta del puerto. Editar archivo de configuración Knockd Agregar valores siguientes

# vi /etc /knockd.confusión

[opciones] logFile =/var/log/knockd.log [OpenSSH] secuencia = 5040,6010,6500 seq_timeout = 30 tcpflags = syn start_command = /sbin /iptables -i input -s % ip % -p tcp --dport 22 -j Aceptación [Closessh] secuencia = 4040,5050, 8080 seq_timeout = 30 command = /sbin /iptables -d input -s % ip % -p tcp --dport 22 -j Aceptar tcpflags = syn

Guarde el archivo y renuncie (: WQ!)

Finalmente comienza el servicio Knockd

# Servicio Knockd Start

Cómo usar el portero de puerto Knowcking

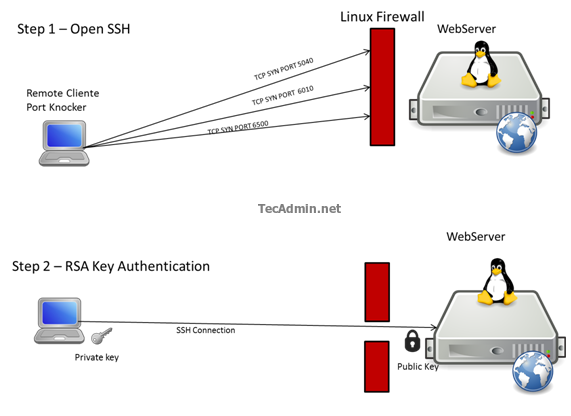

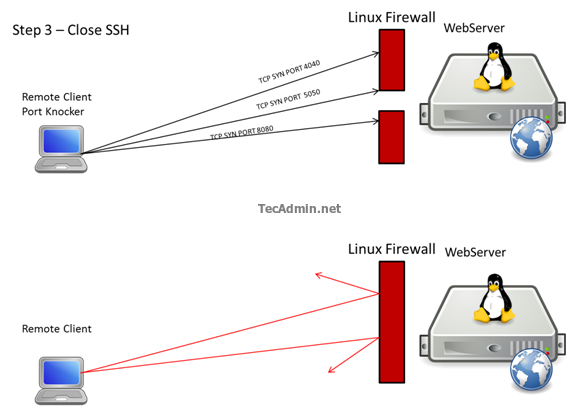

Aquí para abrir el puerto SSH golpearemos los puertos 5040,6010,6500 y cuando la secuencia se complete correctamente, ejecutará un comando que agregará una regla en el firewall para permitir la conexión a nuestro servidor Linux a través del puerto 22 . Tenemos otra directiva para cerrar el puerto, los puertos de golpe 4040,5050,8080 Ejecutará un comando que eliminará la regla del firewall que nos permitió hacer la conexión a través de SSH.

Para golpear los puertos, puede usar la herramienta nmap o telnet de la siguiente manera. Para este ejemplo usamos nmap.

Para abrir la conexión SSH

# NMAP -P 5040 SERVER -IP # NMAP -P 6010 SERVER -IP # NMAP -P 6500 SERVER -IP

Para cerrar la conexión

# NMAP -P 4040 SERVER -IP # NMAP -P 5050 SERVER -IP # NMAP -P 8080 SERVER -IP

Si vemos el registro Knockd, tendremos algo como esto

# cola/var/log/knockd.Log [2014-04-10 05:20] 192.168.1.184: OpenSsh: Etapa 1 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Etapa 2 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Etapa 3 [2014-04-10 05:21] 192.168.1.184: OpenSsh: Open Sesame [2014-04-10 05:21] OpenSSH: Ejecutar comando: /sbin /iptables -i entrada -s 192.168.1.184 -P TCP --DPORT 22 -J Aceptar

Voy a mostrar un poco más gráfico .

Esta es una breve representación del proceso, incluida la autenticación con claves RSA.

Aquí tenemos nuestras conexiones remotas con un buen nivel de seguridad y combinamos con la autenticación RSA, endurecemos aún más la conexión. Podemos usar este método para asegurar cualquier tipo de conexiones a nuestro servidor Linux. Para leer más sobre Visite http: // www.zeroflux.org/proyectos/golpes

- « Cómo hacer una copia de seguridad de crontabs de todos los usuarios en Centos, Rhel, Ubuntu y Dabian

- Cómo configurar S3CMD en Windows y administrar cubos S3 »