Cómo usar DNSenum para escanear los registros DNS de su servidor

- 2051

- 393

- Alejandro Duran

Objetivo

Use Dnsenum para escanear su servidor para ver qué información está disponible públicamente.

Distribuciones

Esto funciona mejor con Kali Linux, pero se puede hacer en cualquier distribución con Perl.

Requisitos

Una instalación de Linux que funciona. Se requiere raíz si necesita instalar dnsenum.

Dificultad

Fácil

Convenciones

- # - requiere que los comandos de Linux dados se ejecuten con privilegios raíz directamente como un usuario raíz o mediante el uso de

sudodominio - ps - Requiere que los comandos de Linux dados se ejecuten como un usuario regular no privilegiado

Introducción

Es importante probar regularmente cualquier servidor de orientación pública para ver qué información está poniendo a disposición. Esa información es importante para los atacantes. Pueden usarlo para armar una imagen de su servidor, lo que se está ejecutando y qué exploits podría funcionar en su contra.

Instalar dnsenum

Si estás ejecutando kali, ya tienes dnsenum, por lo que no hay que preocuparse. Si está ejecutando algo más, asegúrese de tener Perl (probablemente lo haga). También necesita un par de bibliotecas de Perl para obtener la funcionalidad completa.

$ sudo apt install libtest-www-mecanizize-perl libnet-whois-ip-perl

Desde allí, puedes descargar y ejecutar dnsenum. Es solo un guión de Perl. Puede obtenerlo del [github] (https: // github del proyecto.com/fwaeytens/dnsenum).

Realización de un escaneo básico

Es muy fácil ejecutar un escaneo básico. Punto dnsenum en la dirección del dominio del servidor y ejecute el escaneo. Solo haga esto con un servidor que posee o tenga permiso para escanear. Esta guía usará truco.organizar, que es un sitio diseñado para probar herramientas pentesting.

Ejecutar el comando completo.

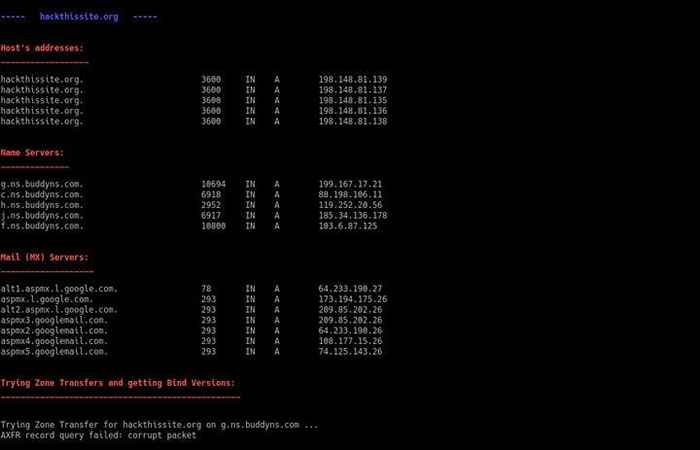

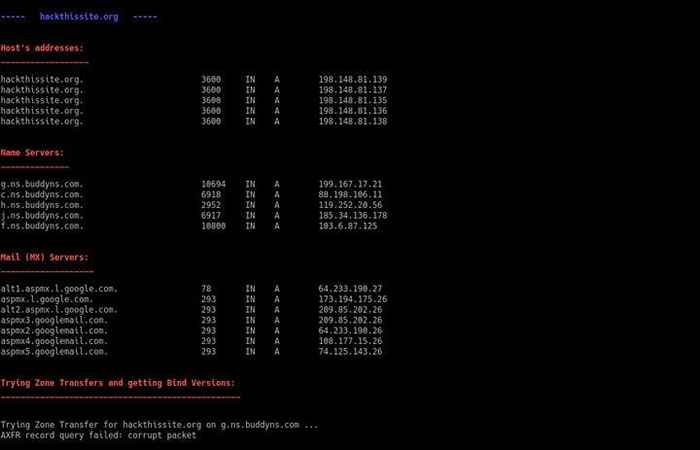

$ dnsenum hackthissite.organizar

El informe le mostrará cualquier registro de DNS que el script pudo encontrar. También encontrará los servidores de nombres que se están utilizando, registros de correo electrónico y direcciones IP.

El script también intentará transferencias de zona. Si tiene éxito, se pueden usar para llevar a cabo un ataque.

Un escaneo más avanzado

Si desea recopilar más información sobre el sitio, puede cavar a través de las banderas que Dnsenum pone a disposición, o puede usar el --enumer bandera. Intentará recopilar información de Whois y usar Google para desenterrar subdominios, si están disponibles.

$ Dnsenum -Ennum Hackthissite.organizar

Los resultados tendrán entradas y secciones adicionales para los subdominios. Cualquier información adicional puede ayudarlo a comprender mejor su servidor.

Pensamientos de cierre

Dnsenum es una excelente forma de recopilar información. La información es clave para comprender y prevenir ataques. En muchos casos, las violaciones de seguridad ocurren porque se pasó por alto algo. Cuanto más sepa sobre su servidor, mejor preparado estará para evitar una violación.

Tutoriales de Linux relacionados:

- Cómo arrancar dual Kali Linux y Windows 10

- Cosas para instalar en Ubuntu 20.04

- Lista de las mejores herramientas de Kali Linux para pruebas de penetración y ..

- Cómo instalar Kali Linux en VMware

- Configuración del servidor Kali HTTP

- Establezca la contraseña de root de Kali y habilite el inicio de sesión root

- Cosas que hacer después de instalar Ubuntu 20.04 fossa focal Linux

- Endurecimiento de Kali Linux

- Cómo verificar la versión de Kali Linux

- Instaladores de software GUI para Kali Linux