Instale Tor en Ubuntu 18.04 Bionic Beaver Linux

- 5088

- 170

- Norma Sedillo

Objetivo

El objetivo es instalar Tor en Ubuntu 18.04 Beaver Bionic. Esta guía también le proporcionará una configuración y uso básicos de Tor Network para ocultar su identidad.

Sistema operativo y versiones de software

- Sistema operativo: - Ubuntu 18.04 Beaver Bionic

- Software: - Tor versión 0.3.2.9

Requisitos

Acceso privilegiado a su sistema Ubuntu como root o a través de sudo se requiere el comando.

Convenciones

- # - requiere que los comandos de Linux dados se ejecuten con privilegios raíz directamente como un usuario raíz o mediante el uso de

sudodominio - ps - Requiere que los comandos de Linux dados se ejecuten como un usuario regular no privilegiado

Otras versiones de este tutorial

Ubuntu 20.04 (fosa focal)

Instrucciones

Instalar Tor en Ubuntu

Comencemos por la instalación de Tor en Ubuntu 18.04 sistema. Para instalar tor ejecute el siguiente apto dominio:

$ sudo apt instalación tor

Por defecto, Tor escucha todas las solicitudes en el puerto 9050. Confirmar que Tor está en funcionamiento en este puerto específico utilizando el ss dominio:

$ SS -NLT State Recv-Q Send-Q Dirección local: Puerto Dirección de pares: Puerto Escuchar 0 128 0.0.0.0:22 0.0.0.0:* Escucha 0 5 127.0.0.1: 631 0.0.0.0:* Escucha 0 128 127.0.0.1: 9050 0.0.0.0:* También puede consultar la versión TOR entrando:

$ Tor -Versión Tor Versión 0.3.2.9 (GIT-64A719DD25A21ACB).

Prueba de conexión de red Tor

En esta etapa, vamos a probar nuestra instalación de TOR obteniendo una dirección IP externa a través de Tor Network. Primero, verifique su dirección IP externa:

$ wget -qo - https: // API.ipificar.org; Echo 89.137.173.226

A continuación, usa el torsocks Comando para obtener su dirección IP externa a través de la red TOR:

$ torsocks wget -qo - https: // API.ipificar.org; Echo 185.220.101.13

Torifica tu caparazón

Establezca su caparazón para usar torsocks Como predeterminado para cualquier comando. Esto le permitirá usar comandos sin prefijarlos con el torsocks dominio. Para permitir torsocks Para su sesión de shell actual, ingrese:

$ Torsocks de origen en modo Tor activado. Cada comando será Torificado para este caparazón.

Pon a prueba tu carcasa Torificado pero esta vez sin el torsocks Prefijo de comando:

$ wget -qo - https: // API.ipificar.org; Echo 185.220.101.13

Para que este cambio sea permanente para todas sus nuevas sesiones de shell y después de reiniciar: ingrese:

$ Echo ". torsocks en ">> ~/.bashrc

Para deshabilitar el tor para su shell actual ingrese:

$ fuente Torsocks Off Tor Mode desactivado. El comando ya no pasará por tor.

Habilitar el puerto de control de TOR

A continuación, vamos a habilitar el puerto de control de Tor que permitirá comunicarse con la instalación local de Tor. También protegeremos la conexión de Tor con contraseña, por ejemplo,. my-tor-password. Primero establezca su variable de contraseña con su contraseña:

torpass = $ (tor --hash-password "my-tor-password")

A continuación, habilite el puerto de control Tor e inserte nuestra contraseña de hash previamente:

$ printf "HashedControlPassword $ torpass \ ncontrolport 9051 \ n" | sudo tee -a/etc/tor/torrc

Revisar su /etc/tor/torrc Configuración para confirmar que la configuración de la contraseña hash se ha incluido correctamente. La configuración debe parecer similar a la siguiente:

HashedControlPassword 16: AF74D4E29C8F0B9160F43D89DDDED341A8F0387B6E40A6D0C58840FD2D6 Controlport 90551

Reiniciar tor para aplicar cambios:

$ sudo /etc /init.D/tor reiniciar

Su servicio Tor debería estar escuchando ahora en ambos puertos 9050 y 9051:

$ $ $ ss -nlt state Recv-Q Send-Q Dirección local: Puerto Dirección de pares: Puerto Escuchar 0 128 0.0.0.0:22 0.0.0.0:* Escucha 0 5 127.0.0.1: 631 0.0.0.0:* Escucha 0 128 127.0.0.1: 9050 0.0.0.0:* Escucha 0 128 127.0.0.1: 6010 0.0.0.0:* Escucha 0 128 127.0.0.1: 9051 0.0.0.0:* Conectarse al puerto de control de Tor

Usando el puerto de control TOR podemos comunicarnos con Tor y emitir comandos. Por ejemplo, usemos el telnet comandar y solicitar un nuevo circuito TOR y borrar caché:

$ Telnet 127.0.0.1 9051 intentando 127.0.0.1 .. . Conectado a 127.0.0.1. El personaje de escape es '^]'. Autenticar "my-tor-password" 250 ok señal newnym 250 ok señal cleardnscache 250 ok salga 250 conexión de conexión de cierre cerrado por anfitrión extranjero. En la línea 5 hemos entrado AUTENTICAR comando y nuestra contraseña de tor. En la línea 7 y la línea 9 le pedimos a Tor un nuevo circuito y limpiamos caché.

La comunicación con el puerto de control de Tor también se puede escribir con shell. Considere el siguiente ejemplo de solicitar un nuevo circuito limpio:

$ fuente Torsocks Off Tor Mode desactivado. El comando ya no pasará por tor. $ torsocks wget -qo - https: // API.ipificar.org; Echo 103.1.206.100 $ echo -e 'autenticar "my-tor-password" \ r \ nsignal newnym \ r \ nquit' | NC 127.0.0.1 9051 250 OK 250 OK 250 Conexión de cierre $ torsocks wget -qo - https: // API.ipificar.org; Echo 185.100.87.206

Configurar el navegador para usar Tor Network

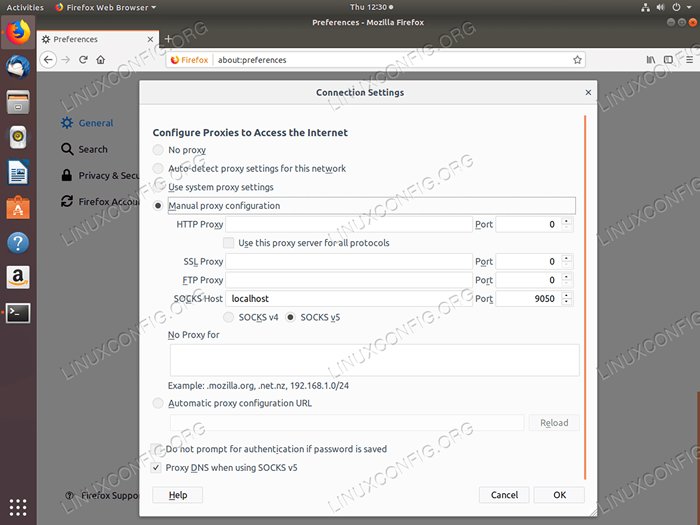

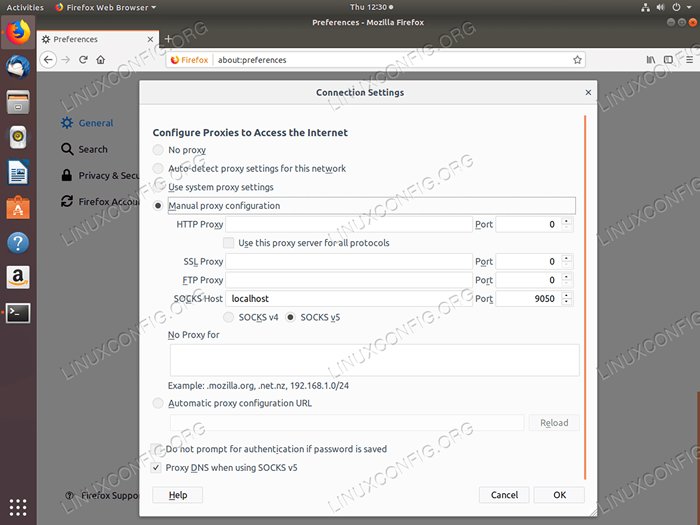

Por último, configure su navegador Firefox para usar el host Local Tor:

Abra la configuración del navegador e ingrese Anfitrión de calcetines a

Abra la configuración del navegador e ingrese Anfitrión de calcetines a hostil y Puerto a 9050. Por último, marque el Proxy DNS al usar calcetines V5 Casilla.  Verifique su configuración navegando a EG:

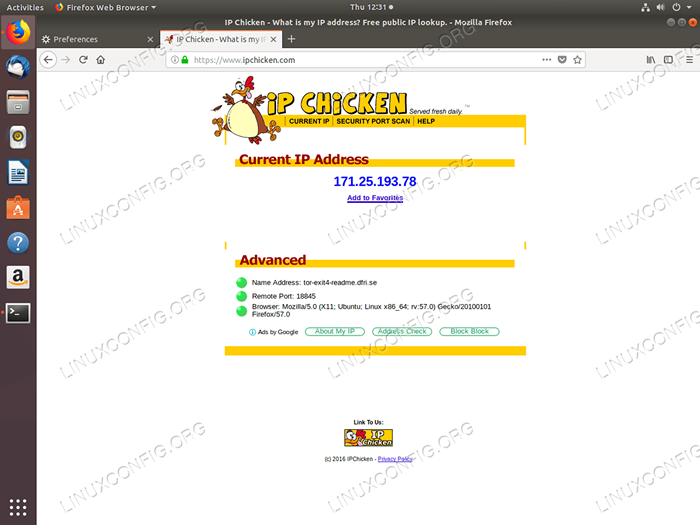

Verifique su configuración navegando a EG: https: // www.ipchicken.com/ Se debe ocultar su dirección IP externa y se debe mostrar la dirección IP de Tor Network aquí. Tutoriales de Linux relacionados:

- Cosas para instalar en Ubuntu 20.04

- Instale el proxy de Tor en Ubuntu 20.04 Linux

- Instale el proxy de Tor en Ubuntu 22.04 Linux

- Cosas que hacer después de instalar Ubuntu 20.04 fossa focal Linux

- Cosas para instalar en Ubuntu 22.04

- Cosas que hacer después de instalar Ubuntu 22.04 Jellyfish de Jammy ..

- Ubuntu 20.04 Guía

- Ubuntu 20.04 trucos y cosas que quizás no sepas

- Ubuntu 22.04 Guía

- Archivos de configuración de Linux: los 30 principales más importantes

- « Instale WordPress en Ubuntu 18.04 Bionic Beaver Linux

- Instale ffmpeg en Ubuntu 18.04 Bionic Beaver Linux »