Instalación y configuración de Tacacs+ con el enrutador Cisco en Debian 8 Jessie

- 4215

- 85

- Sta. Enrique Santiago

La tecnología hoy depende en gran medida de los equipos de red y la configuración adecuada de ese equipo de redes. Los administradores tienen la tarea de garantizar que los cambios de configuración no solo se prueben a fondo antes de la implementación, sino que también se realizan cambios de configuración por personas que están autorizadas para hacer cambios, así como a asegurarse de que los cambios se registren.

Instale tacacs+ en Debian usando Cisco Router

Instale tacacs+ en Debian usando Cisco Router Este principio de seguridad se conoce como AAA (Triple-a) o Autenticación, Autorización, y Contabilidad. Hay dos sistemas muy prominentes que ofrecen funcionalidad AAA para que los administradores aseguren el acceso a los dispositivos y las redes que sirven esos dispositivos.

RADIO (Servicio de usuario de acceso remoto de acceso remoto) y Tacacs+ (Sistema de control de acceso al controlador de acceso terminal más).

Radio se usa tradicionalmente para autenticar a los usuarios para acceder a la red que contrasta con Tacacs En ese sentido, los tacacs se usan tradicionalmente para la administración de dispositivos. Una de las grandes diferencias entre estos dos protocolos es la capacidad de los tacacs para separar las funciones AAA en funciones independientes.

El beneficio de la separación de tacacs de las funciones AAA es que la capacidad de un usuario para ejecutar ciertos comandos se puede controlar. Esto es muy ventajoso para las organizaciones que desean proporcionar al personal de redes u otros administradores de TI con diferentes privilegios de comando a un nivel muy granular.

Este artículo pasará a través de la creación de un Debian sistema para actuar como un Tacacs+ sistema.

Configuración del medio ambiente

- Debian 8 instalado y configurado con conectividad de red. Lea este artículo sobre cómo instalar Debian 8

- Cisco Network Switch 2940 (la mayoría de los otros dispositivos Cisco también funcionarán, pero los comandos en el conmutador/enrutador pueden variar).

Instalación del software TACACS+ en Debian 8

El primer paso para configurar este nuevo Tacacs El servidor será adquirir el software de los repositorios. Esto se logra fácilmente con el uso del 'apto' dominio.

# apt-get install tacacs+

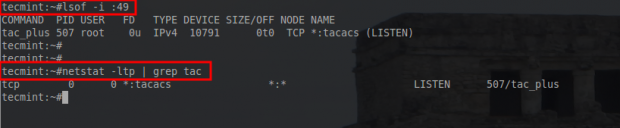

El comando anterior instalará e iniciará el servicio del servidor en el puerto 49. Esto se puede confirmar con varias utilidades.

# lSOF -I: 49 # netstat -ltp | grep tac

Estos dos comandos deben devolver una línea que indique Tacacs está escuchando en el puerto 49 En este sistema.

Verificar el servicio TACACS

Verificar el servicio TACACS En este punto Tacacs está escuchando las conexiones en esta máquina. Ahora es el momento de configurar el Tacacs servicio y usuarios.

Configuración del servicio TACACS y usuarios

Generalmente es una buena idea vincular los servicios a direcciones IP específicas si el servidor tiene múltiples direcciones. Para lograr esta tarea, las opciones de demonio predeterminadas se pueden modificar para especificar una dirección IP.

# nano/etc/default/tacacs+

Este archivo especifica todas las configuraciones de demonio de la Tacacs El sistema debería comenzar. La instalación predeterminada solo especificará el archivo de configuración. Agregando un '-B' argumento a este archivo, se puede usar una dirección IP específica para que los tacacs escuchen.

TACACS+ CONFIGURAR ARCHIVODaemon_opts = "-c/etc/tacacs+/tac_plus.conf " - Línea original Daemon_opts = "-c/etc/tacacs+/tac_plus.confusión -B x.X.X.X " - Nueva línea, donde X.X.X.X es la dirección IP para escuchar

Nota especial en Debian: Por alguna razón intentando reiniciar el Tacacs+ El servicio para leer las nuevas opciones de demonio no tiene éxito (a través de servicio tacacs_plus reiniciar).

El problema aquí parece ser cuando Tacacs se inicia a través del en eso guión, el Pid está estáticamente establecido en "Pidfile =/var/run/tac_plus.pid " Sin embargo, cuando el "-B x.X.X.X" se especifica como una opción de demonio, el nombre del archivo PID se cambia a "/Var/run/tac_plus.pid.X.X.X.X".

No estoy totalmente seguro de si esto es un error o no, pero para combatir la situación temporalmente, uno puede establecer manualmente el Pidfile en el en eso script cambiando la línea a "Pidfile =/var/run/tac_plus.pid.X.X.X.X" donde x.X.X.X es la dirección IP que los tacacs deben escuchar y luego comenzar el servicio con:

# Servicio TACACS_PLUS Inicio

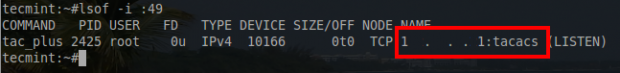

Al reiniciar el servicio, el comando LSOF se puede usar nuevamente para confirmar que el servicio TACACS está escuchando en la dirección IP correcta.

# LSOF -I: 49

Verifique el servicio TACACS

Verifique el servicio TACACS Como se ve arriba, Tacacs está escuchando en una dirección IP en una dirección IP específica como se establece en el archivo TACACS predeterminado anterior arriba. En este punto, los usuarios y conjuntos de comandos específicos deben crearse.

Esta información es administrada por otro archivo: '/etc/tacacs+/tac_plus.confusión'. Abra este archivo con un editor de texto para hacer las modificaciones apropiadas.

# nano/etc/tacacs+/tac_plus.confusión

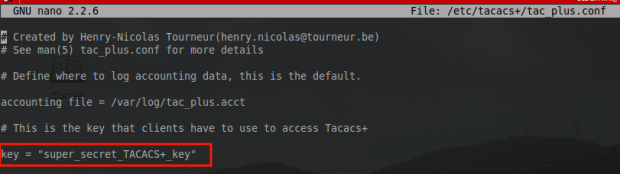

Este archivo es donde todo el Tacacs Las especificaciones deben residir (permisos de usuario, listas de control de acceso, claves de host, etc.). Lo primero que debe crearse es un llave Para los dispositivos de red.

Hay mucha flexibilidad en este paso. Se puede configurar una sola clave para todos los dispositivos de red o se pueden configurar múltiples claves por dispositivo. La opción depende del usuario, pero esta guía usará una sola clave por simplicidad.

tac_plus.conf - crear una clave de redkey = "super_secret_tacacs+_key"

Crear tecla Tacacs

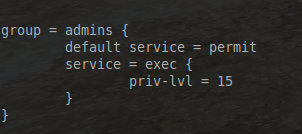

Crear tecla Tacacs Una vez que se ha configurado una clave, grupos debe construirse que determine los permisos que los usuarios se asignarán más adelante. La creación de grupos facilita la delegación de los permisos. A continuación se muestra un ejemplo de asignación de derechos completos del administrador.

tac_plus.conf - crear permisos grupalesGroup = Admins Servicio predeterminado = Permiso Service = Exec Priv-Lvl = 15

Crear grupo para tacacs

Crear grupo para tacacs - El nombre del grupo está determinado por la línea "grupo = administradores"Con los administradores son el nombre del grupo.

- El "servicio predeterminado = permiso"La línea indica que si un comando no se niega explícitamente, permítale implícitamente.

- El "servicio = exec privlvl = 15"Permite el nivel de privilegio 15 en modo EXEC en un dispositivo Cisco (el nivel de privilegio 15 es el más alto en el equipo de Cisco).

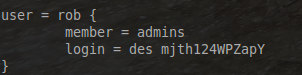

Ahora un usuario necesita ser asignado al grupo de administración.

tac_plus.conf - crear un usuariouser = Rob miembro = Admins Login = des mjth124wpzapy

Crear usuario de Tacacs

Crear usuario de Tacacs - El "Usuario = Rob" La estrofa permite que un nombre de usuario de Rob acceda a algunos recursos.

- El "Miembro = Administradores"Le dice a Tacacs+ que se refiera al grupo anterior llamado Administradores para una lista de lo que este usuario está autorizado para hacer.

- La línea final, "Login = des mjth124wpzapy" es una contraseña de DES cifrada para que este usuario se autentique (no dude en usar una galleta para descubrir este ejemplo de contraseña súper "compleja")!

Importante: En general, es una mejor práctica colocar contraseñas cifradas en este archivo en lugar de texto sin formato, ya que agrega una pequeña cantidad de seguridad en caso de que alguien deba leer este archivo y no necesariamente tiene acceso.

Una buena medida preventiva para esto es al menos eliminar el acceso mundial de lectura en el archivo de configuración. Esto se puede lograr a través del siguiente comando:

# chmod o-r/etc/tacacs+/tac_plus.conf # servicio tacacs_plus recargar

En este punto, el lado del servidor está listo para las conexiones de los dispositivos de red. Vamos a dirigirnos al Cisco cambie ahora y configúrelo para comunicarse con este Debian Tacacs+ servidor.

Páginas: 1 2- « Instalación de LEMP (Linux, Nginx, Mariadb y PHP) en Fedora 22

- Instale YouTube -DL - Una herramienta de descarga de video de línea de comandos para Linux »