Introducción

- 4769

- 1453

- Berta Solano

Durante muchos años, la gente ha querido proteger su derecho a la privacidad. A medida que la tecnología cambia, parece que la privacidad evoluciona cada vez más. I2P es un protocolo utilizado para un multiproxi encriptado en Internet. Si bien esto suena simple, en realidad hay mucho trabajo con I2P para lograr esto. A diferencia de algunos múltiples proxis, I2P le permitirá túnel muchas más aplicaciones a través de ella que solo navegación web, por lo que es un protocolo muy robusto.

I2P está disponible para todas las plataformas, no solo Linux. Para este ejemplo, he usado Debian Sid para realizar la instalación. Con la excepción de 'apt-get', estas instrucciones deberían funcionar bien con cualquier distribución de Linux. Pero si experimenta problemas, busque documentación para su distribución.

Nota legal

Mientras explico esto para ayudarlo a mantener la privacidad, siempre habrá algunas manzanas malas en la multitud. No apruebo este uso de este artículo para nada ilegal. Incluso si no está aprobando información ilegal sobre I2P, consulte las leyes de su país sobre el cifrado y su exportación antes de comenzar.

El problema con Tor

Probablemente se vería a I2P como una exageración sin conocer las caídas de su predecesor. Tor fue una vez un maravilloso multiproximo utilizado para ocultar direcciones IP y rebotar en los servidores de todo el mundo. En un momento, incluso la mayoría de los gobiernos confiaron en un fuerte anonimato. Todo eso pareció cambiar después de que se publicó un artículo en 2600 Hacker Quartley. Un autor expuso cómo convertirse en un nodo de salida para TOR permitió que todo el tráfico en la red Tor pasara a través de su máquina. Convertirse en un nodo de salida fue lo mismo que realizar un ataque de hombre en el medio. Todo lo que uno tenía que hacer era abrir un rastreador de paquetes y ver todo el tráfico pasando por. Tor todavía es utilizado por personas que intentan proteger su privacidad. Pero al mismo tiempo se ha convertido en un patio de recreo para piratas informáticos y gobiernos que monitorean lo que consideran sospechoso. I2p ha asegurado este problema mientras agregaba más funcionalidad.

Cómo funciona

I2P utiliza cifrado agrupado sobre un multiproxima como Tor. Los paquetes se rebotan en todo el mundo con cualquiera que use i2p. Sin embargo, los paquetes están encriptados con el cifrado de Elgamal y AES. El uso de cifrado agrupado como este permite que un paquete solo descifra el siguiente salto a medida que pasa a través de varios nodos en su camino. I2p es cifrado de extremo a extremo. Nada está descifrado a lo largo de su camino, incluido el remitente y el destinatario. Una vez dentro de la red, las direcciones IP ni siquiera se usan. A su nodo se le asigna una dirección de texto confuso para usar como identificador. I2P también es una red descentralizada. Cada cliente también es un servidor en la red. Esto no permite ningún punto de falla y más anonimato. Hay toneladas de documentos en el panel de control de I2P que explican esto más en profundidad. Por ahora, eso debería darte una buena visión general de cómo funciona I2P.

Más allá del surf web

Hay muchas aplicaciones para el protocolo I2P. I2p se usa para túnel como ssh. Debido a esto, puedes hacer muchas cosas con eso. Puede usarlo para túnel SMTP y POP3 para un correo electrónico anónimo. Puede usarlo para clientes de chat y P2P. Lo que me pareció más interesante fue el hosting anónimo. I2p te permite alojar lo que se conoce como un sitio de EEP. Si bien algunos de estos son indexados por Google, nadie puede conectarse al sitio sin usar I2P. Bloquearse de robots y arañas puede permitirle alojar un sitio completo de Darknet. Nadie sabría que su sitio existe excepto usted y las personas que le dice a su dominio. Estas son todas las cosas que otros multiproximos no pueden o no le permiten hacer.

Instalación

Antes de comenzar, debes asegurarte de tener Java 1.5 o más instalado. Si no, instálelo ahora.

# apt-get install sun-java6-jre

Ya sea Debian o Ubuntu, los repositorios para este paquete son los mismos. Agregue las siguientes fuentes de repositorio de líneas.

# El repositorio real para i2p en Debian, a pesar de que su ubuntu deb http: // ppa.plataforma de lanzamiento.net/i2p-minainers/i2p/ubuntu natty main deb-src http: // ppa.plataforma de lanzamiento.net/i2p-Maintainers/i2p/ubuntu natty main

Ahora actualizamos nuestros paquetes y usamos apt-get nuevamente para instalar i2p.

# Actualización de apt-get # apt-get install i2p

Ahora que el paquete está instalado, todavía tenemos una cosa más que cuidar. Por defecto, I2P se ejecuta en el puerto 20,000. Si está utilizando un firewall Nat, debe abrir ese puerto en la configuración de su enrutador. Dependiendo de cómo se configure IpTables en su sistema operativo, es posible que deba permitir que el puerto esté abierto allí también. Aquí hay algunos comandos iptables que permitirán el tráfico con TCP y UDP en ese puerto.

iptables -I Entrada 1 -I Wlan0 -P TCP - -TCP -FLAGS SYN, RST, ACK SYN --DPORT 20000 -M CONNTRACK -CTSTATE NEW -J Aceptar iptables -I Entrada 1 -I Wlan0 -P UDP 20000 -M Conntrack - -CtState New -J Aceptar

Como puede ver aquí, estoy especificando WLAN0 como la interfaz para aplicar esta regla. Es posible que deba suministrar una interfaz diferente o eliminar esto y -i para que se aplique a todas las interfaces. Te mostraré más tarde cómo cambiar el puerto I2P está usando. Por ahora tenemos que hacerlo ejecutarlo primero.

Lo último que debemos hacer es comenzar nuestro enrutador I2P. Esto es lo que usaremos cada vez para comenzar y detener I2P en nuestra máquina.

$ sh/usr/bin/i2prouter comienza a comenzar el servicio I2P ... esperando el servicio I2P ... Ejecución: PID: 26163

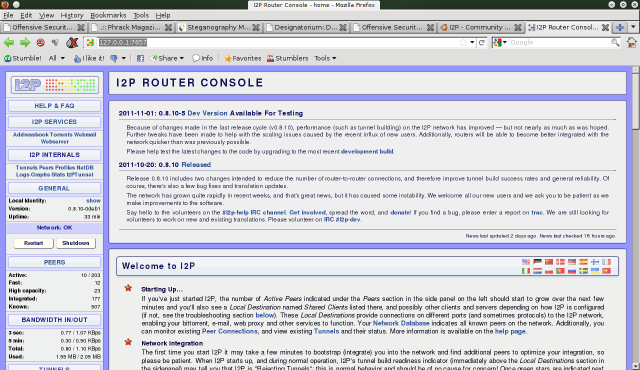

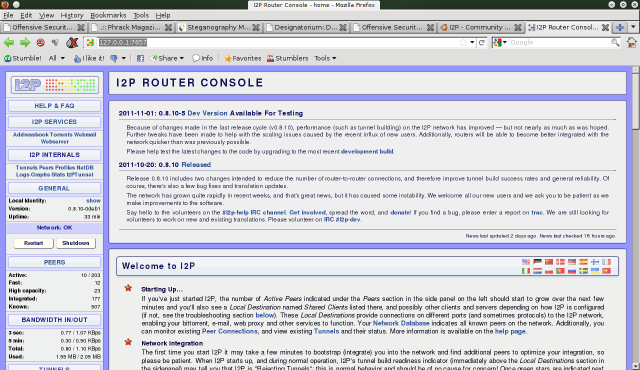

Dado que I2P está descentralizado, necesitará unos minutos para recolectar compañeros. Mientras usa KDE, Konqueror aparecerá en breve mostrando la consola de enrutador I2P. Si no, puede navegar a http: // 127.0.0.1: 7657/ en su navegador después de unos segundos. Deberías ver algo como la imagen a continuación.

En el panel izquierdo, hay una sección de pares marcados. La consola I2P sugiere tener al menos diez compañeros antes de intentar comenzar. Sin embargo, dependiendo de la cantidad de velocidad que están cargando esos pares, esto puede no ser suficiente para conectarse a una página web. Encontré entre cuatro y sesenta compañeros suele ser un buen lugar para comenzar. Este es el punto que desea hacer una taza de café, ya que la parte puede tomar un tiempo.

Cuando se inicia por primera vez, la consola probará la red. La consola mostrará esto en el panel izquierdo debajo Red. En unos segundos deberías decir De acuerdo o Firewalled. Firewalled significa que I2P no está atravesando su firewall. Debajo de la sección de túneles deberías ver Aceptación o Rechazando túneles. Estos se explican por sí mismos. La consola I2P establece que ambos pueden mostrar falsos positivos para las conexiones rotas. Pero si experimenta algún problema, este es un buen lugar para comenzar.

También puede hacer clic en el ancho de banda en/salida para configurar la velocidad de carga y descarga que le gustaría manejar. Tenga en cuenta que esto no solo lo afecta, sino que toda la red. Cuando también la gente no sube, toda la red puede ralentizar. También puede establecer qué puerto desea que se ejecute I2P en esta sección. Usar el valor predeterminado puede ayudar a un atacante a descubrir lo que está ejecutando si este protocolo se vuelve vulnerable.

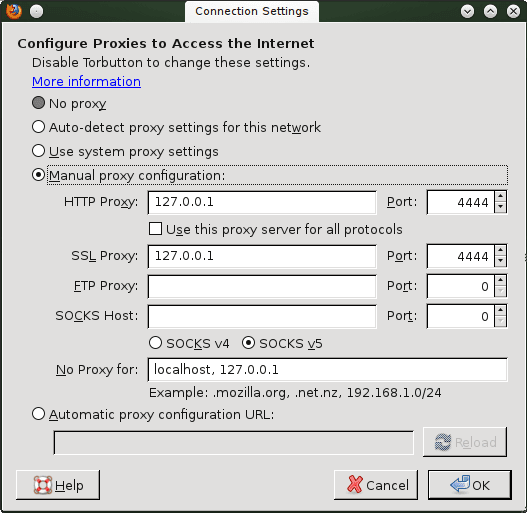

Una vez que tenemos suficientes compañeros, solo necesitamos configurar Firefox para usar el proxy. Vaya a la pestaña Editar de Firefox y seleccione Preferencias. Seleccione la pestaña de red y haga clic en el botón marcado Ajustes. Complete el siguiente cuadro emergente con estas configuraciones para túnel Firefox a través de I2P.

Ahora podemos navegar por Internet sin temor a que todos y su madre miren por encima del hombro.

Que tan fuerte es i2p?

I2P afirma ser lo suficientemente fuerte como para evitar que su madre, su ISP o su gobierno encuentren dónde se conecta. Mientras cuestiono el último, decidí probarlo por mí mismo. Abrí Wireshark para oler mis paquetes mientras navegaba por la red. No solo no pude ver los sitios web a los que me conecté, sino que tampoco pude ver la red I2P. Además de eso, no se mostró el tráfico HTTP. Principalmente paquetes TCP que estaban en blanco o UDP que solo estaban llenos de texto confuso.

Decidí visitar un sitio para tratar de revelar mi IP y mi agente de usuario. Lo que regresó fue una dirección IP en el otro lado del mundo y una cadena de agente de usuario que afirmó que estaba usando Windows. Esto agrega otro nivel de protección ya que determinar un sistema operativo suele ser uno de los primeros pasos en un ataque.

Donde esto se puede mejorar

Si bien este protocolo acaba de comenzar en 2003, todavía es muy joven. Peor aún, todavía está muy subutilizado. Esto es malo porque muy pocas personas suben tanto como se descargan. Cuantos más usuarios que lleguen a esta red, más rápido será. Quizás algún amable almas dedicará un ancho de banda para ayudar a esto.

Surfing the Web parecía fácil una vez que tuviste suficientes compañeros. El único golpe de velocidad fue que I2P no juega bien con SSL. No hay tráfico HTTPS que realice. Uno puede usar una herramienta como SSLStrip.Py para arrancar el SSL de su tráfico. Tal vez este tipo de cosas podría ser hecho por el equipo de desarrollo sin SSLStrip. Imagínese eso, usando sslstrip para mejorar la seguridad! Tomaré AES sobre SSL cualquier día.

Conclusión

Si bien no hay un bloqueo que no se pueda romper, I2P es sin duda un desafío. Puede llegar un momento en que este protocolo se reduce a lo que es Tor ahora. Pero al momento de este artículo, no he encontrado una forma más segura de usar Internet que sea gratuita, de código abierto y ampliamente disponible para el público. Te animo a que pruebes esta aplicación para ti. La consola de enrutador I2P contiene toneladas de documentos sobre cualquier cosa que pueda querer saber sobre I2P. Si cree en la libertad de expresión y un derecho a la privacidad, esta es una herramienta prometedora para la era digital. Haz tu parte para ayudar a esta comunidad a crecer!

Tutoriales de Linux relacionados:

- Tutorial de configuración proxy de calamar en Linux

- Openlitespeed como proxy inverso

- Instale el proxy de Tor en Ubuntu 20.04 Linux

- Recupere su privacidad y seguridad en la era digital

- Instale el proxy de Tor en Ubuntu 22.04 Linux

- Mint 20: Mejor que Ubuntu y Microsoft Windows?

- Cosas para instalar en Ubuntu 20.04

- Cómo aprovechar al máximo OpenSsh

- Cómo probar la conexión a Internet en Linux

- Firefox en Linux: su conexión no es segura

- « Introducción

- C envoltura de biblioteca estándar Verifique el valor de retorno de las llamadas de la biblioteca para errores »