RHCSA Serie Essentials of Virtualization and Viter Administration con KVM - Parte 15

- 3923

- 752

- Alejandro Duran

Si busca la palabra virtualizar en un diccionario, encontrará que significa "para crear una versión virtual (en lugar de real) de algo". En la computación, el término virtualización se refiere a la posibilidad de ejecutar múltiples sistemas operativos simultáneamente y aislados de otro, además del mismo sistema físico (hardware), conocido en el esquema de virtualización como anfitrión.

Serie RHCSA: elementos esenciales de la virtualización y la administración de invitados con KVM - Parte 15

Serie RHCSA: elementos esenciales de la virtualización y la administración de invitados con KVM - Parte 15 Mediante el uso del monitor de máquina virtual (también conocido como hipervisor), máquinas virtuales (denominadas huéspedes) se les proporcionan recursos virtuales (i.mi. CPU, RAM, almacenamiento, interfaces de red, por nombrar algunas) del hardware subyacente.

Con eso en mente, es claro ver que una de las principales ventajas de la virtualización es el ahorro de costos (en la infraestructura de equipos e red y en términos de esfuerzo de mantenimiento) y una reducción sustancial en el espacio físico requerido para acomodar todo el hardware necesario.

Dado que este breve instrucir no puede cubrir todos los métodos de virtualización, le animo a que consulte la documentación que figura en el resumen para obtener más detalles sobre el tema.

Tenga en cuenta que el presente artículo está destinado a ser un punto de partida para aprender los conceptos básicos de la virtualización en Rhel 7 Uso de KVM (máquina virtual basada en kernel) con utilidades de línea de comandos, y no una discusión en profundidad del tema.

Verificación de requisitos de hardware e instalación de paquetes

Para configurar la virtualización, su CPU debe admitirla. Puede verificar si su sistema cumple con los requisitos con el siguiente comando:

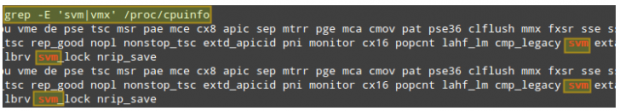

# grep -e 'svm | vmx' /proc /cpuinfo

En la siguiente captura de pantalla podemos ver que el sistema actual (con un Amd microprocesador) admite la virtualización, como lo indica SVM. Si tuviéramos un procesador basado en Intel, veríamos VMX en su lugar en los resultados del comando anterior.

Verifique el soporte de KVM

Verifique el soporte de KVM Además, deberá tener capacidades de virtualización habilitadas en el firmware de su host (Biografía o UEFI).

Ahora instale los paquetes necesarios:

- QEM-KVM es un virtualizador de código abierto que proporciona emulación de hardware para el Hypervisor KVM, mientras que QEMU-IMG proporciona una herramienta de línea de comandos para manipular imágenes de disco.

- libvirt Incluye las herramientas para interactuar con las capacidades de virtualización del sistema operativo.

- libvirt-python Contiene un módulo que permite que las aplicaciones escritas en Python usen la interfaz suministrada por Libvirt.

- Libguestfs-Tools: Herramientas de línea de comandos de administrador de sistemas varios para máquinas virtuales.

- Virt-Install: Otras utilidades de línea de comandos para la administración de máquinas virtuales.

# yum Update && Yum install QEMU-KVM QEMU-IMG LIBVIRT LIBVIRT-PYTHON LIBGUESTFS-TOOLS Virt-Install

Una vez que se complete la instalación, asegúrese de comenzar y habilitar el libvirtd servicio:

# SystemCTL Start Libvirtd.Servicio # SystemCTL Habilitar libvirtd.servicio

Por defecto, cada máquina virtual solo podrá comunicarse con el resto en el mismo servidor físico y con el host en sí. Para permitir que los invitados lleguen a otras máquinas dentro de nuestra LAN y también en Internet, necesitamos configurar una interfaz de puente en nuestro host (por ejemplo BR0, por ejemplo) por,

1. Agregar la siguiente línea a nuestra configuración NIC principal (probablemente /etc/sysconfig/network-scripts/ifcfg-enp0s3)

Puente = BR0

2. creando el archivo de configuración para BR0 (/etc/sysconfig/network-scripts/ifcfg-br0) con estos contenidos (tenga en cuenta que es posible que tenga que cambiar la dirección IP, la dirección de la puerta de enlace y la información de DNS):

Dispositivo = BR0 Tipo = Bridge BootProto = static ipaddr = 192.168.0.18 Netmask = 255.255.255.0 Gateway = 192.168.0.1 nm_controlled = no defroute = sí peerdns = sí peerRoutes = sí ipv4_failure_fatal = no ipv6init = sí ipv6_autoconf = sí ipv6_defrute = sí ipv6_peerdns = sí ipv6_peerRoutes = yes ipv6_failure_fatale = no name.8.8.8 DNS2 = 8.8.4.4

3. Finalmente, habilitando el reenvío de paquetes haciendo, en /etc/sysctl.confusión,

neto.IPv4.ip_forward = 1

y cargando los cambios en la configuración del kernel actual:

# sysctl -p

Tenga en cuenta que también es posible que deba decir cortafuegos que este tipo de tráfico debería permitirse. Recuerde que puede consultar el artículo sobre ese tema en esta misma serie (Parte 11: Control de tráfico de red usando Firewalld e Iptables) si necesita ayuda para hacerlo.

Páginas: 1 2- « Shilpa Nair comparte su experiencia de entrevista en Redhat Linux Package Management

- Serie RHCSA Revisión de comandos esenciales y documentación del sistema - Parte 1 »