Configurar la transferencia de archivo FTP seguro con SSL/TLS en RHEL 8

- 2471

- 477

- Mario Gollum

En nuestro último artículo, hemos descrito en detalle sobre cómo instalar y configurar un Ftp servidor en Rhel 8 Linux. En este artículo, explicaremos cómo asegurar un Ftp servidor utilizando SSL/TLS Para habilitar los servicios de cifrado de datos para la transferencia segura de archivos entre sistemas.

Esperamos que ya tengas un Ftp servidor instalado y ejecutado correctamente. Si no, utilice la siguiente guía para instalarla en su sistema.

- Cómo instalar, configurar y asegurar el servidor FTP en RHEL 8

Paso 1. Generar certificado SSL/TLS y clave privada

1. Cree el siguiente directorio para almacenar el SSL/TLS Certificado y archivos de clave.

# mkdir -p/etc/ssl/vsftpd

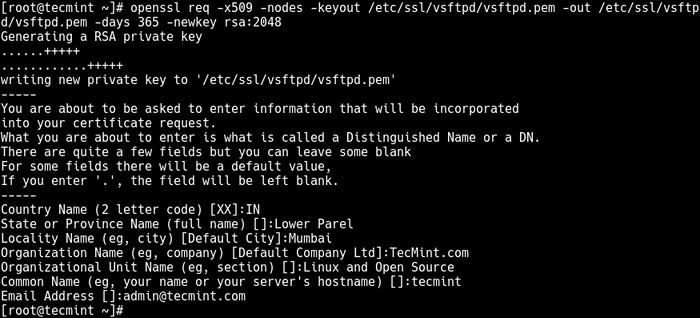

2. A continuación, genere un autofirmado SSL/TLS Certificado y clave privada utilizando el siguiente comando.

# openssl req -x509 -nodes -keyout/etc/ssl/vsftpd/vsftpd.Pem -Out/etc/ssl/vsftpd/vsftpd.PEM -Days 365 -Newkey RSA: 2048

La siguiente es la explicación de cada bandera utilizada en el comando anterior.

- req - es un comando para x.509 Gestión de solicitud de firma de certificados (CSR).

- x509 - medios x.Gestión de datos de certificados 509.

- días - Define varios días El certificado es válido para.

- nueva llave - Especifica el procesador de clave de certificado.

- RSA: 2048 - Procesador de clave RSA generará una clave privada de 2048 bits.

- llave - Establece el archivo de almacenamiento de clave.

- afuera - Establece el archivo de almacenamiento de certificado, tenga en cuenta que tanto el certificado como la clave se almacenan en el mismo archivo: /etc/ssl/vsftpd/vsftpd.pem.

El comando anterior le pedirá que responda las preguntas a continuación, recuerde usar valores que se aplican a su escenario.

Nombre del país (código de 2 letras) [xx]:EN Nombre de estado o provincia (nombre completo) []:Parel inferior Nombre de la localidad (por ejemplo, ciudad) [Ciudad predeterminada]:Mumbai Nombre de la organización (por ejemplo, empresa) [Ltd de compañía predeterminada]:Tecmenta.comunicarse Nombre de la unidad organizacional (por ejemplo, sección) []:Linux y código abierto Nombre común (por ejemplo, su nombre o el nombre de host de su servidor) []:tecmenta Dirección de correo electrónico []:[correo electrónico protegido]

Crear certificado SSL para el servidor FTP

Crear certificado SSL para el servidor FTP Paso 2. Configuración de VSFTPD para usar SSL/TLS

3. Abra el archivo de configuración VSFTPD para editar utilizando su editor de línea de comandos favorito.

# vi/etc/vsftpd/vsftpd.confusión

Agregue los siguientes parámetros de configuración para habilitar SSL, luego seleccione la versión de SSL y TLS para usar, al final del archivo.

ssl_enable = sí ssl_tlsv1_2 = sí ssl_sslv2 = no ssl_sslv3 = no

4. A continuación, agregue el rsa_cert_file y RSA_PRIVATE_KEY_FILE Opciones para especificar la ubicación del certificado SSL y el archivo de clave respectivamente.

rsa_cert_file =/etc/ssl/vsftpd/vsftpd.PEM RSA_PRIVATE_KEY_FILE =/ETC/SSL/VSFTPD/VSFTPD.pem

5. Ahora agregue estos parámetros para deshabilitar las conexiones anónimas de usar Ssl y forzar todas las conexiones no anónimas sobre SSL.

tOmod_anon_ssl = No # deshabilitar a los usuarios anónimos de usar SSL Force_local_data_ssl = sí # Forzar todos los inicios de sesión no anónimos para usar una conexión SSL segura para la transferencia de datos Force_local_logins_ssl = Sí # Forzar todos los inicios de sesión no anónimos para enviar la contraseña a través de SSL a través de SSL

6. A continuación, agregue estas opciones para deshabilitar toda la reutilización de las conexiones de datos SSL y establecer los cifrados SSL ALTO Para permitir conexiones SSL cifradas.

require_ssl_reuse = no ssl_ciphers = high

7. También debe especificar el rango de puertos (puerto mínimo y máximo) de los puertos pasivos para ser utilizados por VSFTPD para conexiones seguras, utilizando el pasv_min_port y pasv_max_port parámetros respectivamente. Además, opcionalmente puede habilitar la depuración SSL para fines de solución de problemas, utilizando el debug_ssl opción.

pasv_min_port = 40000 pasv_max_port = 50000 debug_ssl = sí

8. Finalmente, guarde el archivo y reinicie el servicio VSFTPD para los cambios anteriores para entrar en vigencia.

# SystemCTL reiniciar VSFTPD

9. Una tarea más crítica para realizar antes de que pueda acceder de forma segura al servidor FTP es abrir los puertos 990 y 40000-50000 En el firewall del sistema. Esto permitirá las conexiones TLS al servicio VSFTPD y abrirá el rango de puertos de los puertos pasivos definidos en el archivo de configuración VSFTPD respectivamente, de la siguiente manera.

# firewall-cmd --zone = public --permanent -add-port = 990/tcp # firewall-cmd --zone = public --permanent -add-puerto = 40000-50000/TCP # firewall-cmd--Reload

Paso 3: Instale fileZilla para conectarse de forma segura al servidor FTP

10. Para conectarse de forma segura al servidor FTP, necesita un cliente FTP que admita SSL/TLS conexiones como Filezilla - es un código abierto, ampliamente utilizado, un cliente FTP, SFTP y FTPS de forma completa que admite conexiones SSL/TLS de forma predeterminada.

Instalar Filezilla en Linux usando su administrador de paquetes predeterminado de la siguiente manera:

$ sudo apt-get install fileZilla #Debian/Ubuntu #yum instalación Epel-Lelease fileZilla #on centos/rhel #dnf instalación filezilla #fedora 22+ $ sudo zypper instalación fileZilla #OpENSUSE

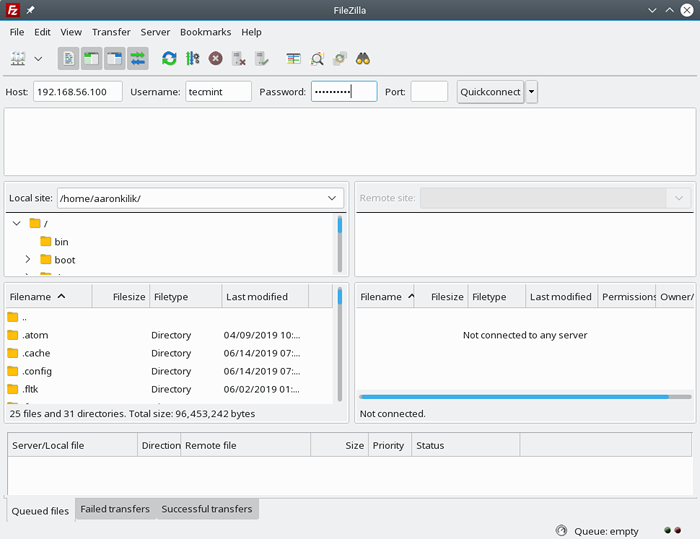

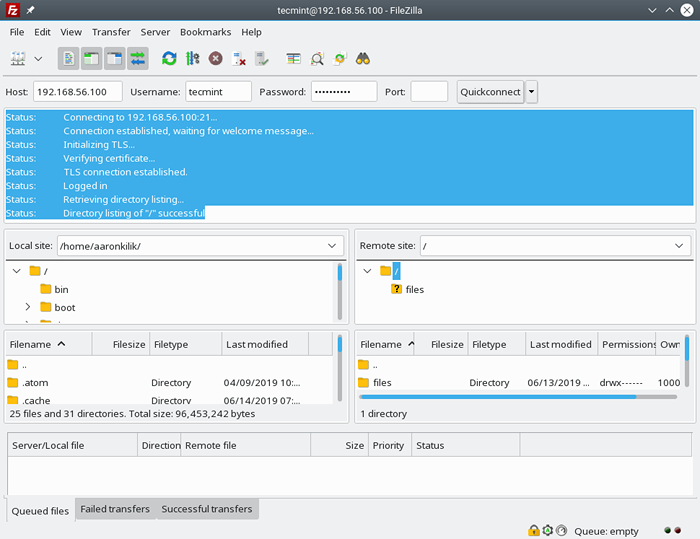

11. Después de la Filezilla Se instala el paquete, busque en el menú del sistema y abríjelo. Para conectar rápidamente el servidor FTP remoto, desde la interfaz principal, proporcione la dirección IP del host, el nombre de usuario y la contraseña del usuario. Luego haga clic Conexión rápida.

Conectarse al servidor FTP usando filezilla

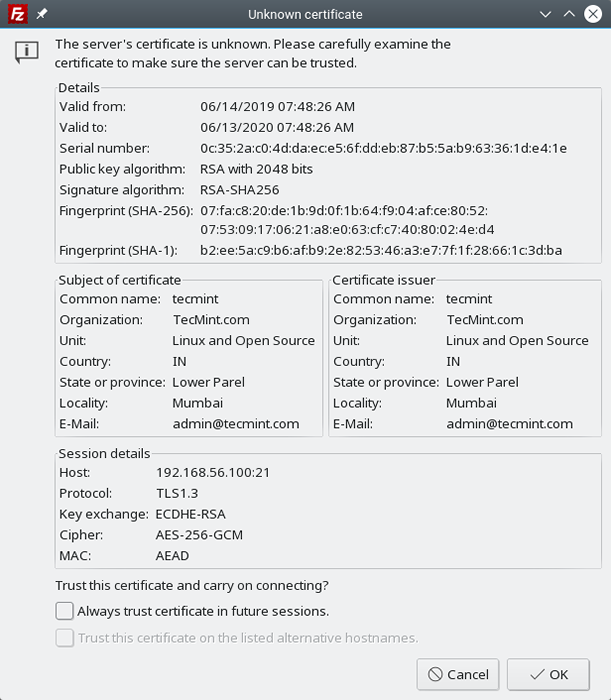

Conectarse al servidor FTP usando filezilla 12. Luego, la aplicación le pedirá que permita una conexión segura utilizando el certificado desconocido y autofirmado. Hacer clic DE ACUERDO para proceder.

Acepte el certificado SSL para conectar FTP

Acepte el certificado SSL para conectar FTP Si la configuración en el servidor está bien, la conexión debe tener éxito como se muestra en la siguiente captura de pantalla.

Servidor FTP conectado

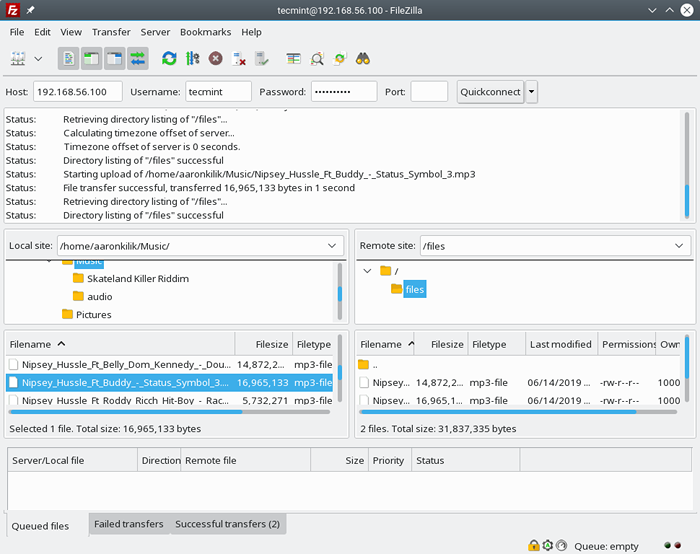

Servidor FTP conectado 13. Finalmente, pruebe el estado de conexión segura FTP intentando cargar archivos desde su máquina al servidor como se muestra en la siguiente captura de pantalla.

Transferir archivos de forma segura a través de filezilla

Transferir archivos de forma segura a través de filezilla Eso es todo! En este artículo, mostramos cómo asegurar un servidor FTP usando SSL/TLS Para transferencia de archivo seguro en Rhel 8. Esta es la segunda parte de nuestra guía integral para instalar, configurar y asegurar un servidor FTP en Rhel 8. Para compartir cualquier consulta o pensamiento, use el formulario de comentarios a continuación.