¿Cuál es la diferencia entre WPA2, WPA, WEP, AES y TKIP??

- 4277

- 703

- Hugo Vera

Casi a donde quiera que vayas hoy, hay una red wifi a la que puedes conectarte. Ya sea en casa, en la oficina o en la cafetería local, hay una gran cantidad de redes wifi. Cada red WiFi está configurada con algún tipo de seguridad de red, ya sea abierta para que todos accedan o extremadamente restringidos, donde solo ciertos clientes pueden conectarse.

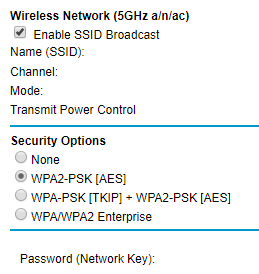

Cuando se trata de seguridad WiFi, en realidad solo hay un par de opciones que tiene, especialmente si está configurando una red inalámbrica en casa. Los tres grandes protocolos de seguridad hoy son WEP, WPA y WPA2. Los dos algoritmos grandes que se usan con estos protocolos son TKIP y AES con CCMP. Explicaré algunos de estos conceptos con más detalle a continuación.

Tabla de contenido

WPA2 Enterprise es mucho más complejo de configurar y generalmente solo se realiza en entornos corporativos o en hogares muy expertos técnicamente. Prácticamente, solo podrá elegir entre opciones 2 a 6, aunque la mayoría de los enrutadores ahora ni siquiera tienen una opción para WEP o WPA TKIP porque son inseguros.

Descripción general de WEP, WPA y WPA2

No voy a entrar en demasiados detalles técnicos sobre cada uno de estos protocolos porque podría buscarlos fácilmente para obtener mucha más información. Básicamente, los protocolos de seguridad inalámbricos se produjeron a finales de los 90 y han estado evolucionando desde entonces. Afortunadamente, solo se aceptaron un puñado de protocolos y, por lo tanto, es mucho más fácil de entender.

Wep

Wep o Privacidad equivalente con cable fue lanzado en 1997 junto con el 802.11 Estándar para redes inalámbricas. Se suponía que debía proporcionar confidencialidad equivalente a la de las redes con cable (de ahí el nombre).

WEP comenzó con un cifrado de 64 bits y finalmente fue hasta el cifrado de 256 bits, pero la implementación más popular en los enrutadores fue el cifrado de 128 bits fue. Desafortunadamente, muy poco después de la introducción de WEP, los investigadores de seguridad encontraron varias vulnerabilidades que les permitieron romper una llave de WEP en unos minutos.

Incluso con actualizaciones y correcciones, el protocolo WEP se mantuvo vulnerable y fácil de penetrar. En respuesta a estos problemas, la alianza WiFi introdujo el acceso protegido WPA o WiFi, que se adoptó en 2003.

WPA

WPA estaba destinado a un remedio intermedio hasta que pudieron finalizar WPA2, que se introdujo en 2004 y ahora es el estándar utilizado actualmente. WPA usado Tkip o Protocolo de integridad clave temporal Como una forma de garantizar la integridad de los mensajes. Esto fue diferente de WEP, que usó CRC o verificación de redundancia cíclica. Tkip era mucho más fuerte que CRC.

Desafortunadamente, para mantener las cosas compatibles, la alianza WiFi tomó prestados algunos aspectos de WEP, que terminó haciendo que WPA con TKIP Insegure también. WPA incluyó una nueva característica llamada WPS (configuración protegida con WiFi), que se suponía que facilitaría a los usuarios conectar dispositivos al enrutador inalámbrico. Sin embargo, terminó teniendo vulnerabilidades que permitieron a los investigadores de seguridad romper una llave de WPA en un corto período de tiempo también.

WPA2

WPA2 estuvo disponible ya en 2004 y fue requerido oficialmente para 2006. El mayor cambio entre WPA y WPA2 fue el uso del algoritmo de cifrado AES con CCMP en lugar de TKIP.

En WPA, AES fue opcional, pero en WPA2, AES es obligatorio y TKIP es opcional. En términos de seguridad, AES es mucho más seguro que TKIP. Se han encontrado algunos problemas en WPA2, pero solo son problemas en entornos corporativos y no se aplican a los usuarios de viviendas.

WPA utiliza una clave de 64 bits o 128 bits, la más común es de 64 bits para enrutadores de hogares. WPA2-PSK y WPA2-Personal son términos intercambiables.

Entonces, si necesita recordar algo de todo esto, es esto: WPA2 es el protocolo más seguro y AES con CCMP es el cifrado más seguro. Además, WPS debe deshabilitarse, ya que es muy fácil hackear y capturar el pasador del enrutador, que luego se puede usar para conectarse al enrutador. Si tiene alguna pregunta, no dude en comentar. Disfrutar!

- « Configurar y ejecutar su propio portal de SMS en línea con puntos en Rhel/Centos/Fedora

- Cómo verificar la configuración del servidor proxy en su computadora »