WPSCAN - Un escáner de vulnerabilidad de WordPress de caja negra

- 2783

- 700

- Alejandro Duran

WordPress está en toda la web; Es el sistema de gestión de contenido más popular y utilizado (CMS) allí afuera. ¿Su sitio web o blog está impulsado por WordPress? ¿Sabías que los piratas informáticos maliciosos siempre están atacando los sitios de WordPress cada minuto?? Si no lo hiciste, ahora sabes.

El primer paso para asegurar su sitio web o blog es realizar una evaluación de vulnerabilidad. Esta es simplemente una operación para identificar lagunas de seguridad común (conocidas por el público), dentro de su sitio o su arquitectura subyacente.

Leer también: WPSEKU: un escáner de vulnerabilidad para encontrar problemas de seguridad en WordPress

En este artículo, le mostraremos cómo instalar y usar el Wpscan, Un escáner gratuito creado para profesionales de seguridad y mantenedores de sitios web para probar la seguridad de sus sitios web.

Cómo instalar WPSCan en sistemas Linux

La forma recomendada de instalar y ejecutar Wpscan es usar la imagen oficial de Docker, esto lo ayudará a eliminar los problemas de instalación (generalmente problemas de dependencia).

Debe tener Docker instalado y ejecutado en su sistema, de lo contrario comenzar instalándolo utilizando lo siguiente, que utilizará el programa CURL para descargar y ejecutar un script de shell que agregará el repositorio de Docker a su sistema e instalará los paquetes necesarios.

$ sudo curl -fssl https: // get.estibador.com | mierda

Una vez el Estibador se instala correctamente, inicia el servicio, le permite que inicie automáticamente en el tiempo de arranque del sistema y verifique si está en funcionamiento de la siguiente manera.

# SUDO SystemCTL Start Docker # sudo SystemCTL Habilitar Docker # SUDO SystemCTL Status Docker

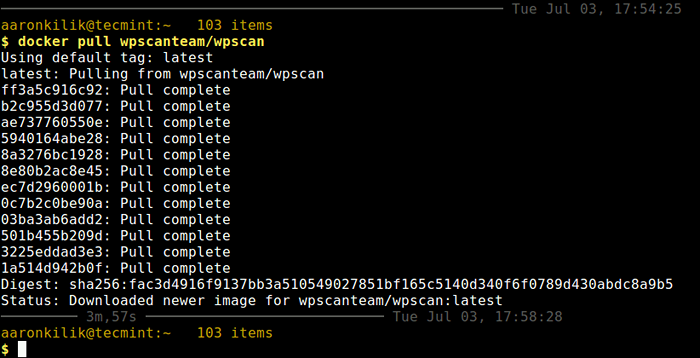

A continuación, tira del WPSCAN Docker Imagen usando el siguiente comando.

$ Docker Pull WPSCanteam/WPSCan

Descargar la imagen de WPSCan Docker

Descargar la imagen de WPSCan Docker Una vez WPSCAN Docker Imagen descargada, puede enumerar las imágenes de Docker en su sistema usando el siguiente comando.

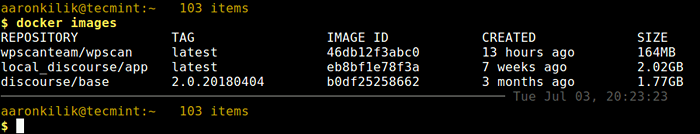

$ Docker Imágenes

Lista de imágenes de Docker

Lista de imágenes de Docker Mirando la salida de la siguiente pantalla de pantalla, la imagen del repositorio de WPSCAN es wpscanteam/wpscan que usará en la siguiente sección.

Cómo realizar un escaneo de vulnerabilidad de WordPress usando WPSCAN

La forma más sencilla de realizar una exploración de vulnerabilidad utilizando Wpscan es proporcionar la URL de su sitio web de WordPress como se muestra (reemplace www.ejemplo.comunicarse con la URL de su sitio).

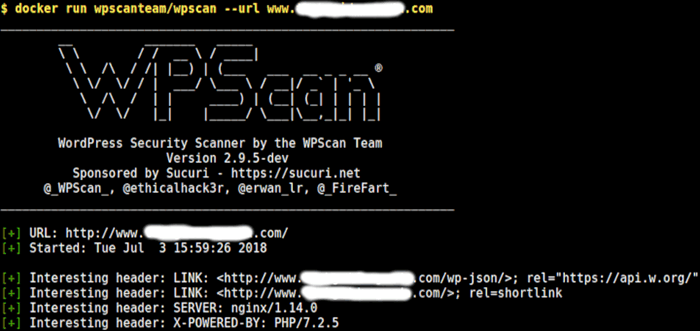

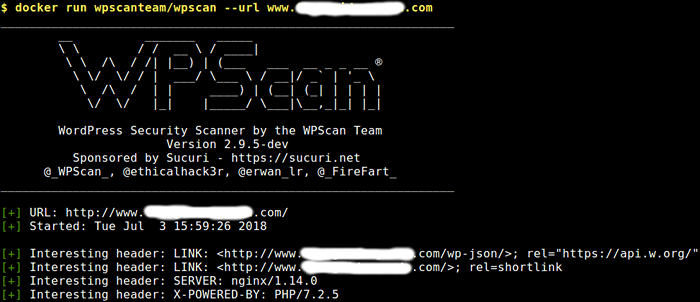

$ Docker Run WPSCANTEAM/WPSCAN --URL www.ejemplo.comunicarse

WPSCAN intentará encontrar interesantes encabezados HTTP como SERVIDOR (tipo de servidor web y versión) y X-Powered-by (Versión php); También buscará cualquier API expuesta, enlace de alimentación RSS y usuarios.

Luego continuará enumerar la versión de WordPress y verificar si está actualizado o si hay vulnerabilidad asociadas con el número de versión detectado. Además, intentará detectar el tema, así como los complementos instalados para encontrarlo, están actualizados.

Escanee WordPress para obtener vulnerabilidades

Escanee WordPress para obtener vulnerabilidades Puede realizar una contraseña de palabras con contraseña Brute Force en usuarios enumerados que usan 30 Hilos usando el comando FIELINE. El --lista de palabras y --hilos indicadores para especificar la lista de palabras y establecer el número de hilos receptivamente.

$ Docker Run WPSCANTEAM/WPSCAN --URL www.ejemplo.com -wordlist wordlist_file.txt -Threads 30

Para llevar a cabo una contraseña de palabras, la fuerza bruta en el "administración" solo nombre de usuario, ejecute el siguiente comando.

$ Docker Run WPSCANTEAM/WPSCAN --URL www.ejemplo.com -wordlist wordlist_file.txt -useName admin

Alternativamente, puede montar una lista de palabras local en su sistema al contenedor Docker e iniciar un ataque de fuerza bruta para administrador del usuario.

$ Docker Run -it - -Rm -v ~/Wordlists:/Wordlists WPSCANTEAM/WPSCAN --URL WWW.ejemplo.com --wordList /Wordlists /Wordlist_file.txt -useName admin

Para enumerar los complementos instalados, ejecute el siguiente comando.

$ Docker Run WPSCANTEAM/WPSCAN --URL www.ejemplo.com -Enumerate P

Si enumerar los complementos instalados no es suficiente, puede ejecutar todas las herramientas de enumeración como se muestra.

$ Docker Run WPSCANTEAM/WPSCAN --URL www.ejemplo.com -Enumerar

Para habilitar la depuración de salida, use el --uput de depuración marcar y redirigir la salida a un archivo para un análisis posterior.

$ Docker Run WPSCANTEAM/WPSCAN --URL www.ejemplo.com --debug-output 2> depurar.registro

Por último, pero no menos importante, puede actualizar la base de datos de WPSCan a la última versión ejecutando el siguiente comando.

$ Docker Run WPSCANTEAM/WPSCAN -UPDATE

Puedes ver el Estibador y Wpscan Ayuda mensajes con estos comandos.

$ Docker -h $ Docker Run WPSCANTEAM/WPSCAN -H

Repositorio de WPSCan Github: https: // github.com/wpscanteam/wpscan

Eso es todo por ahora! Wpscan es un poderoso escáner de vulnerabilidad de WordPress de caja negra que debe tener en su arsenal de herramientas de seguridad web. En esta guía, mostramos cómo instalar y usar WPSCan con algunos ejemplos básicos. Haga cualquier pregunta o comparta sus pensamientos con nosotros en los comentarios.

- « LFCS Cómo usar el comando GNU 'SED' para crear, editar y manipular archivos en Linux - Parte 1

- 2 formas de volver a ejecutar los Últimos comandos ejecutados en Linux »