WPSEKU un escáner de vulnerabilidad para encontrar problemas de seguridad en WordPress

- 1791

- 80

- Berta Solano

WordPress es un sistema de gestión de contenido (CMS) gratuito y de código abierto y altamente personalizable que está siendo utilizado por millones en todo el mundo para ejecutar blogs y sitios web completamente funcionales. Debido a que es el CMS más utilizado que existen, hay tantos problemas/vulnerabilidades potenciales de seguridad de WordPress por las que preocuparse.

Sin embargo, estos problemas de seguridad se pueden tratar si seguimos las mejores prácticas de seguridad de WordPress comunes. En este artículo, le mostraremos cómo usar Wpseku, Un escáner de vulnerabilidad de WordPress en Linux, que se puede utilizar para encontrar agujeros de seguridad en su instalación de WordPress y bloquear las posibles amenazas.

Wpseku es un escáner de vulnerabilidad de WordPress simple escrito con Python, se puede usar para escanear instalaciones locales y remotas de WordPress para encontrar problemas de seguridad.

Cómo instalar WPSEKU - Escáner de vulnerabilidad de WordPress en Linux

Instalar Wpseku En Linux, debe clonar la versión más reciente de Wpseku desde su repositorio de Github como se muestra.

$ cd ~ $ git clone https: // github.com/m4ll0k/wpseku

Una vez que lo haya obtenido, muévase a la Wpseku directorio y ejecutarlo de la siguiente manera.

$ cd wpseku

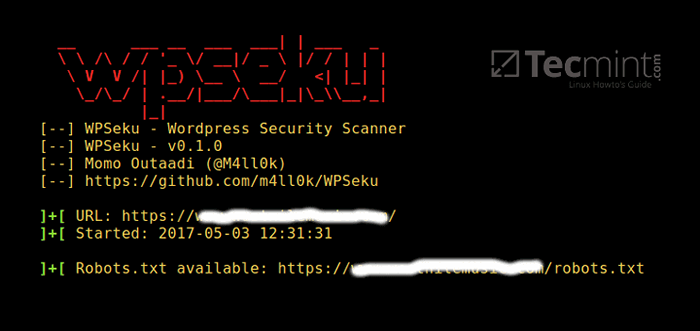

Ahora corre el Wpseku utilizando el -u Opción para especificar su URL de instalación de WordPress como esta.

ps ./wpseku.py -u http: // yourdomain.comunicarse

Escáner de vulnerabilidad de WordPress

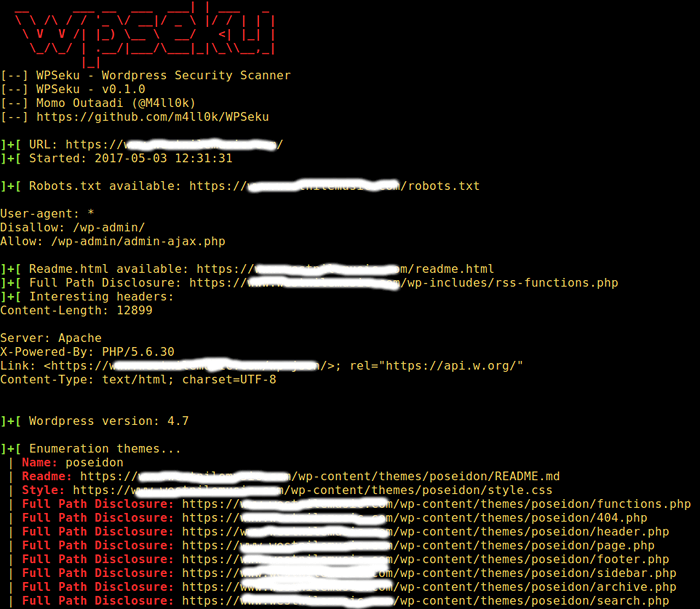

Escáner de vulnerabilidad de WordPress El siguiente comando buscará secuencias de comandos del sitio cruzado, inclusión de archivos locales y vulnerabilidades de inyección de SQL en sus complementos de WordPress utilizando el -pag Opción, debe especificar la ubicación de los complementos en la URL:

ps ./wpseku.py -u http: // yourdomain.com/wp-content/plugins/wp/wp.php?id = -p [x, l, s]

El siguiente comando ejecutará un inicio de sesión de inicio de sesión y contraseña de contraseña de fuerza bruta a través de XML-RPC usando la opción -b. Además, puede establecer un nombre de usuario y una lista de palabras usando el --usuario y --lista de palabras opciones respectivamente como se muestra a continuación.

ps ./wpseku.py -u http: // yourdomian.com -User UserName -WordList Wordlist.txt -b [l, x]

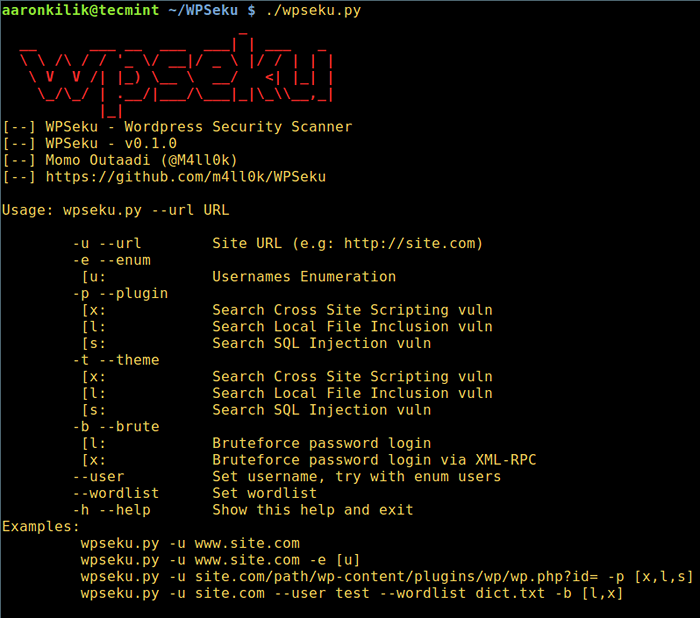

Para ver todas las opciones de uso de WPSEKU, escriba.

ps ./wpseku.py --help

WPSEKU WordPress Vulnerability Scanner Ayuda

WPSEKU WordPress Vulnerability Scanner Ayuda Repositorio de Wpseku Github: https: // github.com/m4ll0k/wpseku

Eso es todo! En este artículo, le mostramos cómo obtener y usar WPSEKU para el escaneo de vulnerabilidad de WordPress en Linux. WordPress es seguro, pero solo si seguimos las mejores prácticas de seguridad de WordPress. Tienes alguna idea para compartir? Si es así, use la sección de comentarios a continuación.

- « Cómo proteger contraseña un archivo VIM en Linux

- Cómo instalar y ejecutar VLC Media Player como root en Linux »