Yum -cron instale actualizaciones de seguridad automáticamente en Centos 7

- 2472

- 209

- Hugo Vera

En un mundo de amenazas e infracciones cibernéticas emergentes y en constante evolución, la aplicación de actualizaciones de seguridad contribuirá en gran medida a salvaguardar su sistema contra posibles amenazas. Y qué alegría sería si la aplicación de estas actualizaciones se realice automáticamente sin su intervención!

Esto significa que se preocuparía menos por actualizar manualmente su sistema y centrarse en otras tareas de administración del sistema.

Leído recomendado: DNF -Automatic: instale actualizaciones de seguridad automáticamente en CentOS 8

En este tutorial, aprenderá a usar yum-cron para instalar y configurar actualizaciones de seguridad automáticamente en su Centos 7 sistema.

Entonces, ¿qué es yum-cron??

Yum-cron es un módulo yum y herramienta de línea de comandos que permite a un usuario configurar un trabajo cron para el Yum Package Manager.

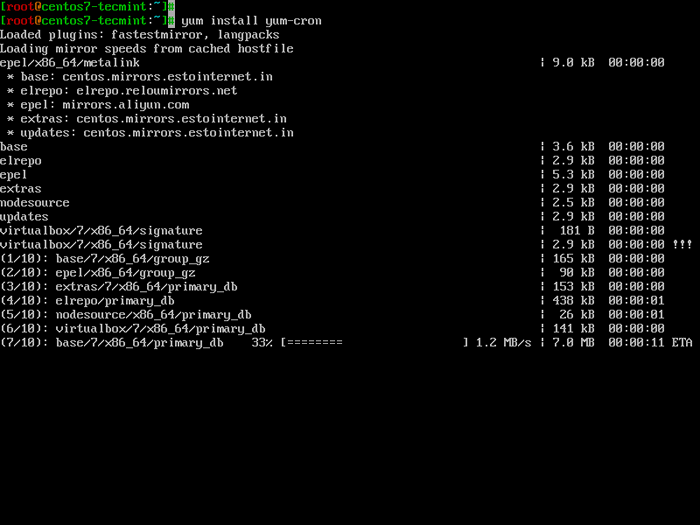

Paso 1: Instalación de la utilidad Yum-Cron en Centos 7

El Yum-cron viene preinstalado en Centos 7, Pero si por alguna razón no está presente, puede instalarlo ejecutando el comando.

# yum instalar yum-cron

Instalar yum-cron en Centos 7

Instalar yum-cron en Centos 7 Una vez que se complete la instalación, confirme la existencia de yum-cron Utilidad ejecutando el comando rpm con el comando GREP.

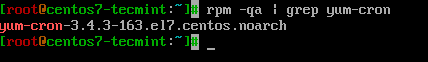

# rpm -qa | Grep Yum-Cron

Verificar yum-cron instalado

Verificar yum-cron instalado Paso 2: Configuración de actualizaciones de seguridad automáticas en CentOS 7

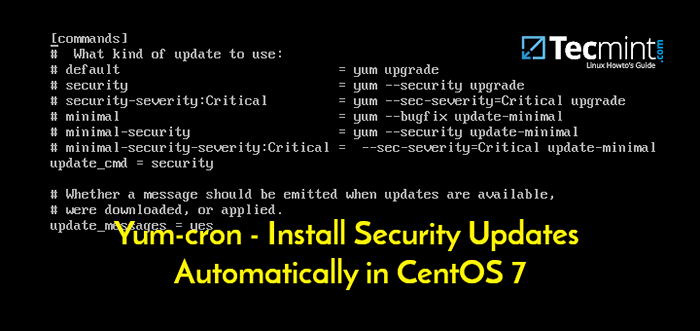

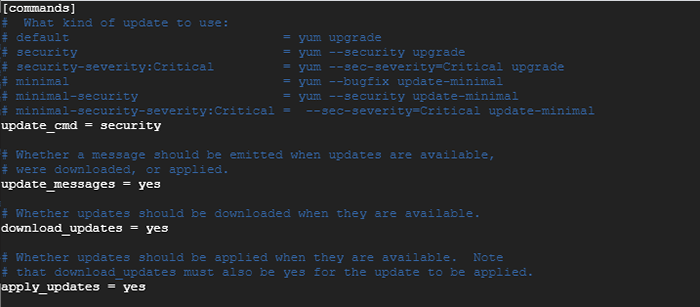

Después de la instalación exitosa del yum-cron Utilidad, debe configurarlo para recuperar automáticamente las actualizaciones de seguridad y actualizar su sistema. Hay 2 tipos de actualizaciones: la actualización predeterminada que se inicializa utilizando el Actualización de Yum comando, actualización mínima y finalmente la actualización de seguridad.

En esta guía, configuraremos el sistema para recibir automáticamente actualizaciones de seguridad. Así que abra y edite el yum-cron.confusión Archivo ubicado en la ruta que se muestra.

# vi/etc/yum/yum-cron.confusión

Localizar la cadena update_cmd. Por defecto, esto está configurado en predeterminado. Ahora edite y establezca el valor en 'seguridad'.

update_cmd = seguridad

A continuación, localice el update_messages parámetro y asegúrese de que su valor esté configurado en 'Sí'.

update_messages = sí

Del mismo modo, haz lo mismo para descargar_updates así como Aplicar_updates.

download_updates = sí Apply_updates = sí

Su configuración debe verse como se muestra a continuación.

Configurar actualizaciones de seguridad automáticas en Centos 7

Configurar actualizaciones de seguridad automáticas en Centos 7 Guardar y salir del archivo de configuración.

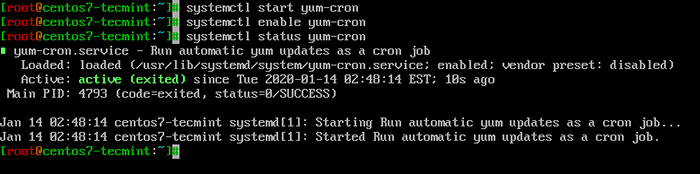

Para que los cambios entren en vigencia, comience y habilite el yum-cron demonio o servicio en el arranque como se muestra.

# SystemCTL Start Yum-Cron # SystemCTL Habilitar Yum-Cron # SystemCTL Status Yum-CRON

Consulte el estado del servicio Yum-Cron

Consulte el estado del servicio Yum-Cron Paso 3: Cómo excluir los paquetes de la actualización en YUM

A veces, es posible que deba mantener la versión de los paquetes y no actualizarlos debido a problemas de compatibilidad que pueden surgir con otras aplicaciones que dependen del paquete. A veces, esto puede incluso incluir el núcleo mismo.

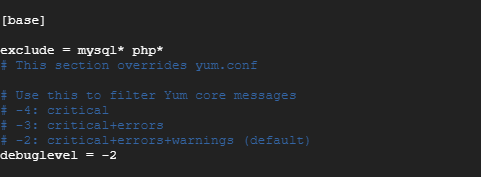

Para lograr esto, regrese al yum-cron.confusión archivo de configuración. En la parte inferior, en el [base] sección, agregue una línea con el 'excluir' parámetro y defina los paquetes que desea excluir de la actualización.

excluir = mysql* php* kernel*

Yum excluye los paquetes de la actualización

Yum excluye los paquetes de la actualización Todos los nombres de paquetes que comienzan con mysql Y php se excluirá de las actualizaciones automáticas.

Reanudar yum-cron Para efectuar los cambios.

# SystemCTL reiniciar yum-cron

Paso 4: Verificación de registros de yum-cron

El yum-cron Los registros se almacenan en /var/log/yum.registro archivo. Para ver los paquetes que se han actualizado, ejecute el comando CAT.

# gat/var/log/yum.registro | Grep -i actualizado

Las actualizaciones automáticas del sistema están controladas por un trabajo cron que se ejecuta diariamente y se almacena en el /var/log/cron archivo. Para verificar los registros de la ejecución del trabajo diario de Cron.

# cat/var/log/cron | grep -i yum diario

Su Centos 7 El sistema ahora está completamente configurado para actualizaciones de seguridad automáticas y no tendrá que estresarse a través de la actualización manual de su sistema.