22 Comandos de red de Linux para Sysadmin

- 3135

- 586

- Adriana Tórrez

Las tareas de rutina de un administrador del sistema incluyen configurar, mantener, resolver problemas y administrar servidores y redes dentro de los centros de datos. Existen numerosas herramientas y servicios públicos en Linux diseñados para fines administrativos.

En este artículo, revisaremos algunas de las herramientas y utilidades de línea de comandos más utilizados para la administración de redes en Linux, en diferentes categorías. Explicaremos algunos ejemplos de uso comunes, lo que facilitará la gestión de la red en Linux.

En esta página

- comando ifconfig

- comando IP

- comando ifup

- Comando EthTool

- comando de ping

- comando traceroute

- comando mtr

- comando de ruta

- comando nmcli

- comando netstat

- Comando SS

- comando nc

- comando nmap

- comando de host

- comando de excavación

- comando nslookup

- comando tcpdump

- Utilidad Wireshark

- herramienta de bmon

- firewall iptable

- cortafuegos

- Firewall de UFW

- Cómo usar scripts de NMAP Script Engine (NSE) en Linux

- Una guía práctica para NMAP (escáner de seguridad de red) en Kali Linux

- Encuentre todas las direcciones IP de hosts en vivo conectadas en la red en Linux

- Guía básica sobre consejos / comandos iptables (firewall de Linux)

- 25 reglas útiles de firewall iptable que todo administrador de Linux debe saber

- Cómo configurar un firewall iptable para habilitar el acceso remoto a los servicios

- Cómo bloquear las solicitudes de Ping ICMP a los sistemas Linux

- Reglas útiles de 'firewalld' para configurar y administrar firewall en Linux

- Cómo configurar 'Firewalld' en Rhel/Centos 7 y Fedora 21

- Cómo iniciar/detener y habilitar/deshabilitar Firewalld e iptables Firewall en Linux

- Configuración de Samba y Configurar Firewalld y Selinux para permitir el intercambio de archivos en Linux/Windows

- « Cómo configurar los hosts virtuales Apache en Rocky Linux

- Top 5 herramientas de software para Linux con cifrado de datos »

Esta lista es igualmente útil para los ingenieros de red de Linux a tiempo completo.

Herramientas de configuración de red, solución de problemas y depuración

1. comando ifconfig

Ifconfig es una herramienta de interfaz de línea de comandos para la configuración de la interfaz de red y también se usa para inicializar las interfaces en el tiempo de arranque del sistema. Una vez que un servidor está en funcionamiento, se puede usar para asignar una dirección IP a una interfaz y habilitar o deshabilitar la interfaz a pedido.

También se utiliza para ver la dirección IP, la dirección de hardware / MAC, así como el tamaño de MTU (unidad de transmisión máxima) de las interfaces actualmente activas. Ifconfig es, por lo tanto, útil para depurar o realizar la sintonización del sistema.

Aquí hay un ejemplo para mostrar el estado de todas las interfaces de red activas.

$ ifconfig ENP1S0 LINK ENCAP: Ethernet Hwaddr 28: D2: 44: EB: BD: 98 INET ADDR: 192.168.0.103 Bcast: 192.168.0.255 máscara: 255.255.255.0 INET6 ADDR: FE80 :: 8F0C: 7825: 8057: 5EEC/64 Alcance: Link Up Broadcast Running Multicast MTU: 1500 Métrica: 1 RX PACKETS: 169854 Errores: 0 Dropped: 0 Excelentes: 0 Marco: 0 TX PACETS: 125995 Errores : 0 caídos: 0 sobrecargue: 0 Carrier: 0 colisiones: 0 txqueuelen: 1000 rx bytes: 174146270 (174.1 mb) tx bytes: 21062129 (21.0 MB) LO LINK ENCAP: Local Loopback INET AdDR: 127.0.0.1 máscara: 255.0.0.0 INET6 ADDR: :: 1/128 Alcance: Host Up Loopback Running MTU: 65536 Métrica: 1 RX PAQUETES: 15793 Errores: 0 Dropped: 0 Excelentes: 0 Marco: 0 TX PACKETS: 15793 ERRORES: 0 Dropped: 0 Excelentes: 0 ENCUENTRO: 0 Carrier: 0 colisiones: 0 txqueuelen: 1 rx bytes: 2898946 (2.8 mb) tx bytes: 2898946 (2.8 MB)

Para enumerar todas las interfaces que están actualmente disponibles, ya sea arriba o abajo, utilizar el -a bandera.

$ ifconfig -a

Para asignar una dirección IP a una interfaz, use el siguiente comando.

$ sudo ifconfig et0 192.168.56.5 Netmask 255.255.255.0

Para activar una interfaz de red, escriba.

$ sudo ifconfig up eth0

Para desactivar o apagar una interfaz de red, escriba.

$ sudo ifconfig down eth0

Nota: A pesar de ifconfig es una gran herramienta, ahora es obsoleta (en desuso), su reemplazo es el comando IP que se explica a continuación.

2. Comando IP

El comando IP es otra utilidad útil de línea de comandos para mostrar y manipular enrutamiento, dispositivos de red, interfaces. Es un reemplazo para ifconfig y muchos otros comandos de redes. (Lea nuestro artículo "¿Cuál es la diferencia entre ifconfig e ip comando" para obtener más información al respecto?.)

El siguiente comando mostrará la dirección IP y otra información sobre una interfaz de red.

Show de $ IP Addr 1: LO: MTU 65536 QDISC Noqueue State desconocido Grupo predeterminado Qlen 1 Enlace/Loopback 00: 00: 00: 00: 00: 00 Brd 00: 00: 00: 00: 00: 00 INET 127.0.0.1/8 ESCOPE Host lo válido_lft para siempre preferido_lft para siempre inet6 :: 1/128 ESCOPE Host Valid_lft Forever Preferred_lft Forever 2: ENP1S0: MTU 1500 QDISC PFIFO_FAST State Up Group predeterminado Qlen 1000 Link/Ether 28: D2: 44: EB: BD: 98 BRD FF: FF: FF: FF: FF: FF INET 192.168.0.103/24 BRD 192.168.0.255 SCOPE Global Dynamic Enp1S0 Valid_lft 5772SEC Preferred_lft 5772SEC INET6 Fe80 :: 8F0C: 7825: 8057: 5EEC/64 ECCIÓN LINK VALID_LFT FOREMPRAR FOREMPRED_LFT FORES : 7c: 78: C7 Brd FF: ff: ff: ff: ff: ff…

Para asignar temporalmente la dirección IP a una interfaz de red específica (eth0), tipo.

$ sudo ip add add 192.168.56.1 Dev eth0

Para eliminar una dirección IP asignada de una interfaz de red (eth0), tipo.

$ sudo ip addr del 192.168.56.15/24 Dev eth0

Para mostrar la tabla vecina actual en el núcleo, escriba.

$ ip vecino 192.168.0.1 dev enp1s0 lladdr 10: Fe: ed: 3d: f3: 82 accesible

3. ifup, ifdown y ifQuery comando

si Comando activos una interfaz de red, lo que la pone a disposición para transferir y recibir datos.

$ sudo ifup et0

ifdown El comando deshabilita una interfaz de red, manteniéndola en un estado donde no puede transferir o recibir datos.

$ sudo ifdown eth0

ifitery Comando utilizado para analizar la configuración de la interfaz de red, lo que le permite recibir respuestas para consultar sobre cómo está configurado actualmente.

$ sudo ifQuery eth0

4. Comando EthTool

Ethool es una utilidad de línea de comandos para consultar y modificar los parámetros del controlador de la interfaz de red y los controladores de dispositivos. El siguiente ejemplo muestra el uso de Ethool y un comando para ver los parámetros para la interfaz de red.

$ sudo ethtool enp0s3 Configuración para ENP0S3: Puertos compatibles: [TP] Modos de enlace compatibles: 10BASET/HALTH 10BASET/100BASET/HALTH 100BASET/Full 1000BASET/CARRECA DE PAUSE COMPLES 100BASET completo/mitad 100Baset/completo 1000BASET/COMPLETO DE PAUSE PUUSE PUSUSO USO: No anunciado Auto-Negotiación: SÍ Velocidad: 1000MB/S Duplex: Puerto completo: Par de pares retorcidos Phyada: 0 Transceptor: Automotiación interna: En MDI-X: OFF: OFF: OFF OFF: OFF OFF: OFF (Auto) admite Wake-On: UMBG Wake-On: D Nivel de mensaje actual: 0x00000007 (7) Enlace de la sonda DRV detectado: Sí

5. Comando de ping

ping (Paquetes de internet groper) es una utilidad que normalmente se usa para probar la conectividad entre dos sistemas en una red (Red de área local (Lan) o Red de área amplia (PÁLIDO)). Usa ICMP (Protocolo de mensajes de control de Internet) comunicarse con nodos en una red.

Para probar la conectividad a otro nodo, simplemente proporcione su IP o nombre de host, por ejemplo.

$ ping 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bytes de datos. 64 bytes de 192.168.0.103: icmp_seq = 1 ttl = 64 time = 0.191 MS 64 bytes de 192.168.0.103: icmp_seq = 2 ttl = 64 time = 0.156 MS 64 bytes de 192.168.0.103: icmp_seq = 3 ttl = 64 time = 0.179 MS 64 bytes de 192.168.0.103: icmp_seq = 4 ttl = 64 time = 0.182 MS 64 bytes de 192.168.0.103: icmp_seq = 5 ttl = 64 time = 0.207 MS 64 bytes de 192.168.0.103: icmp_seq = 6 ttl = 64 time = 0.157 ms ^c --- 192.168.0.103 Estadísticas de ping --- 6 paquetes transmitidos, 6 recibidos, 0% de pérdida de paquetes, tiempo 5099 ms rtt min/avg/max/mdev = 0.156/0.178/0.207/0.023 MS

También puede decirle a Ping que salga después de un número especificado de Echo_request paquetes, usando el -C bandera como se muestra.

$ ping -c 4 192.168.0.103 Ping 192.168.0.103 (192.168.0.103) 56 (84) bytes de datos. 64 bytes de 192.168.0.103: icmp_seq = 1 ttl = 64 time = 1.09 MS 64 bytes de 192.168.0.103: icmp_seq = 2 ttl = 64 time = 0.157 MS 64 bytes de 192.168.0.103: icmp_seq = 3 ttl = 64 time = 0.163 ms 64 bytes de 192.168.0.103: icmp_seq = 4 ttl = 64 time = 0.190 ms --- 192.168.0.103 Estadísticas de ping --- 4 paquetes transmitidos, 4 recibidos, 0% de pérdida de paquetes, tiempo 3029 ms rtt min/avg/max/mdev = 0.157/0.402/1.098/0.402 ms

6. Comando traceroute

Traceroute es una utilidad de línea de comandos para rastrear la ruta completa desde su sistema local hasta otro sistema de red. Imprime una serie de lúpulos (IPS enrutador) en esa ruta que viaja para llegar al servidor final. Es una utilidad de solución de problemas de red fácil de usar después del comando ping.

En este ejemplo, estamos rastreando los paquetes de ruta que toman desde el sistema local hasta uno de los servidores de Google con la dirección IP 216.58.204.46.

$ traceroute 216.58.204.46 Traceroute a 216.58.204.46 (216.58.204.46), 30 Hops Max, 60 Bytes Packets 1 Gateway (192.168.0.1) 0.487 ms 0.277 ms 0.269 ms 2 5.5.5.215 (5.5.5.215) 1.846 ms 1.631 ms 1.553 ms 3 * * * 4 72.14.194.226 (72.14.194.226) 3.762 ms 3.683 ms 3.577 ms 5 108.170.248.179 (108.170.248.179) 4.666 ms 108.170.248.162 (108.170.248.162) 4.869 ms 108.170.248.194 (108.170.248.194) 4.245 ms 6 72.14.235.133 (72.14.235.133) 72.443 ms 209.85.241.175 (209.85.241.175) 62.738 ms 72.14.235.133 (72.14.235.133) 65.809 MS 7 66.249.94.140 (66.249.94.140) 128.726 ms 127.506 ms 209.85.248.5 (209.85.248.5) 127.330 ms 8 74.125.251.181 (74.125.251.181) 127.219 ms 108.170.236.124 (108.170.236.124) 212.544 ms 74.125.251.181 (74.125.251.181) 127.249 ms 9 216.239.49.134 (216.239.49.134) 236.906 MS 209.85.242.80 (209.85.242.80) 254.810 ms 254.735 ms 10 209.85.251.138 (209.85.251.138) 252.002 ms 216.239.43.227 (216.239.43.227) 251.975 ms 209.85.242.80 (209.85.242.80) 236.343 MS 11 216.239.43.227 (216.239.43.227) 251.452 ms 72.14.234.8 (72.14.234.8) 279.650 ms 277.492 ms 12 209.85.250.9 (209.85.250.9) 274.521 ms 274.450 ms 209.85.253.249 (209.85.253.249) 270.558 MS 13 209.85.250.9 (209.85.250.9) 269.147 MS 209.85.254.244 (209.85.254.244) 347.046 MS 209.85.250.9 (209.85.250.9) 285.265 ms 14 64.233.175.112 (64.233.175.112) 344.852 ms 216.239.57.236 (216.239.57.236) 343.786 ms 64.233.175.112 (64.233.175.112) 345.273 ms 15 108.170.246.129 (108.170.246.129) 345.054 MS 345.342 ms 64.233.175.112 (64.233.175.112) 343.706 ms 16 108.170.238.119 (108.170.238.119) 345.610 ms 108.170.246.161 (108.170.246.161) 344.726 ms 108.170.238.117 (108.170.238.117) 345.536 MS 17 LHR25S12-In-F46.1e100.neto (216.58.204.46) 345.382 ms 345.031 MS 344.884 MS

7. Herramienta de diagnóstico de red MTR

MTR es una herramienta de diagnóstico de red de línea de comandos moderna que combina la funcionalidad de silbido y traceroute en una sola herramienta de diagnóstico. Su salida se actualiza en tiempo real, de forma predeterminada hasta que salga del programa presionando Q.

La forma más fácil de correr MTR es proporcionarle un nombre de host o una dirección IP como argumento, de la siguiente manera.

$ mtr google.com o $ mtr 216.58.223.78

Salida de muestra

tecmenta.com (0.0.0.0) julio 12 08:58:27 2018 Primer TTL: 1 Pérdida de host% SNT Last AVG Best Wrst Stdev 1. 192.168.0.1 0.0% 41 0.5 0.6 0.4 1.7 0.2 2. 5.5.5.215 0.0% 40 1.9 1.5 0.8 7.3 1.0 3. 209.SNAT-111-91-120.HNS.neto.en 23.1% 40 1.9 2.7 1.7 10.5 1.6 4. 72.14.194.226 0.0% 40 89.15.2 2.2 89.1 13.7 5. 108.170.248.193 0.0% 40 3.0 4.1 2.4 52.4 7.8 6. 108.170.237.43 0.0% 40 2.9 5.3 2.5 94.1 14.4 7. BOM07S10-IN-F174.1e100.net 0.0% 40 2.6 6.7 2.3 79.7 16.

Puedes limitar el número de pings a un valor y salida específicos MTR Después de esos pings, usando el -C bandera como se muestra.

$ MTR -C 4 Google.comunicarse

8. Comando de ruta

El ruta es una utilidad de línea de comandos para mostrar o manipular la tabla de enrutamiento IP de un sistema Linux. Se usa principalmente para configurar rutas estáticas en hosts o redes específicos a través de una interfaz.

Puede ver la tabla de enrutamiento de IP del núcleo escribiendo.

$ ruta Destination Gateway Genmask Flags Ref Metric USE IFACE Predeterminado Puerta de enlace 0.0.0.0 UG 100 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 U 100 0 0 ENP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 Virbr0

Existen numerosos comandos que puede usar para configurar el enrutamiento. Aquí hay algunos útiles:

Agregue una puerta de enlace predeterminada a la tabla de enrutamiento.

$ sudo ruta Agregar GW predeterminado

Agregue una ruta de red a la tabla de enrutamiento.

$ sudo ruta add -net gw

Eliminar una entrada de ruta específica de la tabla de enrutamiento.

$ sudo ruta del -net

9. Comando nmcli

NMCLI es una herramienta de línea de comandos scriptable fácil de usar para informar el estado de la red, administrar conexiones de red y controlar el Gerente de Redes.

Para ver todos sus dispositivos de red, escriba.

$ nmcli dev status Tipo de dispositivo Conexión de estado Virbr0 Puente conectado VirBR0 ENP0S3 Ethernet Connected Wired Conexión 1

Para verificar las conexiones de red en su sistema, escriba.

$ nmcli con show Conexión cableada 1 BC3638FF-205A-3BBB-8845-5A4B0F7EEF91 802-3-ETHERNET ENP0S3 VIRBR0 00F5D53E-FD51-41D3-B069-BDFD2DDE062B PUENTE VIRBR0

Para ver solo las conexiones activas, agregue el -a bandera.

$ nmcli con show -a

Herramientas de análisis de escaneo de redes y rendimiento

10. Comando netstat

NetStat es una herramienta de línea de comandos que muestra información útil como conexiones de red, tablas de enrutamiento, estadísticas de interfaz y mucho más, con respecto al subsistema de redes de Linux. Es útil para la resolución de problemas de la red y el análisis de rendimiento.

Además, también es una herramienta de depuración de servicios de red fundamental que se utiliza para verificar qué programas están escuchando en qué puertos. Por ejemplo, el siguiente comando mostrará todos los puertos TCP en modo de escucha y qué programas están escuchando en ellos.

$ sudo netstat -tnlp Conexiones de Internet activas (solo servidores) Proto Recv-Q Send-Q Dirección local Dirección Extranjera PID/Nombre del programa TCP 0 0 0 0.0.0.0: 587 0.0.0.0:* Escucha 1257/maestro TCP 0 0 127.0.0.1: 5003 0.0.0.0:* Escucha 1/Systemd TCP 0 0 0.0.0.0: 110 0.0.0.0:* ESCUCHA 1015/DOVECOT TCP 0 0 0.0.0.0: 143 0.0.0.0:* ESCUCHA 1015/DOVECOT TCP 0 0 0.0.0.0: 111 0.0.0.0:* Escucha 1/Systemd TCP 0 0 0.0.0.0: 465 0.0.0.0:* Escucha 1257/maestro TCP 0 0 0.0.0.0:53 0.0.0.0:* Escucha 1404/PDNS_Server TCP 0 0 0.0.0.0:21 0.0.0.0:* Escucha 1064/pura-ftpd (Ser TCP 0 0 0.0.0.0:22 0.0.0.0:* Escucha 972/SSHD TCP 0 0 127.0.0.1: 631 0.0.0.0:* ESCUCHA 975/CUPSD TCP 0 0 0.0.0.0:25 0.0.0.0:* Escucha 1257/maestro TCP 0 0 0.0.0.0: 8090 0.0.0.0:* Escucha 636/LSCPD (LSCPD - TCP 0 0 0.0.0.0: 993 0.0.0.0:* ESCUCHA 1015/DOVECOT TCP 0 0 0.0.0.0: 995 0.0.0.0:* Escucha 1015/Dovecot tcp6 0 0 ::: 3306 ::::* Escucha 1053/mySqld tcp6 0 0 ::: 3307 :::* escucha 1211/mysqld tcp6 0 0 ::: 587 ::::* escucha 1257 de 1257 /maestro tcp6 0 0 ::: 110 ::::* Escucha 1015/dovecot tcp6 0 0 ::: 143 :::* escucha 1015/dovecot tcp6 0 0 ::: 111 :::* escucha 1/systemd tcp6 0 0 0 0 0 ::: 80 :::* escucha 990/httpd tcp6 0 0 ::: 465 ::::* escucha 1257/maestro tcp6 0 0 ::: 53 ::::* escucha 1404/pdns_server tcp6 0 0 ::: 21: ::* Escuchar 1064/pure-ftpd (ser tcp6 0 0 ::: 22 :::* escuchar 972/sshd tcp6 0 0 :: 1: 631 :::* escuchar 975/tazsd tcp6 0 0 ::: 25: ::* Escuchar 1257/maestro tcp6 0 0 ::: 993 :::* escuchar 1015/dovecot tcp6 0 0 ::: 995 :::* escucha 1015/dovecot

Para ver la tabla de enrutamiento del núcleo, use el -riñonal bandera (que es equivalente a ejecutar el ruta comando arriba).

$ netstat -r Destination Gateway Genmask Flags Window Irtt Iface Predeterminado Puerta de enlace 0.0.0.0 UG 0 0 0 ENP0S3 192.168.0.0 0.0.0.0 255.255.255.0 U 0 0 0 EnP0S3 192.168.122.0 0.0.0.0 255.255.255.0 u 0 0 0 Virbr0

Nota: Aunque NetStat es una gran herramienta, ahora es obsoleta (en desuso), su reemplazo es el Comando SS que se explica a continuación.

11. Comando SS

SS (Socket Statistics) es una poderosa utilidad de línea de comandos para investigar los enchufes. Dobla las estadísticas de socket y muestra información similar a netstat. Además, muestra más información de TCP y estado en comparación con otras utilidades similares.

El siguiente ejemplo muestra cómo enumerar todo TCP puertos (bocadillos) que están abiertos en un servidor.

$ ss -ta Estado Recv-Q Send-Q Dirección local: Puerto Dirección de pares: Puerto Escuchar 0 100 *: Sumisión *: *Escuchar 0 128 127.0.0.1: FMPro-Internal *: *Escuchar 0 100 *: POP3 *: *Escuchar 0 100 *: IMAP *: *Escuchar 0 128 *: Sunrpc *: *Escuchar 0 100 *: Urd *: *Escuchar 0 128 *: Dominio *: *Escucha 0 9 *: ftp *: *Escuchar 0 128 *: SSH *: *Escucha 0 128 127.0.0.1: IPP *: *Escuchar 0 100 *: SMTP *: *Escuchar 0 128 *: 8090 *: *Escuchar 0 100 *: iMaps *: *Escuchar 0 100 *: POP3S *: *Estab 0 0 192.168.0.104: SSH 192.168.0.103: 36398 estab 0 0 127.0.0.1: 34642 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34638 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34644 127.0.0.1: Opsession-Prxy Estab 0 0 127.0.0.1: 34640 127.0.0.1: Opsession-Prxy Escuchar 0 80 :::: MySQL :::*…

Para mostrar todo activo TCP conexiones junto con sus temporizadores, ejecute el siguiente comando.

$ ss -to

12. Comando nc

NC (NETCAT) también se conoce como el "NIPHA SWISS Ejército de red", Es una utilidad poderosa utilizada para casi cualquier tarea relacionada con TCP, UDP o sockets de dominio Unix. Se utiliza para abrir conexiones TCP, escuchar en puertos TCP y UDP arbitrarios, realizar escaneo de puertos más más.

También puede usarlo como un proxy TCP simple, para la prueba de demonio de la red, para verificar si los puertos remotos son accesibles y mucho más. Además, puede emplear Carolina del Norte junto con el comando PV para transferir archivos entre dos computadoras.

[También puede gustar: 8 NetCat (NC) Comando con ejemplos]

El siguiente ejemplo mostrará cómo escanear una lista de puertos.

$ NC -ZV Server2.tecmenta.LAN 21 22 80 443 3000

También puede especificar una gama de puertos como se muestra.

$ NC -ZV Server2.tecmenta.LAN 20-90

El siguiente ejemplo muestra cómo usar Carolina del Norte Para abrir una conexión TCP al puerto 5000 en servidor2.tecmenta.lan, Uso de puerto 3000 Como puerto fuente, con un tiempo de espera de 10 segundos.

$ NC -P 3000 -W 10 servidor2.tecmenta.LAN 5000

13. Comando nmap

Nmap (Mapeador) es una herramienta potente y extremadamente versátil para los administradores de sistemas/redes de Linux. Se utiliza para recopilar información sobre un solo host o explora las redes una red completa. NMAP también se usa para realizar escaneos de seguridad, auditorías de red y encontrar puertos abiertos en hosts remotos y mucho más.

Puede escanear un host utilizando su nombre de host o dirección IP, por ejemplo.

$ nmap google.comunicarse Comenzando nmap 6.40 (http: // nmap.org) en 2018-07-12 09:23 Informe de escaneo NMAP BST para Google.com (172.217.166.78) El host está arriba (0.Latencia 0036s). récord de RDNS para 172.217.166.78: BOM05S15-In-F14.1e100.Neta no se muestra: 998 Puertos filtrados Servicio de estado de puerto 80/TCP Abrir HTTP 443/TCP Open https nmap liso: 1 dirección IP (1 host) escaneada en 4.92 segundos

Alternativamente, use una dirección IP como se muestra.

$ nmap 192.168.0.103 Comenzando nmap 6.40 (http: // nmap.org) en 2018-07-12 09:24 Informe de escaneo NMAP BST para 192.168.0.103 host está arriba (0.Latencia 000051S). No se muestra: 994 Puertos cerrados Servicio Estatal de Puerto 22/TCP Open SSH 25/TCP Open SMTP 902/TCP Open ISS-RealSecure 4242/TCP Open VRML-Multi-Use 5900/TCP Open VNC 8080/TCP Open HTTP-PROXY Dirección MAC: Dirección MAC:: Dirección MAC:: 28: D2: 44: EB: BD: 98 (LCFC (HEFEI) Electronics Technology Co.) Nmap hecho: 1 dirección IP (1 host) escaneada en 0.13 segundos

Lea nuestros siguientes artículos útiles sobre el comando nmap.

Utilidades de búsqueda de DNS

14. comando de host

El comando de host es una utilidad simple para llevar a cabo las búsquedas DNS, traduce los nombres de host en direcciones IP y viceversa.

$ Host Google.comunicarse Google.com tiene la dirección 172.217.166.78 Google.COM El correo se maneja el 20 de Alt1.aspmx.l.Google.comunicarse. Google.COM El correo se maneja por 30 alt2.aspmx.l.Google.comunicarse. Google.COM El correo se maneja por 40 Alt3.aspmx.l.Google.comunicarse. Google.COM El correo se maneja por 50 alt4.aspmx.l.Google.comunicarse. Google.COM El correo se maneja por 10 ASPMX.l.Google.comunicarse.

15. comando de excavación

excavar (Groper de información de dominio) es también otra utilidad simple de búsqueda DNS, que se utiliza para consultar información relacionada con DNS, como un registro, CNAME, MX Registro, etc., por ejemplo:

$ Dig Google.comunicarse ; <> Cavar 9.9.4-REDHAT-9.9.4-51.El7 <> Google.com ;; Opciones globales: +cmd ;; Tengo respuesta: ;; ->> encabezado<<- opcode: QUERY, status: NOERROR, id: 23083 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 13, ADDITIONAL: 14 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;google.com. IN A ;; ANSWER SECTION: google.com. 72 IN A 172.217.166.78 ;; AUTHORITY SECTION: com. 13482 IN NS c.gtld-servers.net. com. 13482 IN NS d.gtld-servers.net. com. 13482 IN NS e.gtld-servers.net. com. 13482 IN NS f.gtld-servers.net. com. 13482 IN NS g.gtld-servers.net. com. 13482 IN NS h.gtld-servers.net. com. 13482 IN NS i.gtld-servers.net. com. 13482 IN NS j.gtld-servers.net. com. 13482 IN NS k.gtld-servers.net. com. 13482 IN NS l.gtld-servers.net. com. 13482 IN NS m.gtld-servers.net. com. 13482 IN NS a.gtld-servers.net. com. 13482 IN NS b.gtld-servers.net. ;; ADDITIONAL SECTION: a.gtld-servers.net. 81883 IN A 192.5.6.30 b.gtld-servers.net. 3999 IN A 192.33.14.30 c.gtld-servers.net. 14876 IN A 192.26.92.30 d.gtld-servers.net. 85172 IN A 192.31.80.30 e.gtld-servers.net. 95861 IN A 192.12.94.30 f.gtld-servers.net. 78471 IN A 192.35.51.30 g.gtld-servers.net. 5217 IN A 192.42.93.30 h.gtld-servers.net. 111531 IN A 192.54.112.30 i.gtld-servers.net. 93017 IN A 192.43.172.30 j.gtld-servers.net. 93542 IN A 192.48.79.30 k.gtld-servers.net. 107218 IN A 192.52.178.30 l.gtld-servers.net. 6280 IN A 192.41.162.30 m.gtld-servers.net. 2689 IN A 192.55.83.30 ;; Query time: 4 msec ;; SERVER: 192.168.0.1#53(192.168.0.1) ;; WHEN: Thu Jul 12 09:30:57 BST 2018 ;; MSG SIZE rcvd: 487

dieciséis. Comando nslookup

Nslookup también es una utilidad de comandos popular para consultar servidores DNS tanto interactivos como no interactivos. Se utiliza para consultar los registros de recursos DNS (RR). Puedes averiguar el "A" registro (dirección IP) de un dominio como se muestra.

$ nslookup Google.comunicarse Servidor: 192.168.0.1 Dirección: 192.168.0.1#53 Respuesta no autoritativa: Nombre: Google.COM Dirección: 172.217.166.78

También puede realizar una búsqueda de dominio inverso como se muestra.

$ nslookup 216.58.208.174 Servidor: 192.168.0.1 Dirección: 192.168.0.1#53 Respuesta no autoritativa: 174.208.58.216.in-addr.Nombre ARPA = LHR25S09-In-F14.1e100.neto. 174.208.58.216.in-addr.ARPA Nombre = LHR25S09-In-F174.1e100.neto. Las respuestas autorizadas se pueden encontrar de: in-addr.arpa nameserver = e.servidores de aves.arpa. in-addr.arpa nameserver = F.servidores de aves.arpa. in-addr.arpa nameserver = a.servidores de aves.arpa. in-addr.arpa nameserver = b.servidores de aves.arpa. in-addr.arpa nameserver = c.servidores de aves.arpa. in-addr.arpa nameserver = D.servidores de aves.arpa. a.servidores de aves.Dirección de Internet de ARPA = 199.180.182.53 B.servidores de aves.Dirección de Internet de ARPA = 199.253.183.183 C.servidores de aves.Dirección de Internet de ARPA = 196.216.169.10 D.servidores de aves.Dirección de Internet de ARPA = 200.10.60.53 E.servidores de aves.Dirección de Internet de ARPA = 203.119.86.101 F.servidores de aves.Dirección de Internet de ARPA = 193.0.9.1

Analizadores de paquetes de red de Linux

17. Comando tcpdump

Tcpdump es un sniffer de red de línea de comandos muy potente y ampliamente utilizado. Se utiliza para capturar y analizar paquetes TCP/IP transmitidos o recibidos a través de una red en una interfaz específica.

Para capturar paquetes de una interfaz dada, especifíquelo utilizando el -i opción.

$ tcpdump -i eth1 TCPDUMP: Salida verbosa suprimida, use -v o -vv para el protocolo completo de decodificación de decodificación en ENP0S3, EN10MB de tipo enlace (Ethernet), Tamaño de captura 262144 Bytes 09:35:40.287439 IP TECMINT.comunicarse.ssh> 192.168.0.103.36398: Flags [P.], SEQ 4152360356: 4152360552, ACK 306922699, Win 270, Opciones [NOP, NOP, TS Val 2211778668 ECR 2019055], Longitud 196 09:35:40.287655 IP 192.168.0.103.36398> Tecmint.comunicarse.SSH: Flags [.], ACK 196, Win 5202, Opciones [NOP, NOP, TS VAL 2019058 CEC 2211778668], Longitud 0 09:35:40.288269 IP TECMINT.comunicarse.54899> puerta de entrada.Dominio: 43760+ PTR? 103.0.168.192.in-addr.arpa. (44) 09:35:40.333763 IP Gateway.dominio> tecmint.comunicarse.54899: 43760 nxdomain* 0/1/0 (94) 09:35:40.335311 Tecmint IP.comunicarse.52036> puerta de entrada.Dominio: 44289+ PTR? 1.0.168.192.in-addr.arpa. (42)

Para capturar un número específico de paquetes, use el -C opción para ingresar el número deseado.

$ TCPDUMP -C 5 -I ETH1

También puede capturar y guardar paquetes en un archivo para un análisis posterior, usar el -w marcar para especificar el archivo de salida.

$ tcpdump -w capturado.PACS -I ETH1

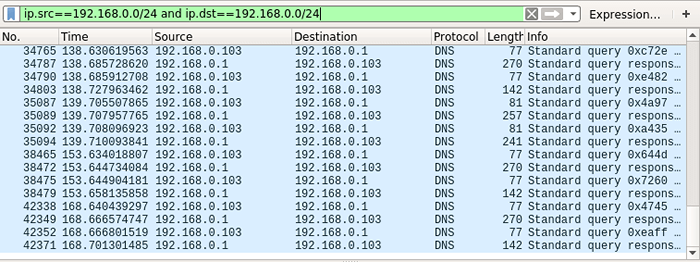

18. Utilidad Wireshark

Wireshark es una herramienta popular, potente, versátil y fácil de usar para capturar y analizar paquetes en una red de paquetes con paquetes, en tiempo real.

También puede guardar datos que ha capturado en un archivo para una inspección posterior. Es utilizado por administradores de sistemas e ingenieros de red para monitorear e inspeccionar los paquetes para fines de seguridad y solución de problemas.

Monitorear el tráfico de la red local

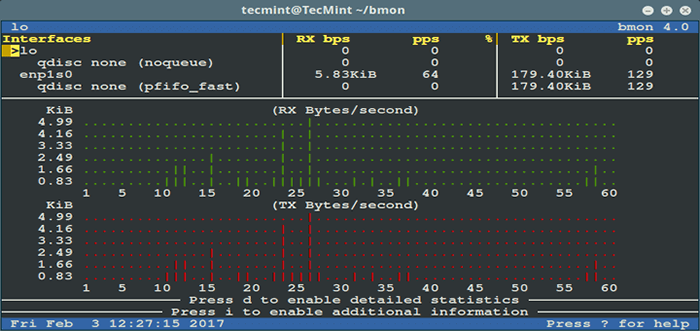

Monitorear el tráfico de la red local 19. Herramienta de bmon

BMON es una potente utilidad de monitoreo y depuración de redes basadas en línea de comandos para sistemas similares a unix, captura estadísticas relacionadas con las redes y las imprime visualmente en un formato amigable para los humanos. Es un monitor de ancho de banda en tiempo real confiable y efectivo y estimador de tasas.

Monitoreo de ancho de banda de BMON - Linux Network

Monitoreo de ancho de banda de BMON - Linux Network Herramientas de gestión de firewall de Linux

20. Firewall iptable

iptables es una herramienta de línea de comandos para configurar, mantener e inspeccionar el filtrado de paquetes IP de las tablas y el conjunto de reglas NAT. Se usa para configurar y administrar el firewall de Linux (NetFilter). Le permite enumerar las reglas de filtro de paquetes existentes; agregar o eliminar o modificar las reglas de filtro de paquetes; Lista de contadores por regla de las reglas de filtro de paquetes.

Puedes aprender a usar Iptables Para varios fines de nuestras guías simples pero completas.

21. Cortafuegos

Firewalld es un demonio poderoso y dinámico para administrar el firewall de Linux (netfilter), al igual que iptables. Usa "zonas de redes"En lugar de la entrada, la salida y las cadenas hacia adelante en iptables. En distribuciones actuales de Linux como RHEL/CENTOS 7 y Fedora 21+, iptables está siendo reemplazado activamente por cortafuegos.

Para comenzar con cortafuegos, Consulte a estas guías enumeradas a continuación:

Importante: Iptables todavía es compatible y se puede instalar con el Yum Package Manager. Sin embargo, no puedes usar Cortafuegos y iptables Al mismo tiempo en el mismo servidor, debe elegir uno.

22. UFW (firewall sin complicaciones)

UFW es una herramienta de configuración de firewall bien conocida y predeterminada en Debian y Ubuntu Distribuciones de Linux. Se utiliza para habilitar/deshabilitar el firewall del sistema, agregar/eliminar/modificar/restablecer reglas de filtrado de paquetes y mucho más.

Para verificar el estado de firewall de UFW, escriba.

$ sudo UFW estado

Si el firewall UFW no está activo, puede activarlo o habilitarlo usando el siguiente comando.

$ sudo UFW Enable

Para deshabilitar el firewall de UFW, use el siguiente comando.

$ sudo UFW DISTABLE

Lea nuestro artículo Cómo configurar UFW Firewall en Ubuntu y Debian.

Si desea encontrar más información sobre un programa en particular, puede consultar sus páginas de hombre como se muestra.

$ hombre programas_name

Eso es todo por ahora! En esta guía completa, revisamos algunas de las herramientas y utilidades de línea de comandos más utilizados para la administración de redes en Linux, en diferentes categorías, para administradores de sistemas e igualmente útiles para administradores/ingenieros de red a tiempo completo.

Puede compartir sus pensamientos sobre esta guía a través del formulario de comentarios a continuación. Si nos hemos perdido alguna herramienta/utilidades de red de Linux de uso frecuente e importante o cualquier información relacionada útil, también hágamelo saber.