Duplicidad cree copias de seguridad incrementales cifradas en Linux

- 2268

- 453

- Sra. María Teresa Rentería

La experiencia muestra que nunca puedes ser demasiado paranoico sobre las copias de seguridad del sistema. Cuando se trata de proteger y preservar datos preciosos, es mejor hacer un esfuerzo adicional y asegurarse de que pueda depender de sus copias de seguridad si surge la necesidad.

Incluso hoy, cuando algunos proveedores de nube y alojamiento ofrecen copias de seguridad automatizadas para VPS a un costo relativamente bajo, hará bien en crear su propia estrategia de copia de seguridad utilizando sus propias herramientas para ahorrar algo de dinero y luego usarlo para comprar almacenamiento adicional o Obtenga un VPS más grande.

[También puede gustar: 25 utilidades de respaldo sobresalientes para sistemas Linux]

Suena interesante? En este artículo, le mostraremos cómo usar una herramienta llamada Duplicidad Para hacer una copia de seguridad y cifrar archivos y directorios. Además, el uso de copias de seguridad incrementales para esta tarea nos ayudará a ahorrar espacio.

Dicho esto, comencemos.

Instalación de la herramienta de copia de seguridad de duplicidad en Linux

Para instalar la duplicidad en las distribuciones con sede en RHEL, deberá habilitar el Epel Repositorio primero (puede omitir este paso si está usando Fedora sí mismo):

# yum actualización # yum instalación Epel-libere o # yum instalación https: // dl.federaproject.org/pub/epel/epel-liber-latest-8.noarch.rpm

Entonces corre,

# yum instalación de duplicidad

Para Debian y Derivados:

$ sudo apt actualización $ sudo apt instalación duplicidad

En teoría, se admiten muchos métodos para conectarse a un servidor de archivos, aunque solo SSH/SCP/SFTP, acceso local de archivos, RSYNC, FTP, HSI, WebDav y Amazon S3 se han probado en la práctica hasta ahora.

Una vez que se complete la instalación, usaremos exclusivamente sftp En varios escenarios, tanto para hacer una copia de seguridad como para restaurar los datos.

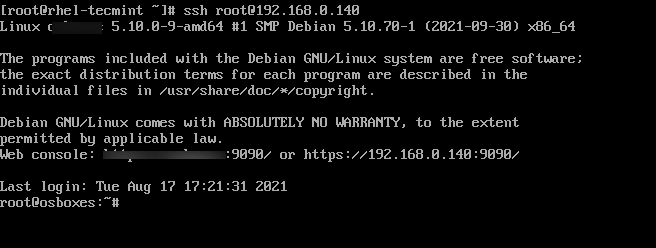

Nuestro entorno de prueba consiste en un Rhel 8 caja (para ser respaldada) y un Debian 11 máquina (servidor de copia de seguridad).

Creación de claves SSH para inicio de sesión sin contraseña en un servidor remoto

Comencemos creando las claves SSH en nuestra caja Rhel y transfiriéndolas al Debian servidor de respaldo.

Si está ejecutando SSH en un puerto diferente, entonces el siguiente comando asume el SSHD Daemon está escuchando en el puerto Xxxxx en el servidor de Debian. Reemplazar AAA.Bbb.CCC.Ddd con la IP real del servidor remoto.

# ssh-keygen -t rsa # ssh-copy-id [correo electrónico protegido] # ssh-copy-id -p xxxxx [correo electrónico protegido]

Luego debe asegurarse de que puede conectarse al servidor de copia de seguridad sin usar una contraseña:

# ssh [correo electrónico protegido]

Inicio de sesión remoto sin contraseña de SSH

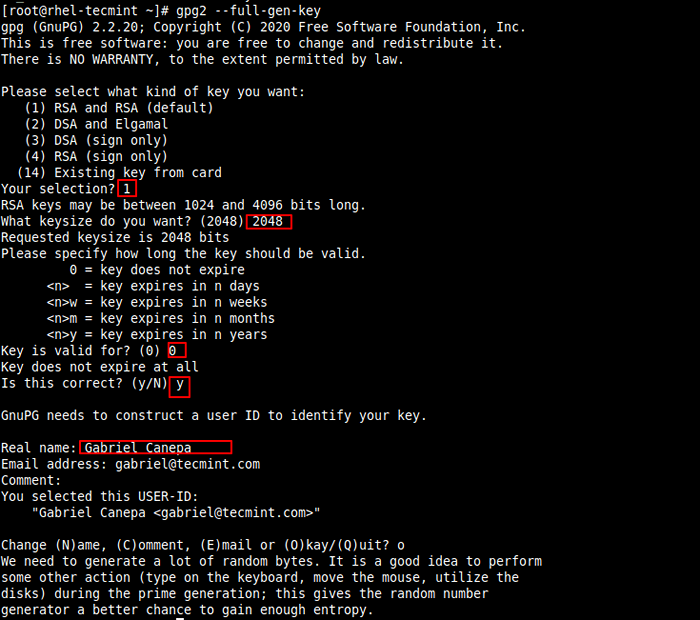

Inicio de sesión remoto sin contraseña de SSH Ahora necesitamos crear el Gpg claves que se utilizarán para el cifrado y el descifrado de nuestros datos:

# GPG2-Clave de generación

Se le pedirá que ingrese:

- Tipo de llave

- Tamaño clave

- ¿Cuánto tiempo debe ser válida?

- Una frase de pases

Crear tecla RSA GPG en Linux

Crear tecla RSA GPG en Linux Para crear la entropía necesaria para la creación de las claves, puede iniciar sesión en el servidor a través de otra ventana de terminal y realizar algunas tareas o ejecutar algunos comandos para generar entropía (de lo contrario, tendrá que esperar mucho tiempo para esta parte de el proceso para terminar).

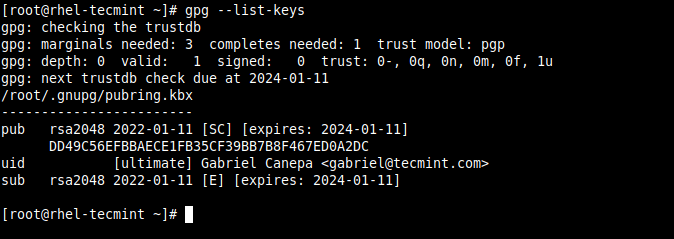

Una vez que se han generado las claves, puede enumerarlas de la siguiente manera:

# GPG-Lista de listas

Lista de claves GPG

Lista de claves GPG La cadena resaltada en amarillo anterior se conoce como ID de clave pública, y es un argumento solicitado para cifrar sus archivos.

Creando una copia de seguridad de Linux con duplicidad

Para comenzar simple, solo respaldemos el /var/log directorio, con la excepción de /var/log/anaconda y /var/log/sa.

Dado que esta es nuestra primera copia de seguridad, será una. Las ejecuciones posteriores crearán copias de seguridad incrementales (a menos que agregemos la opción completa sin guiones justo al lado de la duplicidad en el comando a continuación):

# Passphrase = "TecMint" Duplicicity --Crypt-Key 115B4BB13BC768B8B2704E5663C429C3DB8BAD3B --exclude/var/log/anaconda --exclude/var/log/sa/var/log scp: // [correaje protegido] // backups/rhel8 o # # PassPhrase = "YourPassphrasehere" Duplicity --Enrypt-Key YourPublicKeyidhere --exclude/var/log/anaconda --exclude/var/log/sa/var/log scp: // [correos electrónicos protegidos]: xxxxxx // rhel8

Asegúrese de no perderse el corte doble en el comando anterior! Se utilizan para indicar un camino absoluto a un directorio llamado /copias de seguridad/Rhel8 en el cuadro de copia de seguridad y es donde se almacenarán los archivos de copia de seguridad.

Reemplazar Tu Passphrasehere, YourPublicKeyidhere, y Servidor remoto Con la frase de pases que ingresó anteriormente, la ID de clave pública GPG, y con la IP o nombre de host del servidor de copia de seguridad, respectivamente.

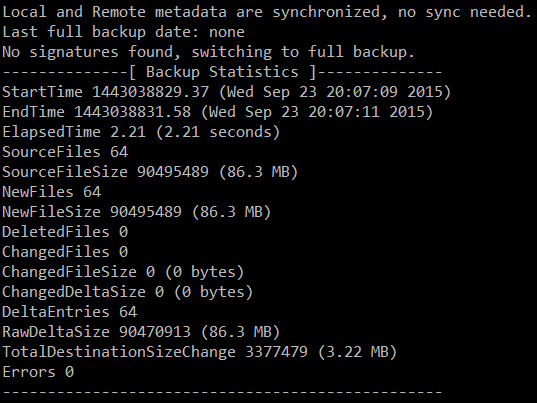

Su salida debe ser similar a la siguiente imagen:

Crear copia de seguridad utilizando duplicidad

Crear copia de seguridad utilizando duplicidad La imagen de arriba indica que un total de 86.3 MB fue respaldado en un 3.22 MB en el destino. Cambiemos al servidor de copia de seguridad para verificar nuestra copia de seguridad recién creada:

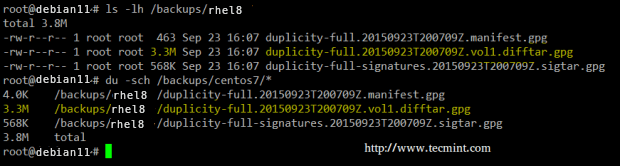

Confirmar archivos de copia de seguridad de Linux

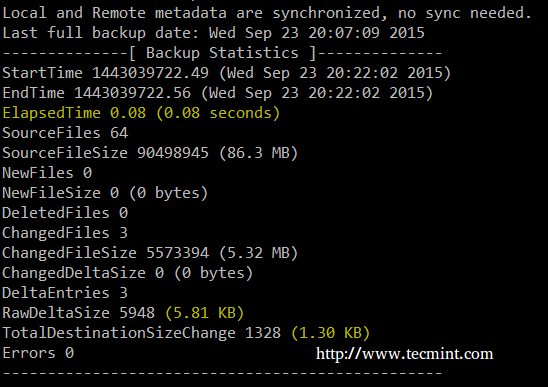

Confirmar archivos de copia de seguridad de Linux Una segunda ejecución del mismo comando produce un tamaño y tiempo de copia de seguridad mucho más pequeño:

Compresa de copia de seguridad

Compresa de copia de seguridad Restauración de copias de seguridad de Linux usando duplicidad

Para restaurar con éxito un archivo, un directorio con su contenido o toda la copia de seguridad, el destino no debe existir (la duplicidad no sobrescribirá un archivo o directorio existente). Para aclarar, eliminemos el cron Iniciar sesión en el cuadro CentOS:

# rm -f/var/log/cron

La sintaxis para restaurar un solo archivo desde el servidor remoto es:

# Passphrase = "YourPassPhrasehere" Duplicity-File-to-Restore FileName sftp: // [correo electrónico protegido] // copias de seguridad/rhel8/where/to/restauring/filename nombre

dónde,

- Nombre del archivo es el archivo que se extraerá, con una ruta relativa al directorio que fue respaldado

- /donde/a/restaurar es el directorio en el sistema local donde queremos restaurar el archivo a.

En nuestro caso, para restaurar el registro principal de Cron desde la copia de seguridad remota, debemos ejecutar:

# Passphrase = "YourPassPhrasehere" Duplicity--File-to-Restore cron sftp: // [correo electrónico protegido]: xxxxx // copias de seguridad/rhel8/var/log/cron

El registro cron debe restaurarse al destino deseado.

Del mismo modo, no dude en eliminar un directorio de /var/log y restaurarlo usando la copia de seguridad:

# rm -rf/var/log/mail # passphrase = "yourpassphrasehere" duplicity --file-to-restore mail sftp: // [correo electrónico protegido]: xxxxxx // copias de seguridad/rhel8/var/log/mail

En este ejemplo, el correo El directorio debe restaurarse a su ubicación original con todos sus contenidos.

Otras características de la duplicidad

En cualquier momento puede mostrar la lista de archivos archivados con el siguiente comando:

# Duplicidad Lista-Current-Files sftp: // [correo electrónico protegido]: xxxxx // copias de seguridad/rhel8

Eliminar copias de seguridad mayores de 6 meses:

# duplicidad removed más antiguo-que 6m sftp: // [correo electrónico protegido]: xxxxx // copias de seguridad/rhel8

Restaurar mi archivo directorio interno gacanepa Como eran 2 días y 12 horas:

# duplicidad -t 2d12h--a-restaure gacanepa/myfile sftp: // [correo electrónico protegido]: xxxxx // remotedir/backups/home/gacanepa/myfile

En el último comando, podemos ver un ejemplo del uso del intervalo de tiempo (como se especifica por -T): una serie de pares donde cada uno consiste en un número seguido de uno de los personajes s, metro, H, D, W, METRO, o Y (indicando segundos, minutos, horas, días, semanas, meses o años respectivamente).

Resumen

En este artículo, hemos explicado cómo usar Duplicicity, una utilidad de copia de seguridad que proporciona cifrado para archivos y directorios fuera de la caja. Le recomiendo que eche un vistazo al sitio web del Proyecto Duplicidad para obtener más documentación y ejemplos.

Hemos proporcionado una página de duplicidad en el formato PDF para su conveniencia de lectura, también es una guía de referencia completa.

No dude en hacernos saber si tiene alguna pregunta o comentario.

- « Cómo instalar el panel de control de Ajenti para administrar los servidores Linux

- Cómo grabar CD/DVD en Linux usando Brasero »