Cómo verificar y parchear la vulnerabilidad de la CPU de la CPU en Linux

- 2838

- 819

- Mateo Pantoja

Fusión de un reactor es una vulnerabilidad de seguridad a nivel de chip que rompe el aislamiento más fundamental entre los programas de usuario y el sistema operativo. Permite que un programa acceda a las áreas de memoria privada del kernel del sistema operativo y de otros programas, y posiblemente robe datos confidenciales, como contraseñas, cripto-teclas y otros secretos.

Espectro es un defecto de seguridad a nivel de chip que rompe el aislamiento entre diferentes programas. Permite a un hacker engañar a los programas sin errores para filtrar sus datos confidenciales.

Estos defectos afectan los dispositivos móviles, las computadoras personales y los sistemas de nubes; Dependiendo de la infraestructura del proveedor de la nube, es posible acceder/robar datos de otros clientes.

Nos encontramos con un script de shell útil que escanea su sistema Linux para verificar si su kernel tiene las mitigaciones correctas conocidas en su lugar contra Fusión de un reactor y Espectro ataques.

Spectre-mezchecker es un simple script de shell para verificar si su sistema Linux es vulnerable contra los 3 "ejecución especulativa" CVES (Vulnerabilidades y exposiciones comunes) que se hicieron públicos a principios de este año. Una vez que lo ejecute, inspeccionará su kernel actualmente en ejecución.

Opcionalmente, si ha instalado varios kernels y desea inspeccionar un núcleo que no está ejecutando, puede especificar una imagen de núcleo en la línea de comando.

Tratará significativamente de detectar mitigaciones, incluidos los parches no de vanilla, no considerar el número de versión del núcleo anunciado en el sistema. Tenga en cuenta que debe iniciar este script con privilegios raíz para obtener información precisa, utilizando el comando sudo.

$ git clon https: // github.com/speed47/spectre-mezchecker.Git $ CD Spectre-Meltdown-Checker/ $ sudo ./Spectre-Meltdown-Checker.mierda

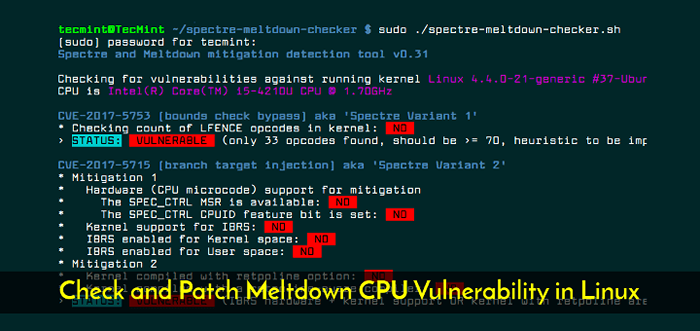

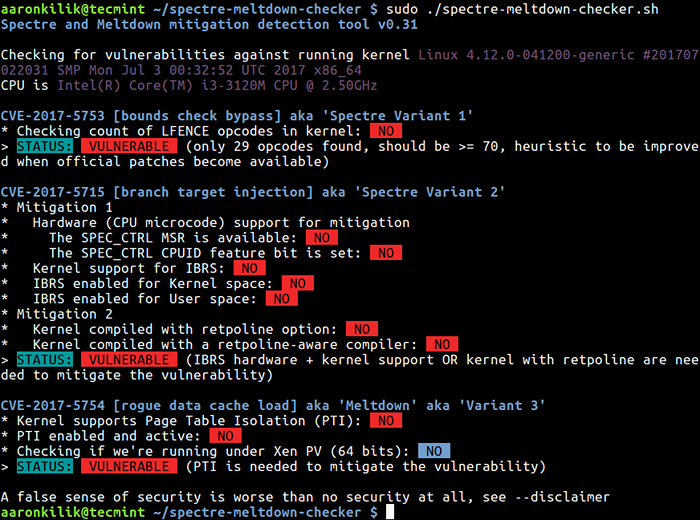

Verifique las vulnerabilidades de Meltdown y Spectre

Verifique las vulnerabilidades de Meltdown y Spectre A partir de los resultados del escaneo anterior, nuestro núcleo de prueba es vulnerable al 3 CVE. Además, aquí hay algunos puntos importantes a tener en cuenta sobre estos errores de procesador:

- Si su sistema tiene un procesador vulnerable y ejecuta un núcleo sin parches, no es seguro trabajar con información confidencial sin la posibilidad de filtrar la información.

- Afortunadamente, hay parches de software contra Meltdown y Spectre, con detalles proporcionados en la página de inicio de Meltdown y Spectre Research.

Los últimos núcleos de Linux han sido rediseñados para desalentar estos errores de seguridad del procesador. Por lo tanto, actualice su versión de núcleo y reiniciar el servidor para aplicar actualizaciones como se muestra.

$ sudo yum actualización [sobre centos/rhel] $ sudo dnf actualización [en fedora] $ sudo apt -get actualización [sobre Debian/Ubuntu] # Pacman -syu [en Arch Linux]

Después de reiniciar, asegúrese de escanear nuevamente con Spectre-mezchecker.mierda guion.

Puede encontrar un resumen de los CVE del repositorio de github de Spectre-Melptre-Checker.

- « Cómo controlar los servicios de Systemd en el servidor remoto de Linux

- Amplify - Nginx Monitoring Made Easy »