Cómo verificar si hay vulnerabilidades en Linux con Lynis

- 2788

- 869

- Berta Solano

Si estamos trabajando como un Administrador de sistema, Seguridad o Auditor del sistema, Nuestras responsabilidades incluyen tareas como: Instalación de parches de seguridad para el sistema operativo o aplicaciones, escaneo de malware, verificaciones de integridad de archivos, auditoría de seguridad, verificaciones de errores de configuración y más. Si hay una herramienta capaz de buscar estas vulnerabilidades automáticamente, podría ayudarnos mucho y podemos asegurar que estamos haciendo todo lo posible para mantener el sistema seguro.

Una de estas herramientas es Lynis. Esta herramienta es compatible con múltiples plataformas, incluido Linux Cento, Debian, Fedora, FreeBSD, Mac OS, Ubuntu y mucho más.

Esta herramienta auditará el sistema en múltiples categorías como:

- Herramientas de sistema

- Arranque y servicios

- Núcleo

- Memoria y proceso

- Usuario, grupos y métodos de autenticación

- Cáscara

- Sistemas de archivos

- Almacenamiento

- Sistemas de archivos de red

- Aplicaciones

- Servicios de nombre: DNS, BIND

- Puerto

- Paquetes

- Servicios de red: Nginx, Apache

- Servicios de impresión

- Correo y mensajes

- Ssh

- SNMP

- Bases de datos: MySQL, Oracle, Mariadb

- Ldap

- Php

- Calamar

- Registro

- Servicios inseguros: inetd

- Cronjobs

- Criptografía

- Virtualización

- Integridad de archivos

- Malware

- Directorios

- Y más…

Paso 1 - Instale Lynis

Para instalar esta valiosa herramienta de seguridad, todo lo que tenemos que hacer es ejecutar estos comandos en el terminal como usuario root. Con estos comandos, crearemos un Dir para Lynis y descargaremos el paquete.

CD/OPT GIT clon https: // github.com/cisofy/lynis

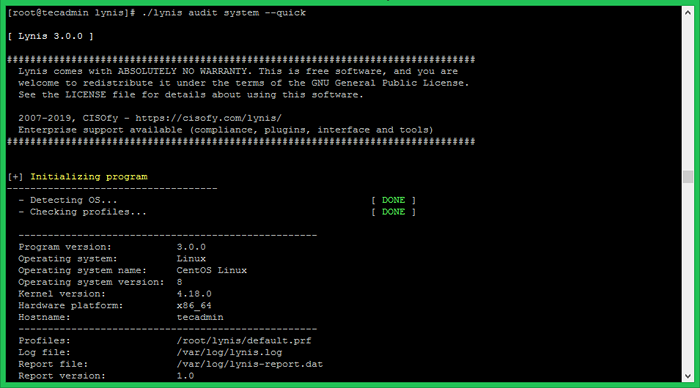

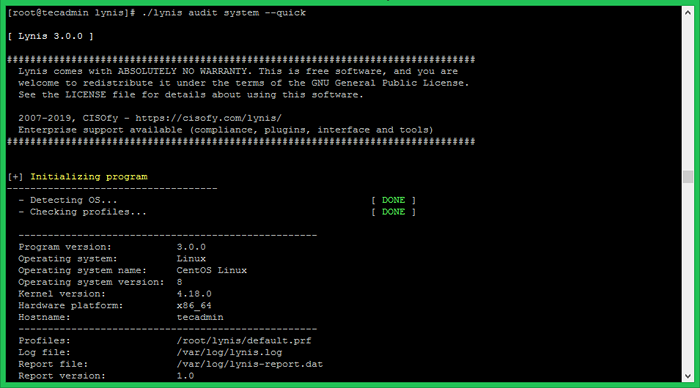

Paso 2: escanear el sistema con Lynis

Para ejecutar esta herramienta, simplemente ejecute el siguiente comando.

CD /Opt /Lynis ./Sistema de auditoría de Lynis -Coloque

Una vez que la herramienta haya terminado de escanear, guardará su informe de auditoría en /var/log/lynis.registro. El informe nos alertará con las vulnerabilidades encontradas en nuestro servidor Linux. También nos dará sugerencias para endurecer la seguridad.

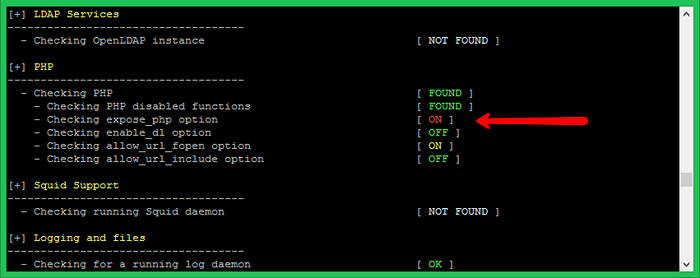

Verifique todos los resultados y arregle las vulnerabilidades. Por ejemplo, el resultado que muestra expose_php está encendido en PHP.

- « Cómo eliminar MySQL por completo de su sistema Linux

- Cómo configurar AWSTATS (Apache Log Analyzer) en CentOS/Rhel y Fedora »