Cómo detectar RootKits en Windows 10 (guía en profundidad)

- 828

- 177

- Mateo Pantoja

Los piratas informáticos utilizan los raíces para ocultar malware persistente y aparentemente indetectable dentro de su dispositivo que robará en silencio los datos o los recursos, a veces en el transcurso de varios años. También se pueden utilizar de forma keylogger, donde sus pulsaciones y comunicaciones se vigilan, proporcionan al espectador información de privacidad.

Este método de piratería particular vio más relevancia antes de 2006, antes de que Microsoft Vista requiriera que los proveedores firmen digitalmente todos los controladores de computadora. La protección del parche del núcleo (KPP) hizo que los escritores de malware cambiaran sus métodos de ataque y solo recientemente a partir de 2018 con la operación de fraude publicitario de Zacinlo, hicieron que Rootkits volviera a entrar en el centro de atención.

Tabla de contenido

Zacinlo había estado en juego durante casi seis años antes de ser descubierto dirigido a la plataforma de Windows 10. El componente RootKit era altamente configurable y se protegía de los procesos que consideraba peligrosos para su funcionalidad y era capaz de interceptar y descifrar las comunicaciones SSL.

Cifraría y almacenaría todos sus datos de configuración dentro del registro de Windows y, mientras Windows se estaba apagando, se reescribía de la memoria al disco usando un nombre diferente y actualiza su clave de registro. Esto ayudó a evadir la detección de su software antivirus estándar.

Esto demuestra que un software antivirus o antimalware estándar no es suficiente para detectar RootKits. Aunque, hay algunos programas de antimalware de primer nivel que lo alertarán sobre las sospechas de un ataque de RootKit.

Los 5 atributos clave de un buen software antivirus

La mayoría de los programas antivirus prominentes hoy realizarán los cinco métodos notables para detectar RootKits.

- Análisis basado en la firma - El software antivirus comparará archivos registrados con firmas conocidas de RootKits. El análisis también buscará patrones de comportamiento que imiten ciertas actividades operativas de raíces conocidas, como el uso de puertos agresivos.

- Detección de intercepción - El sistema operativo de Windows emplea tablas de puntero para ejecutar comandos que se sabe que hacen que actúe un RootKit. Dado que RootKits intenta reemplazar o modificar cualquier cosa considerada una amenaza, esto avanzará a su sistema a su presencia.

- Comparación de datos de múltiples fuentes - RootKits, en su intento de permanecer oculto, puede alterar ciertos datos presentados en un examen estándar. Los resultados devueltos de las llamadas de sistema de alto y bajo nivel pueden revelar la presencia de un RootKit. El software también puede comparar la memoria de proceso cargada en la RAM con el contenido del archivo en el disco duro.

- Verificación de integridad - Cada biblioteca de sistemas posee una firma digital que se crea en el momento en que el sistema se consideraba "limpio". Un buen software de seguridad puede verificar las bibliotecas para cualquier alteración del código utilizado para crear la firma digital.

- Comparaciones de registro - La mayoría de los programas de software antivirus tienen estos en un horario preestablecido. Se comparará un archivo limpio con un archivo de cliente, en tiempo real, para determinar si el cliente es o contiene un ejecutable no solicitado (.exe).

Realización de escaneos rootkit

Realizar una exploración rootkit es el mejor intento para detectar la infección por rootkit. La mayoría de las veces no se puede confiar en su sistema operativo para identificar un RootKit por sí solo y presenta un desafío para determinar su presencia. Rootkits son espías maestros, que cubren sus pistas en casi cada paso y capaces de permanecer ocultos a la vista.

Si sospecha que se ha producido un ataque de virus RootKit en su máquina, una buena estrategia para la detección sería apagar la computadora y ejecutar el escaneo desde un sistema limpio conocido. Una forma segura de localizar un RootKit dentro de su máquina es a través de un análisis de volcado de memoria. Un rootkit no puede ocultar las instrucciones que le da a su sistema a medida que las ejecuta en la memoria de la máquina.

Uso de WindBG para el análisis de malware

Microsoft Windows ha proporcionado su propia herramienta de depuración multifunción que se puede utilizar para realizar escaneos de depuración en aplicaciones, controladores o el mismo sistema operativo. Depurará el código de modo de kernel y el código de usuario, ayudará a analizar los volcados de bloqueo y examinará los registros de la CPU.

Algunos sistemas de Windows vendrán con windbg ya incluido en. Aquellos que no tendrán que descargarlo desde la tienda de Microsoft. WindBG Preview es la versión más moderna de WindBG, que proporciona imágenes de ojos más fáciles, ventanas más rápidas, secuencias de comandos y los mismos comandos, extensiones y flujos de trabajo que los originales.

Como mínimo, puede usar WindBG para analizar un vertedero de memoria o choque, incluida una pantalla azul de muerte (BSOD). De los resultados, puede buscar indicadores de un ataque de malware.Si cree que uno de sus programas puede verse obstaculizado por la presencia de malware, o está utilizando más memoria de la requerida, puede crear un archivo de volcado y usar WindBG para ayudarlo a analizarlo.

Un volcado de memoria completo puede ocupar un espacio de disco significativo, por lo que puede ser mejor realizar un Modo de núcleo volcado o volcado de memoria pequeña. Un volcado en modo de núcleo contendrá toda la información de uso de la memoria por parte del núcleo en el momento del bloqueo. Un volcado de memoria pequeño contendrá información básica sobre sistemas variables como los controladores, el núcleo y más, pero es pequeño en comparación.

Los volcados de memoria pequeños son más útiles para analizar por qué ha ocurrido un BSOD. Para detectar RootKits, una versión completa o de kernel será más útil.

Creación de un archivo de volcado en modo kernel

Se puede crear un archivo de volcado en modo kernel de tres maneras:

- Habilite el archivo de volcado del panel de control para permitir que el sistema se bloquee por su cuenta

- Habilite el archivo de volcado del panel de control para obligar al sistema a bloquear

- Use una herramienta de depuración para crear una para usted

Iremos con elección número tres.

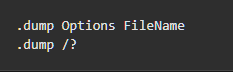

Para realizar el archivo de volcado necesario, solo necesita ingresar el siguiente comando en la ventana de comando de WindBG.

Reemplazar Nombre del archivo con un nombre apropiado para el archivo de volcado y el "?" con un F. Asegúrese de que la "F" sea minúscula o creará un tipo diferente de archivo de volcado.

Una vez que el depurador haya ejecutado su curso (el primer escaneo tomará minutos considerables), se habrá creado un archivo de volcado y podrá analizar sus hallazgos.

Comprender lo que está buscando, como el uso de memoria volátil (RAM), para determinar la presencia de un RootKit requiere experiencia y pruebas. Es posible, aunque no se recomienda para un novato, probar técnicas de descubrimiento de malware en un sistema en vivo. Hacer esto volverá a tomar la experiencia y el conocimiento profundo sobre el funcionamiento de WindBG para no implementar accidentalmente un virus en vivo en su sistema.

Hay formas más seguras y amigables para principiantes de descubrir nuestro enemigo bien oculto.

Métodos de escaneo adicionales

La detección manual y el análisis de comportamiento también son métodos confiables para detectar RootKits. Intentar descubrir la ubicación de un RootKit puede ser un dolor importante, por lo que, en lugar de apuntar al RootKit en sí, puede buscar comportamientos similares a RootKit.

Puede buscar RootKits en paquetes de software descargados utilizando opciones de instalación avanzadas o personalizadas durante la instalación. Lo que necesitará buscar es cualquier archivo desconocido en los detalles. Estos archivos deben descartarse, o puede hacer una búsqueda rápida en línea para cualquier referencia al software malicioso.

Los firewalls y sus informes de registro son una forma increíblemente efectiva de descubrir un RootKit. El software le notificará si su red está en escrutinio y debe en cuarentena cualquier descarga irreconocible o sospechosa antes de la instalación.

Si sospecha que un RootKit ya puede estar en su máquina, puede sumergirse en los informes de registro de firewall y buscar cualquier comportamiento fuera del comportamiento ordinario.

Revisión de informes de registro de firewall

Querrá revisar sus informes de registro de firewall actuales, haciendo una aplicación de código abierto como Espía de tráfico IP Con capacidades de filtrado de registro de firewall, una herramienta muy útil. Los informes le mostrarán lo que es necesario para ver si ocurre un ataque.

Si tiene una red grande con un firewall de filtrado de salida independiente, no será necesario Spy de tráfico IP. En su lugar, debería poder ver los paquetes entrantes y salientes a todos los dispositivos y estaciones de trabajo en la red a través de los registros de firewall.

Ya sea que esté en un entorno de casa o de pequeñas empresas, puede usar el módem proporcionado por su ISP o, si posee uno, un firewall o enrutador personal para sacar los registros de firewall. Podrá identificar el tráfico para cada dispositivo conectado a la misma red.

También puede ser beneficioso habilitar los archivos de registro de Windows Firewall. Por defecto, el archivo de registro está deshabilitado, lo que significa que no se escriben información o datos.

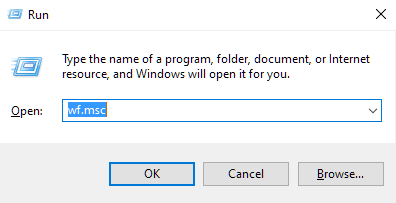

- Para crear un archivo de registro, abra la función Ejecutar presionando el Clave de Windows + R.

- Tipo WF.MSC en la caja y presione Ingresar.

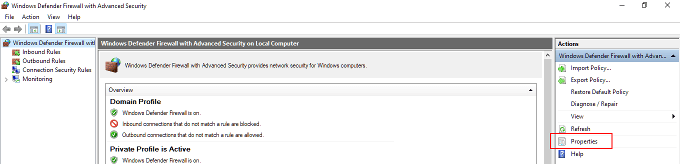

- En el firewall de Windows y la ventana de seguridad avanzada, se destacan "Firewall de defensa de Windows con seguridad avanzada en la computadora local" en el menú del lado izquierdo. En el menú del lado derecho del extremo derecho en "Acciones", haga clic en Propiedades.

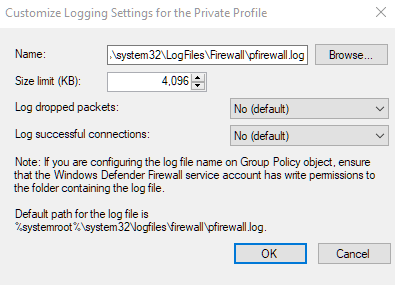

- En la nueva ventana de diálogo, navegue a la pestaña "Perfil privado" y seleccione Personalizar, que se puede encontrar en la sección "Registro".

- La nueva ventana le permitirá seleccionar cuán grande es escribir un archivo de registro, dónde desea que se envíe el archivo y si registrar solo los paquetes, una conexión exitosa o ambos.

- Los paquetes caídos son aquellos que Windows Firewall ha bloqueado en su nombre.

- Por defecto, las entradas de registro de firewall de Windows solo almacenarán los últimos 4 MB de datos y se pueden encontrar en el %Systemroot%\ System32 \ logFiles \ firewall \ pfirewall.registro

- Tenga en cuenta que aumentar el límite de tamaño en el uso de datos para registros puede afectar el rendimiento de su computadora.

- Prensa DE ACUERDO cuando esté terminado.

- A continuación, repita los mismos pasos que acaba de pasar en la pestaña "Perfil privado", solo esta vez en la pestaña "Perfil público".

- Los registros ahora se generarán para conexiones públicas y privadas. Puede ver los archivos en un editor de texto como el bloc de notas o importarlos en una hoja de cálculo.

- Ahora puede exportar los archivos de los registros en un programa analizador de bases de datos como IP Traffic Spy para filtrar y ordenar el tráfico para una fácil identificación.

Esté atento a cualquier cosa fuera de lo común en los archivos de registro. Incluso la más mínima falla del sistema puede indicar una infección por rootkit. Algo similar a CPU excesivo o uso de ancho de banda cuando no estás ejecutando nada demasiado exigente, o en absoluto, puede ser una pista importante.

- « 5 mejores emuladores de Android para PC Windows 10

- Cómo abrir un archivo bloqueado cuando otro programa lo está utilizando »