Cómo hackear tu propio sistema Linux

- 795

- 153

- Sra. Lorena Sedillo

Las contraseñas son los únicos criterios del sistema Seguridad para la mayor parte del Sistema. Y cuando se trata de Linux, Si conoces el contraseña de raíz Usted es dueño de la máquina. Contraseñas son como un Seguridad medir para Biografía, Acceso, Disco, Solicitud, etc.

Linux se considera el más Sistema operativo seguro Para ser pirateados o agrietados y, en realidad, lo es, todavía estaremos discutiendo algunos de los agujeros y hazañas de un Sistema de Linux. Estaremos usando Centos Linux A lo largo del artículo como un artículo para descifrar la seguridad de nuestra propia máquina.

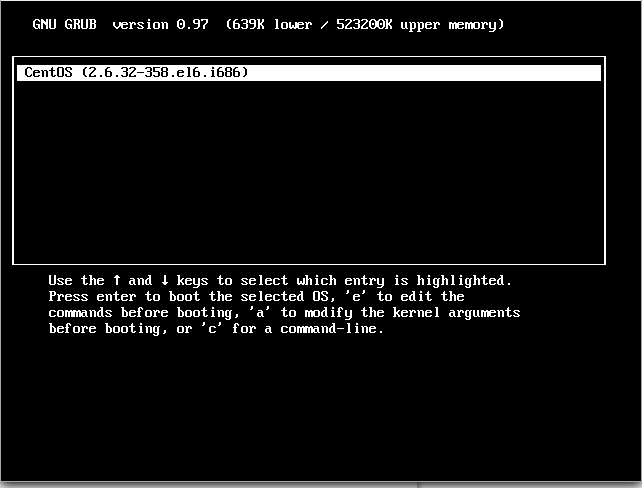

Presione cualquier tecla para interrumpir el arranque, tan pronto como Linux botas de máquina y obtendrás un COMIDA menú.

Pantalla de arranque de Linux

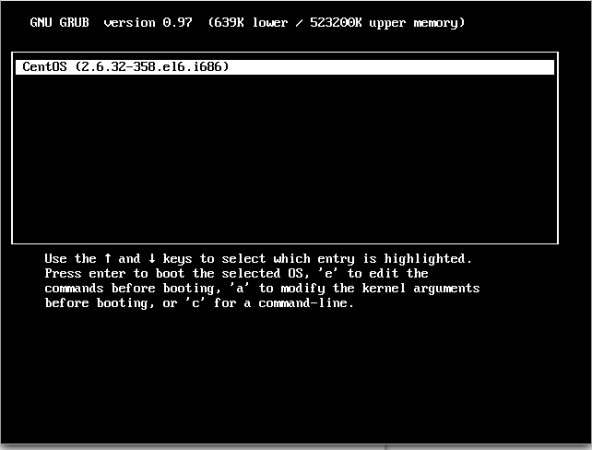

Pantalla de arranque de Linux Prensa 'mi'editar e ir a la línea comenzando con el núcleo (Generalmente 2da línea).

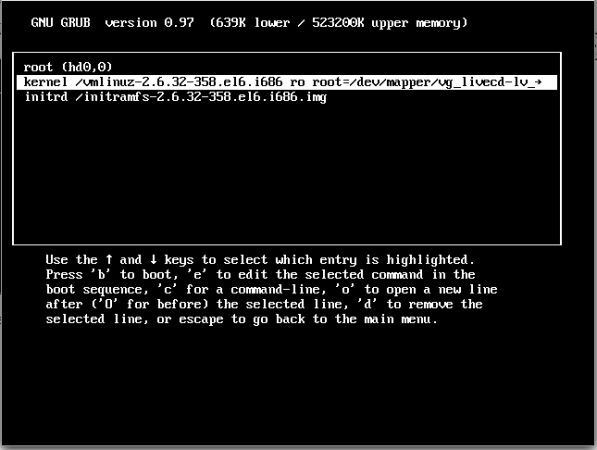

Cambiar al modo de usuario único

Cambiar al modo de usuario único Ahora presiona 'mi'Para editar el núcleo y agregar'1'Al final de la línea (después de un espacio en blanco), lo que lo obliga a comenzar en modo de usuario único y, por lo tanto, prohibirlo para ingresar el nivel de ejecución predeterminado. Prensa 'Ingresar' Para cerrar la edición del núcleo y luego arrancar a la opción alterada. Para el arranque necesitas presionar 'b'

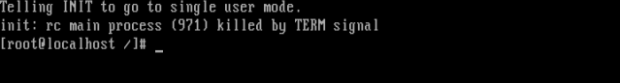

Iniciado sesión en modo de usuario único

Iniciado sesión en modo de usuario único Ahora ha iniciado sesión usuario unico modo.

Establecer contraseña de root

Establecer contraseña de root Sí! Ahora usando 'pasada'Comando podemos cambiar el contraseña de raíz. Y una vez que tenga contraseña de root, es dueño del Máquina Linux - No recuerdas? Ahora puede cambiar a la pantalla gráfica para editar cualquier cosa y todo.

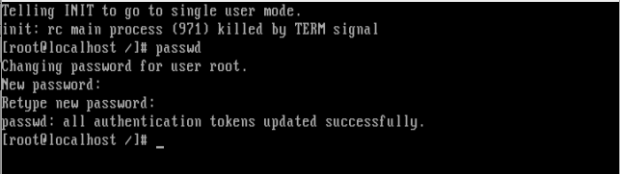

Agregar nueva contraseña de root

Agregar nueva contraseña de root Nota: En caso de que lo anterior 'pasada'El comando no funciona para usted y no obtuvo ninguna salida, simplemente significa que su Selinux está en modo de ejecución y debe deshabilitarlo primero, antes de continuar. Ejecute el siguiente comando en su aviso.

# setenforce 0

Y luego ejecuta el 'pasada'Comando, para cambiar contraseña de raíz. Más comando.

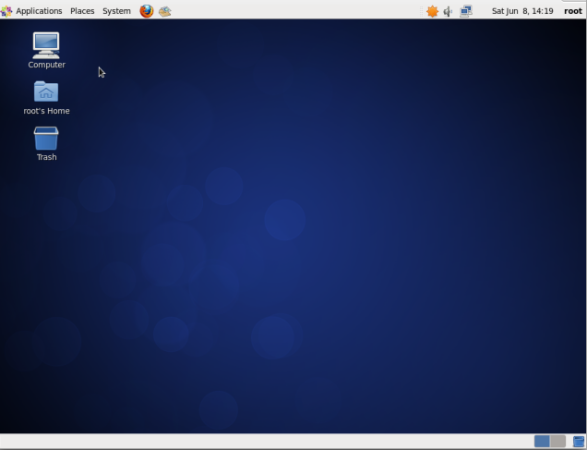

Cambiar a X Windows

Usar el comando "init 5"(Fedora Sistemas basados) y "gdm3"(Debian Basado) Sistemas.

Cambiar a la ventana X

Cambiar a la ventana X Así que esto no era un caminata para piratear un Caja de Linux? Piense en el escenario si alguien hizo esto a su servidor, Pánico! Ahora estaremos aprendiendo a salvaguardar nuestro Máquina Linux desde ser modificado utilizando el modo de usuario único.

Cómo entramos en el sistema? Usando Usuario unico modo. DE ACUERDO, Entonces, la laguna aquí fue: iniciar sesión en modo de usuario único sin la necesidad de ingresar ninguna contraseña.

Arreglando esta laguna i.mi., Protección de contraseña el usuario unico modo.

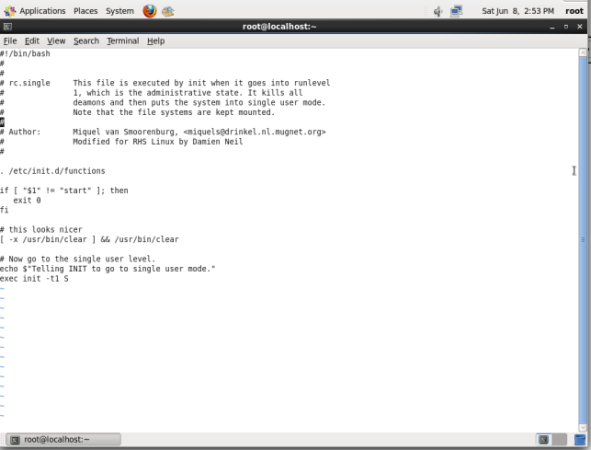

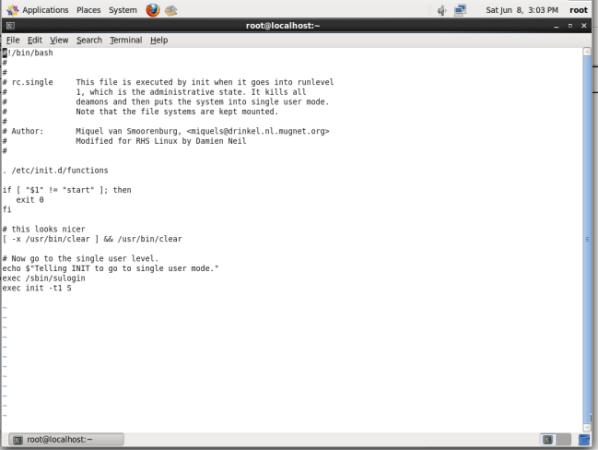

abrir documento "/etc/rc1.d/s99single"En tu editor favorito y busca línea.

EXEC INIT -T1 S

Simplemente agregue la siguiente línea sobre ella. Guárdelo una salida.

ejecutivo sbin/sulogin

Antes

Antes de la vista previa

Antes de la vista previa Después

Después de la vista previa

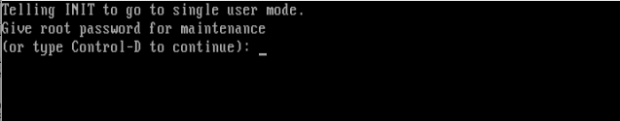

Después de la vista previa Ahora, antes de ingresar el modo de usuario único, deberá proporcionar una contraseña de root para continuar. Verifique nuevamente al intentar ingresar el modo de usuario único después de que estos cambien anteriormente dicho archivo.

Ingrese la contraseña de root para el modo de usuario único

Ingrese la contraseña de root para el modo de usuario único ¿Por qué no lo comprobas?.

Hacke su sistema Linux sin usar el modo de usuario único

Ok, ahora te sentirás mejor que tu sistema esté seguro. Sin embargo, esto es parcialmente cierto. Es cierto que tu Caja de Linux no se puede agrietarse usando el modo de usuario único, pero aún así se puede piratear a otro lado.

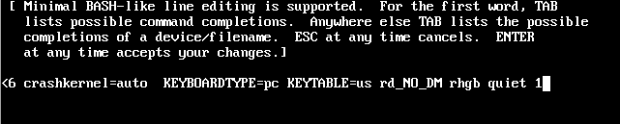

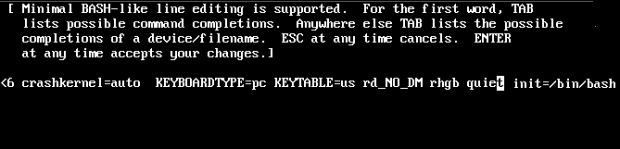

En el paso anterior modificamos el núcleo para ingresar al modo de usuario único. Esta vez también editaremos el núcleo pero con un parámetro diferente, veamos cómo ?

Como parámetro de núcleo, agregamos '1'En el proceso anterior, sin embargo, ahora agregaremos'init =/bin/bash ' y arranque usando 'b'.

Agregar 'init =/bin/bash'

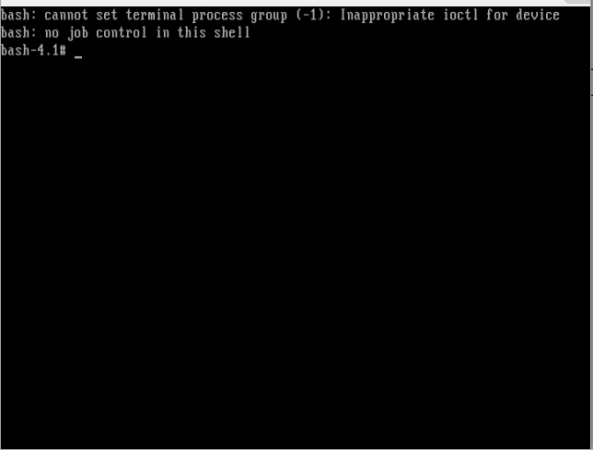

Agregar 'init =/bin/bash' Y UPS nuevamente pirateaste tu sistema y el mensaje es suficiente para justificar esto.

Pirateado en tu sistema

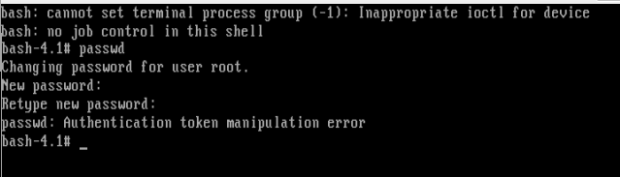

Pirateado en tu sistema Ahora tratando de cambiar el contraseña de raíz Uso del mismo proceso que se indica en el primer método utilizando 'pasada'Comando, tenemos algo como.

Cambiar la contraseña de root

Cambiar la contraseña de root Razón y solución?

- Razón: La raíz (/) La partición está montada Solo lectura. (Por lo tanto, no se escribió la contraseña).

- Solución: Monte la raíz (/) Partición con leer escribir permiso.

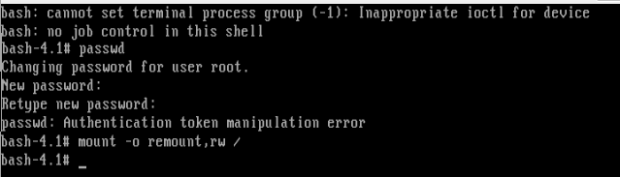

Para montar el partición raíz con leer escribir permiso. Escriba el siguiente comando exactamente.

# Mount -O RETOUNT, RW /

Monte / Partition en Leer Escribir

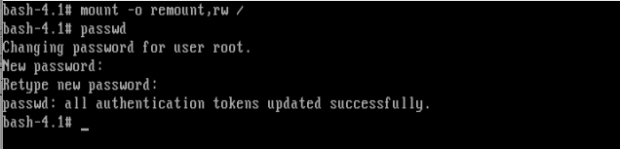

Monte / Partition en Leer Escribir Ahora intente cambiar la contraseña de root usando 'pasada' dominio.

Cambiar contraseña de root

Cambiar contraseña de root Hurra! Hataste en tu Sistema de Linux una vez más. Oh El hombre es el sistema tan fácil de explotar. No! la respuesta es no. Todo lo que necesita es configurar su sistema.

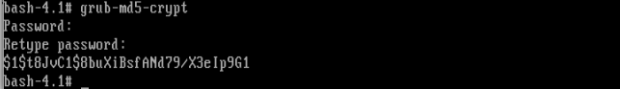

Todos los dos procesos anteriores involucraron los parámetros de ajuste y pasamiento del núcleo. Entonces, si hacemos algo para detener el ajuste del núcleo, obviamente, nuestra caja de Linux sería segura y no es tan fácil de romper. Y para detener la edición del núcleo en el arranque, debemos proporcionar contraseña a cargador de arranque, i.mi., proteger contraseña el comida (Lilo es otro gestor de arranque para Linux Pero no lo discutiremos aquí) Loader de arranque.

Proporcionar contraseña encriptada a cargador de arranque usando 'grub-md5-crypt'Seguido con su contraseña. Primero cifre la contraseña

Password Protect Boot Loader

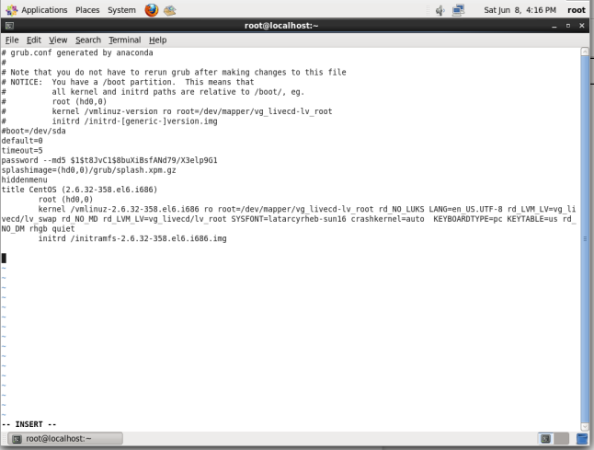

Password Protect Boot Loader Copie la contraseña cifrada anterior, exactamente como está y mantenla segura, la usaremos en nuestro próximo paso. Ahora abre tu 'comida.confusión'Archivo usando su editor favorito (la ubicación podría ser: /etc/comida.confusión) y agregar la línea.

Contraseña - -MD5 $ 1 $ T8JVC1 $ 8BUXIBSFAND79/X3ELP9G1

Cambiar "$ 1 $ T8JVC1 $ 8BUXIBSFAND79/X3ELP9G1"Con su contraseña encriptada que generó anteriormente y la copió de manera segura a otra ubicación.

El "comida.confusiónArchivo "Después de insertar la línea anterior, guarde y salga.

comida.Vista previa de confirmación

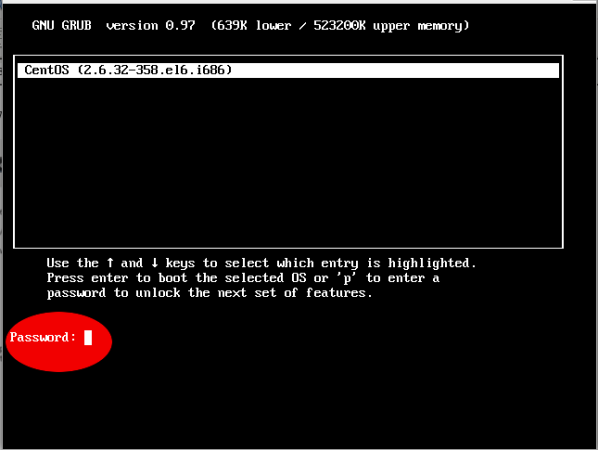

comida.Vista previa de confirmación Ahora revisando cruzado, editando el núcleo en el arranque, tenemos.

Cargador de arranque de chaling

Cargador de arranque de chaling Ahora respiraría que su sistema está completamente seguro ahora y no es propenso a piratear, sin embargo, el juego no ha terminado.

Será mejor que sepas que puedes hacer cumplir el modo de rescate a eliminar y modificar la contraseña utilizando una imagen de arranque.

Solo pon tu instalación CD/DVD en su unidad y seleccione Sistema instalado de rescate o usar cualquier otra imagen de rescate, incluso podría usar un Distro Linux en vivo, montar el HDD y editar el 'comida.confusión'Archivo para eliminar la línea de contraseña, reiniciar y nuevamente ha iniciado sesión.

Nota: En el modo de rescate Su HDD está montado debajo '/mnt/sysimage'.

# chroot /mnt /sysimage # vi grub.conf (eliminar la línea de contraseña) # reiniciar

Sé que estarías preguntando, así que ¿dónde está el final?. Bueno, yo diría que es.

- Contraseña protege tu Biografía.

- Cambiarte Bota Ordenar a HDD Primero, seguido de descanso (CD/DVD, red, USB).

- Use la contraseña suficiente Largo, Fácil recordar, Duro adivinar.

- Nunca escribas Tu contraseña a cualquier parte.

- Obviamente usa Mayúscula, Minúscula, Números y Personaje especial en tus contraseña haciendo que sea difícil romperse.

Esta guía era solo para informarle a los hechos y decirle cómo asegurar su sistema. Tecmenta.comunicarse y el escritor de este artículo desalientan fuertemente esta guía como una base de explotar el sistema de otros. Es responsabilidad exclusiva del lector si participan en dicha actividad y para tal tipo de acto ni la escritura ni Tecmenta.comunicarse Será responsable.

Su comentarios positivos nos hace sentirse bien y nos anima y eso siempre se busca de ti. Disfrutar y Manténganse al tanto.

- « Aspecto matemático de la programación de Shell Linux - Parte IV

- Herramienta de copia de seguridad y recuperación de rehacer para hacer una copia de seguridad y restaurar los sistemas de Linux »