Cómo instalar y asegurar el servidor OpenSSH en POP!_Os

- 3200

- 85

- Mario Gollum

OpenSSH es una implementación popular de código abierto del protocolo Secure Shell (SSH), que se utiliza para conectarse de forma segura y administrar sistemas remotos a través de una red. OpenSSH se incluye en muchas distribuciones populares de Linux, incluida la POP!_OS, y proporciona una amplia gama de herramientas y utilidades para acceder y administrar de forma segura sistemas remotos.

Este tutorial lo ayudará a instalar y asegurar el servidor OpenSSH en POP!_Os Linux. En este tutorial, cubriremos los siguientes temas:

- Instalación del servidor OpenSSH en POP!_Os

- Configuración del servidor OpenSSH

- Uso del cliente OpenSSH para conectarse a un sistema remoto

- Asegurar el servidor OpenSSH

Paso 1: Instalación del servidor OpenSSH en POP!_Os

Los paquetes del servidor OpenSSH están disponibles en los repositorios del sistema predeterminados. Primero debe actualizar el caché del administrador de paquetes ejecutando el siguiente comando:

Actualización de sudo apto A continuación, instale el servidor OpenSSH por el comando mencionado a continuación:

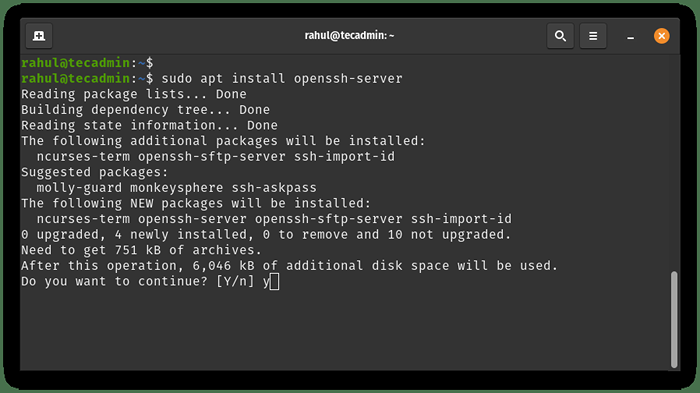

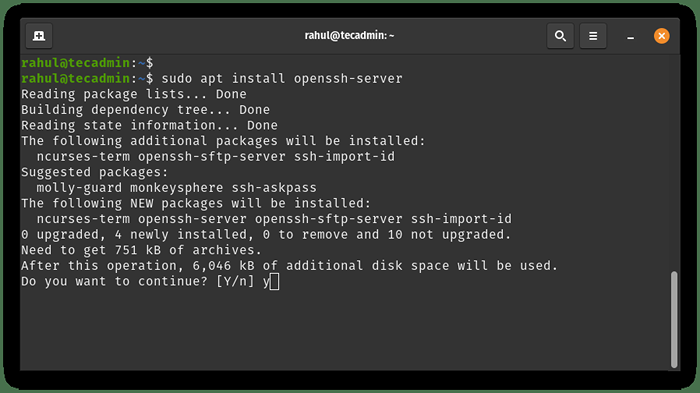

Sudo Apt Install OpenSsh-Server Presione 'Y' cuando se le solicite confirmación. Esto instalará el servidor OpenSSH y todas las dependencias necesarias.

Instalación del servidor OpenSSH

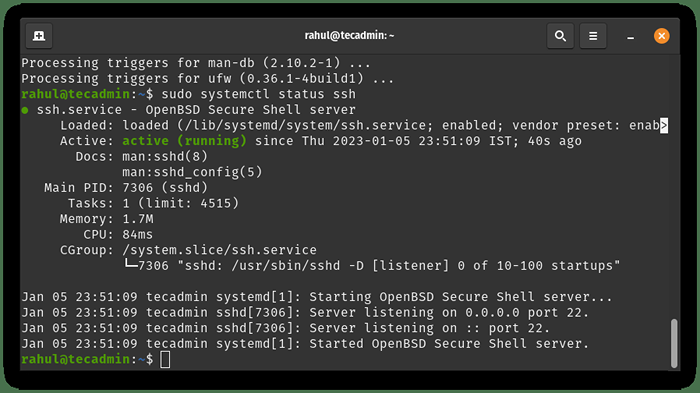

Instalación del servidor OpenSSHUna vez que se complete la instalación, el servidor OpenSSH se iniciará automáticamente y habrá habilitado para comenzar en el arranque. Puede verificar el estado del servicio ejecutando el 'SystemCtl Status ssh' dominio.

Verifique el estado del servicio OpenSSH

Verifique el estado del servicio OpenSSHPaso 2: Configuración del servidor OpenSSH:

Una vez que se instala el servidor OpenSSH, puede configurarlo editando el archivo de configuración principal, que se encuentra en "/Etc/ssh/sshd_config". Este archivo contiene una serie de opciones que controlan el comportamiento del servidor OpenSSH.

ADVERTENCIA: Tenga cuidado al editar el archivo de confirmación en un sistema remoto. Cualquier entrada incorrecta puede detener el servicio SSH y se desconectará del servidor.Algunas de las opciones más importantes que puede configurar incluyen:

- Puerto: Esta opción especifica el número de puerto en el que el servidor OpenSSH escucha. Por defecto, el servidor OpenSSH escucha en el puerto 22, pero puede cambiar esto a cualquier número de puerto no utilizado si desea. Puerto 22

1 Puerto 22 - Permitrootlogin: Esta opción controla si el inicio de sesión de la raíz está permitida a través de SSH. Por defecto, el inicio de sesión root está deshabilitado, pero puede habilitarlo configurando esta opción en "Sí". Permitrootlogin si

1 Permitrootlogin si - PubKeyAuthentication: Esta opción controla si se permite la autenticación de la clave pública. Por defecto, la autenticación de la clave pública está habilitada, pero puede deshabilitarla configurando esta opción en "No". PubKeyAuthentication Sí

1 PubKeyAuthentication Sí - Contraseña Autenticación: Esta opción controla si se permite la autenticación de contraseña. De manera predeterminada, la autenticación de contraseña está habilitada, pero puede deshabilitarla configurando esta opción en "No". Contraseña Autenticación no

1 Contraseña Autenticación no

Una vez que haya editado el archivo de configuración del servidor OpenSSH, debe reiniciar el servidor OpenSSH para aplicar los cambios. Puede hacer esto ejecutando el siguiente comando:

sudo systemctl reiniciar ssh Paso 3: Uso del cliente OpenSSH para conectarse a un sistema remoto:

Para conectarse a un sistema remoto utilizando OpenSSH, deberá usar el cliente OpenSSH, que se incluye en la mayoría de las distribuciones de Linux. Para conectarse a un sistema remoto, debe conocer la dirección IP o el nombre de host del sistema, así como el nombre de usuario y la contraseña de una cuenta de usuario en el sistema remoto.

Para conectarse a un sistema remoto, abra un terminal e ingrese el siguiente comando:

# Syntax SSH UserName@remoto_system| 12 | # SyntaxSsh UserName@remoto_system |

Reemplace el "nombre de usuario" con el nombre de usuario de la cuenta de usuario en el sistema remoto y "Remote_system" con la dirección IP o el nombre de host del sistema remoto. Por ejemplo, para conectarse a un sistema remoto con la dirección IP 192.168.1.100 Como el usuario "Usuario1", ingresaría el siguiente comando:

ssh [correo electrónico protegido] Si esta es la primera vez que se conecta al sistema remoto, se le solicitará que confirme la autenticidad del host. Tipo "Sí" continuar. Luego se le pedirá que ingrese la contraseña de la cuenta de usuario en el sistema remoto. Una vez que haya ingresado la contraseña correcta, se registrará en el sistema remoto.

Paso 4: Asegurar el servidor OpenSSH:

Para asegurar el servidor OpenSSH, hay varios pasos que puede tomar:

- Use contraseñas seguras: Asegúrese de que todas las cuentas de usuario en el servidor OpenSSH tengan contraseñas fuertes y únicas. Evite usar contraseñas fáciles de entender y use una combinación de letras, números y caracteres especiales.

- Utilice la autenticación de la clave pública: En lugar de usar contraseñas para la autenticación, considere usar la autenticación de la clave pública. Con la autenticación de la clave pública, genera un par de claves públicas y privadas, y la clave pública se copia al sistema remoto. Cuando se conecta al sistema remoto, utiliza la clave privada para autenticar, en lugar de una contraseña. Esto es más seguro que la autenticación de contraseña, ya que la clave privada es mucho más difícil de adivinar que una contraseña.

- Limite el acceso a usuarios específicos: En lugar de permitir que cualquier usuario se conecte al servidor OpenSSH, considere limitar el acceso a usuarios específicos. Puede hacer esto agregando los nombres de los usuarios permitidos a la opción "Italtusers" en el archivo de configuración del servidor OpenSSH.

- Limite el acceso a direcciones IP específicas: Si solo desea permitir conexiones desde direcciones IP específicas, puede usar el "Permisores" y "Denyusers" Opciones para especificar qué usuarios pueden conectarse desde qué direcciones IP.

- Use un firewall: Use un firewall para bloquear el acceso al servidor OpenSSH desde direcciones IP no deseadas. Puedes usar el servicio de firewalld en pop!_Os para configurar un firewall y permitir conexiones solo desde direcciones IP específicas.

Conclusión

En resumen, OpenSSH es una herramienta potente y flexible para acceder y administrar de forma segura sistemas remotos. Siguiendo los pasos descritos en este artículo, puede instalar y configurar el servidor OpenSSH en POP!_Os, use el cliente OpenSSH para conectarse a un sistema remoto y asegure el servidor OpenSSH para proteger contra el acceso no autorizado.

- « ¿Qué es el clúster de alta disponibilidad una introducción básica?

- Cómo instalar Pip en Ubuntu 22.04 »