Cómo bloquear las cuentas de los usuarios después de los intentos de inicio de sesión fallidos

- 3722

- 304

- Alejandro Duran

Esta guía mostrará cómo bloquear la cuenta de un usuario del sistema después de un número especificable de intentos de inicio de sesión fallidos en Centos, Rhel y Fedora distribuciones. Aquí, el enfoque es aplicar la seguridad simple del servidor bloqueando la cuenta de un usuario después de un número consecutivo de autenticaciones sin éxito.

Leer también: Use pam_tally2 para bloquear y desbloquear los intentos de inicio de sesión fallidos de SSH

Esto se puede lograr usando el pam_faillock Módulo que ayuda a bloquear temporalmente las cuentas de los usuarios en caso de múltiples intentos de autenticación fallidos y mantiene un registro de este evento. Los intentos de inicio de sesión fallidos se almacenan en archivos por usuario en el directorio de Tally que es /var/run/faillock/ por defecto.

pam_faillock es parte de Linux Pam (Módulos de autenticación conectables), un mecanismo dinámico para implementar servicios de autenticación en aplicaciones y varios servicios del sistema que explicamos brevemente en configuración de PAM para auditar la actividad del shell de inicio de sesión del usuario.

Cómo bloquear las cuentas de los usuarios después de las autenticaciones consecutivas fallidas

Puede configurar la funcionalidad anterior en el /etc/pam.D/System-Auth y /etc/pam.d/contraseña-autor archivos, agregando las entradas a continuación al auténtico sección.

Auth requerido PAM_FAILLOCK.Entonces, preauth Silent Audit Deny = 3 desbloqueo = 600 auth [default = die] pam_faillock.Entonces AuthFail Audit denegar = 3 desbloqueo = 600

Dónde:

auditoría- habilita la auditoría de usuarios.denegar- se usa para definir el número de intentos (3 en este caso), después de lo cual la cuenta de usuario debe bloquearse.desbloquear_time- establece la hora (300 segundos = 5 Actas) para el cual la cuenta debe permanecer bloqueada.

Tenga en cuenta que el orden de estas líneas es muy importante, las configuraciones incorrectas pueden hacer que todas las cuentas de usuario se bloqueen.

El auténtico La sección en ambos archivos debe tener el contenido a continuación organizado en este orden:

Auth requerido pam_env.entonces Auth requerido PAM_FAILLOCK.Entonces, la auditoría silenciosa de preauth denegar = 3 desbloqueo_time = 300 Auth suficiente pam_unix.Entonces nullok try_first_pass auth [default = die] pam_faillock.Entonces AuthFail Audit denegar = 3 desbloquek_time = 300 Auth requisito PAM_SUCCEDE_IF.Entonces UID> = 1000 Autorización de Silvent_Success requerida Pam_Deny.entonces

Ahora abra estos dos archivos con su elección de editor.

# vi /etc /pam.D/System-Auth # VI/etc/Pam.d/contraseña-autor

Las entradas predeterminadas en auténtico Sección Ambos archivos se ven así.

#%PAM-1.0 # Este archivo se genera automáticamente. # Los cambios de usuario se destruirán la próxima vez que se ejecute Authconfig. Auth requerido pam_env.así que auth suficiente pam_fprintd.así que auth suficiente pam_unix.Así que nullok try_first_pass auth requisito PAM_SUCCEDE_IF.Entonces uid> = 1000 autenticación tranquila requerida PAM_DENY.entonces

Después de agregar la configuración anterior, debe aparecer de la siguiente manera.

#%PAM-1.0 # Este archivo se genera automáticamente. # Los cambios de usuario se destruirán la próxima vez que se ejecute Authconfig. Auth requerido pam_env.entonces Auth requerido PAM_FAILLOCK.Entonces, la auditoría silenciosa de preauth denegar = 3 desbloqueo_time = 300 Auth suficiente pam_fprintd.así que auth suficiente pam_unix.Entonces nullok try_first_pass auth [default = die] pam_faillock.Entonces AuthFail Audit denegar = 3 desbloquek_time = 300 Auth requisito PAM_SUCCEDE_IF.Entonces uid> = 1000 autenticación tranquila requerida PAM_DENY.entonces

Luego agregue la siguiente entrada resaltada al cuenta Sección en ambos archivos anteriores.

Cuenta requerida PAM_UNIX.Entonces cuenta suficiente PAM_LOCALUSER.Entonces cuenta suficiente PAM_SUCCEdE_IF.Entonces uid < 500 quiet account required pam_permit.so Cuenta requerida PAM_FAILLOCK.entonces

Cómo bloquear la cuenta raíz después de los intentos de inicio de sesión fallidos

Para bloquear la cuenta raíz después de los intentos de autenticación fallidos, agregue el incluso_deny_root opción a las líneas en ambos archivos en el auténtico sección como esta.

Auth requerido PAM_FAILLOCK.Entonces, la auditoría silenciosa de preauth negar = 3 incluso_deny_root desaplock_time = 300 auth [default = die] pam_faillock.Entonces AuthFail Audit NEGY = 3 incluso_deny_root desbloquear_time = 300

Una vez que haya configurado todo. Puede reiniciar servicios de acceso remoto como SSHD, Para que la política anterior entrará en vigencia, si los usuarios emplearán a SSH para conectarse al servidor.

# SystemCTL reiniciar SSHD [ON System] # servicio sshd reiniciar [en Sysvinit]

Cómo probar los intentos de inicio de sesión del usuario de SSH

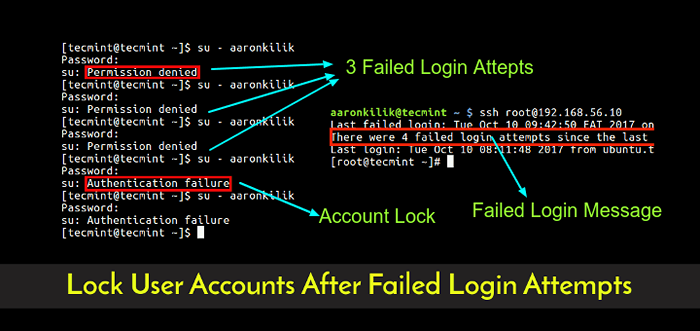

Desde la configuración anterior, configuramos el sistema para bloquear la cuenta de un usuario después 3 intentos de autenticación fallidos.

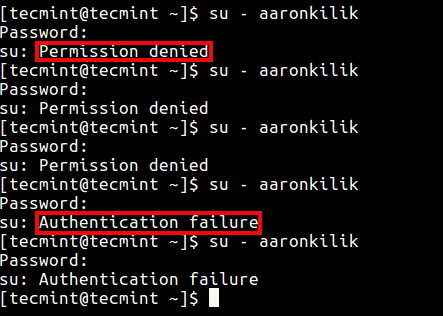

En este escenario, el usuario tecmenta está tratando de cambiar al usuario aaronkilik, pero después 3 Inicios de sesión incorrectos debido a una contraseña incorrecta, indicada por el "Permiso denegado"Mensaje, el usuario Aaronkilik's La cuenta está bloqueada como se muestra en "Fallo de autentificacion"Mensaje del cuarto intento.

Prueba de los intentos de inicio de sesión del usuario del usuario

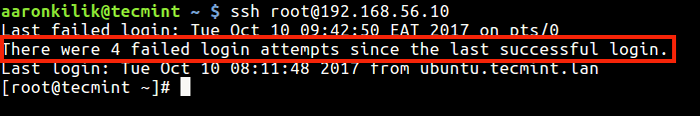

Prueba de los intentos de inicio de sesión del usuario del usuario El usuario raíz también se notifica a los intentos de inicio de sesión fallidos en el sistema, como se muestra en la captura de pantalla a continuación.

Mensaje de intentos de inicio de sesión fallidos

Mensaje de intentos de inicio de sesión fallidos Cómo ver los intentos de autenticación fallidos

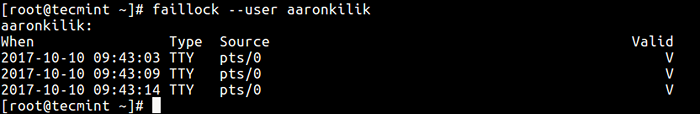

Puede ver todos los registros de autenticación fallidos utilizando el faillock Utilidad, que se utiliza para mostrar y modificar el registro de falla de autenticación.

Puede ver los intentos de inicio de sesión fallidos para un usuario en particular como este.

# faillock -User Aaronkilik

Ver intentos de inicio de sesión fallidos del usuario

Ver intentos de inicio de sesión fallidos del usuario Para ver todos los intentos de inicio de sesión fallidos, ejecute Faillock sin ningún argumento como así:

# faillock

Para borrar los registros de falla de autenticación de un usuario, ejecute este comando.

# faillock --User Aaronkilik - -reset o # fail - -rese #clears todos los registros de falla de autenticación

Por último, para decirle al sistema que no bloquee las cuentas de un usuario o usuario después de varios intentos de inicio de sesión fallidos, agregue la entrada marcada en color rojo, justo encima de donde pam_faillock se llama primero debajo del auténtico sección en ambos archivos (/etc/pam.D/System-Auth y /etc/pam.d/contraseña-autor) como sigue.

Simplemente agregue el colon completo separado nombre de usuario a la opción usuario.

Auth requerido pam_env.entonces auth [éxito = 1 default = ignore] pam_succed_if.Entonces, usuario en TecMint: Aaronkilik Auth requerido PAM_FAILLOCK.Así que preauth Audit Silent Audit Deny = 3 desbloqueo = 600 Auth suficiente Pam_unix.Así que nullok try_first_pass auth [default = die] pam_faillock.Entonces AuthFail Audit deneT = 3 desbloquek_time = 600 auth requisito PAM_SUCCEse_IF.Entonces UID> = 1000 Autorización de Silvent_Success requerida Pam_Deny.entonces

Para más información, consulte el pam_faillock y faillock Páginas del hombre.

# hombre pam_faillock # hombre faillock

También le gustaría leer estos siguientes artículos útiles:

- TMOUT - SHELL LINUX AUTO SHELL cuando no haya actividad

- Modo de usuario único: restablecimiento/recuperación de la contraseña de cuenta de usuario raíz olvidada

- 5 mejores prácticas para asegurar y proteger el servidor SSH

- Cómo obtener alertas por correo electrónico de inicio de sesión de Root y User SSH

Eso es todo! En este artículo, mostramos cómo aplicar la seguridad del servidor simple bloqueando la cuenta de un usuario después de x número de inicios de sesión incorrectos o intentos de autenticación fallidos. Use el formulario de comentarios a continuación para compartir sus consultas o pensamientos con nosotros.

- « Cómo recuperar o rescatar el cargador de arranque de grub dañado en Centos 7

- Configuración y configuraciones iniciales del servidor en RHEL 7 »