Cómo asegurar Tomcat con Let's Cifrypt SSL

- 983

- 83

- Sra. Lorena Sedillo

Let's Encrypt es una autoridad de certificado que proporciona certificados SSL válidos que se utilizarán para la aplicación web. Proporciona certificados libremente para todos con algunas restricciones.

Seguridad primero Debe ser la regla del pulgar para cualquier organización para asegurar su código de trabajo de hackers. Se vuelve más importante al viajar los datos de la aplicación a través de las redes públicas. Para esta situación, necesitamos implementar el cifrado de extremo a extremo utilizando TLS.

Este tutorial le ayuda a emitir un nuevo certificado SSL en cifrado y configurarlo con el servidor web de Tomcat.

Requisitos previos

Este tutorial no cubre la instalación de Tomcat. Asumimos que ya tiene un servidor Tomcat que se ejecuta en su sistema. Puede visitar los tutoriales de instalación de Tomcat.

Paso 1 - Instalación de CertBot

CERTBOT es una utilidad de línea de comandos para crear y administrar los certificados SSL en cifrado. Que está disponible para la mayoría de los sistemas operativos.

Los usuarios con sede en Debian pueden instalar CERTBOT ejecutando el siguiente comando. Otros usuarios del sistema operativo pueden instalarlo desde aquí.

sudo apt install certbot A continuación, cree el certificado SSL para su dominio. Asegúrese de que el dominio ya esté apuntando al servidor Tomcat desde DNS. Para este tutorial, estoy usando el Tomcat.tecadmin.subdominio neto.

sudo certbot certonly -standalone -d Tomcat.tecadmin.neto Una vez que se emitió el certificado, puede ver todos los archivos relacionados en la ubicación a continuación:

sudo ls/etc/letsencrypt/live/Tomcat.tecadmin.neto/ Certificado de salida.cadena de pem.PEM Fullchain.PEM Privkey.Pem Readme

Estos son todos los archivos que necesita para la configuración del certificado SSL.

Paso 2 - Configure Tomcat con Let's Cifrypt SSL

A continuación, configure su servidor Tomcat para escuchar en el protocolo seguro. Por defecto, Tomcat usa 8443 para escuchar las solicitudes SSL/TLS.

Copiar certificados SSL y archivos de clave privada en/opt/tomcat/conf directorio:

CD/etc/Letsencrypt/Live/Tomcat.tecadmin.netosudo cp cert, cadena, privkey.Pem/Opt/Tomcat/conf/

Luego edite el conf/servidor.xml Archivo disponible en el directorio de inicio de Tomcat. En mi caso, TomCat está instalado en /Opt /Tomcat, así que use el siguiente comando para editar el archivo de configuración.

sudo nano/opt/tomcat/conf/servidor.xml Eliminar para desenchufar la siguiente sección en el archivo de configuración. También agregue la sección de certificado con sus archivos de certificado. La configuración se verá como:

Presione Ctrl+O para guardar cambios y Ctrl+X para salir del editor.

Ahora, reinicie el servicio Tomcat para aplicar cambios.

sudo systemctl reiniciar Tomcat Eso es todo. Has configurado vamos a ciframos ssl con tomcat.

El siguiente paso es verificar la configuración.

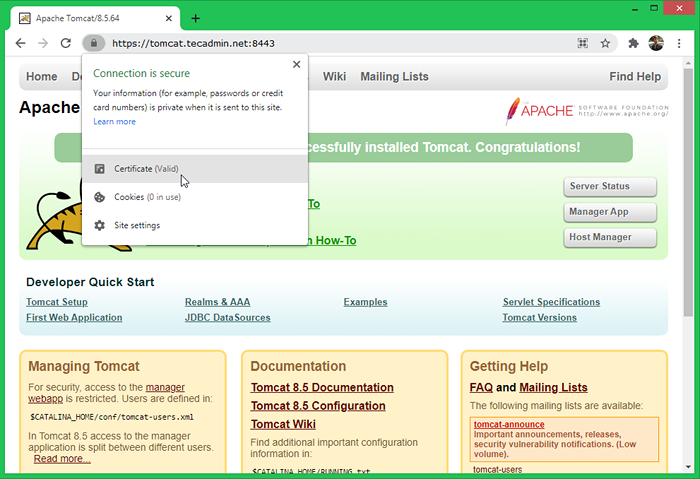

Paso 3 - Verifique el certificado Tomcat SSL

Tomcat predeterminado con SSL escucha en el puerto 8443. Use su dominio con un puerto 8443 para acceder a Tomcat sobre la capa de enchufe segura.

- https: // Tomcat.tecadmin.NET: 8443

Eso es todo. Has configurado con éxito en ciframos SSL con Tomcat.

Paso 4 - Renovar el certificado SSL

Los certificados SSL en cifrado caducar en 90 días. Puede actualizar fácilmente su certificado SSL en cualquier momento dentro de los 30 días posteriores a la cadena.

Escriba el siguiente comando para actualizar el certificado SSL.

CertBot Certonly -Standalone -d Tomcat.tecadmin.neto Una vez renovado con éxito. Copie los archivos de certificado recién generados al directorio de Tomcat Conf.

CD/etc/Letsencrypt/Live/Tomcat.tecadmin.netoCP cert, cadena, privkey.Pem/Opt/Tomcat/Conf

Reinicie el servicio Tomcat para aplicar cambios.

sudo systemctl reiniciar Tomcat Conclusión

En este tutorial, ha aprendido a configurar el certificado SSL de Let's Cifryp con el servidor web de Tomcat. Además, le proporciona pasos para renovar su certificado SSL.

- « Goaccess un analizador de registro de Apache y Nginx en tiempo real

- Elimine el primer carácter de una cadena en JavaScript (4 maneras) »