Cómo configurar ModSecurity con Apache en Debian/Ubuntu

- 4108

- 75

- Adriana Tórrez

El apache El servidor web es altamente personalizable y se puede configurar de varias maneras para satisfacer sus necesidades. Hay muchos módulos de terceros que puede usar para configurar Apache en su preferencia.

Modificación es una fuente abierta WAF (Firewall de aplicaciones web) que es nativo del servidor web de Apache. Inicialmente era solo un módulo Apache, pero ha crecido durante el año para convertirse en un firewall de aplicación web con pleno derecho. Ahora está respaldado por Nginx e incluso Iis.

Modificación Inspecciona las solicitudes entrantes al servidor web contra un conjunto predefinido de reglas. Por lo general, proporciona un conjunto de reglas conocidas como CRS (Conjunto de reglas centrales) que protegen un sitio web de una variedad de ataques de aplicaciones web, como inyección SQL, XSS y secuestro de sesiones, entre otros exploits.

[También puede gustar: 5 herramientas para escanear un servidor de Linux para malware y rootkits]

El Modificación El firewall de aplicación forma una parte integral de PCI DSS Cumplimiento en los sitios de blindaje de ataques externos. Cuando el módulo está habilitado, desencadena un '403 error prohibido' que simplemente implica que no tiene permisos suficientes para acceder al recurso en el servidor web.

En esta guía, le mostraremos cómo configurar y configurar Modificación trabajar con apache en Debian y Ubuntu Linux.

Paso 1: Instale la seguridad moderna en Ubuntu

El primer paso es instalar Modificación. Comenzaremos, primero, actualizar las listas de paquetes de la siguiente manera:

$ sudo apt actualización

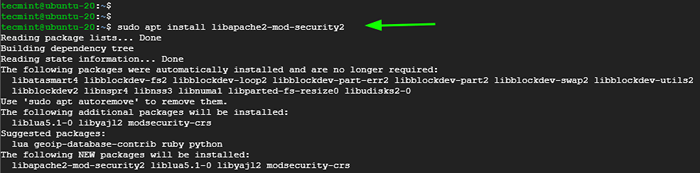

A continuación, instale el Modificación Paquete junto con otras dependencias y bibliotecas.

$ sudo apt install libapache2-mod-seguridad2

Instalar ModSecurity en Ubuntu

Instalar ModSecurity en Ubuntu Después, habilite el módulo.

$ sudo a2enmod Security2

Luego reinicie el servidor web de Apache para aplicar los cambios.

$ sudo systemctl reiniciar apache2

En este punto, Modificación se instala correctamente. Vamos a configurarlo ahora.

Paso 2: Configurar modescourity en Ubuntu

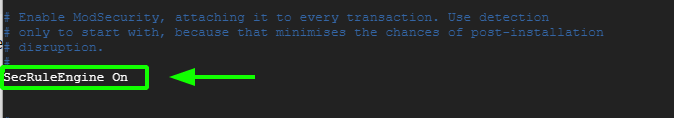

Por defecto, Modificación solo está configurado para detectar y registrar actividades sospechosas. Necesitamos dar un paso adicional y configurarlo no solo para detectar, sino también bloquear la actividad sospechosa.

Copiar, el valor predeterminado Modificación archivo de configuración - modificación.preferido - a un nuevo archivo según lo dispuesto en el comando a continuación.

$ sudo cp/etc/modsecurity/modsecurity.pre-recomendado/etc/modsecuridad/moderación.confusión

Usando su editor de texto preferido, abra el archivo

$ sudo nano/etc/modsecurity/modsecurity.confusión

Localice la línea:

Detección de secrulengina

Establecerlo en:

Secreto

Configurar la seguridad modificada en Ubuntu

Configurar la seguridad modificada en Ubuntu Guarde los cambios y salga del archivo.

Para aplicar los cambios en apache, reiniciar el servidor web.

$ sudo systemctl reiniciar apache2

Paso 3: Descargar OWASP ModSecurity Core Ruleset

El siguiente paso es descargar el último conjunto de reglas del núcleo de modas de modas de OWASP (CRS) desde la página GitHub.

Clon el repositorio de Owasp Git como se muestra.

$ git clon https: // github.com/CORERUSET/CORERUSET.git

Navegar por el directorio.

$ CD CORERURULEET/

Asegúrese de mover el setup de CRS.confusión.ejemplo Archivo en el directorio de modas de modificación y cambie el nombre como setup de CRS.confusión.

$ sudo MV CRS-SETUP.confusión.Ejemplo/etc/modsecurity/crs-setup.confusión

Además, mueva el normas directorio al modificación directorio también.

$ sudo reglas MV//etc/modsecuridad/

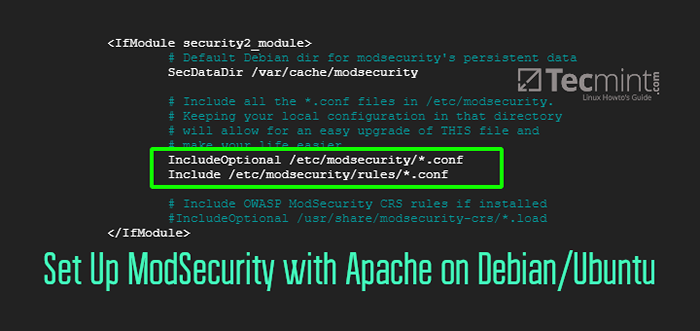

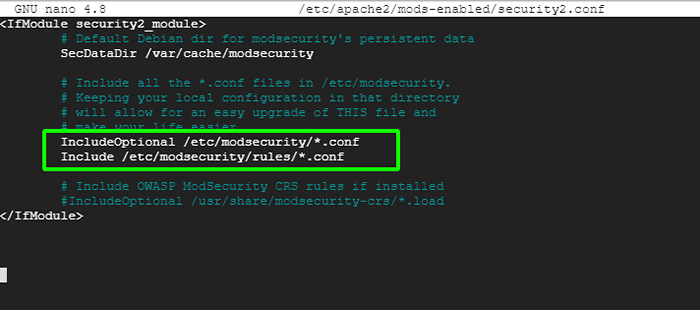

A continuación, edite el seguridad2.confusión archivo.

$ sudo nano/etc/apache2/mods-habilitado/seguridad2.confusión

Asegúrese de que contenga las siguientes líneas.

Incluirpcional/etc/modsecurity/*.Conf incluye/etc/modsecurity/reglas/*.confusión

Configurar reglas de seguridad moderna en Ubuntu

Configurar reglas de seguridad moderna en Ubuntu Luego reiniciar apache Para que los cambios persistan.

$ sudo systemctl reiniciar apache2

Probemos ahora nuestra configuración de modas de modificación.

Paso 4: Prueba de la configuración de modas de modificación en Ubuntu

Por último, necesitamos probar eso Modificación puede detectar y bloquear el tráfico HTTP sospechoso. Para lograr esto, necesitamos editar el archivo de host virtual predeterminado.

$ sudo nano/etc/apache2/sites disponible/000 default.confusión

A continuación, crearemos una regla de bloqueo que bloqueará el acceso a una determinada URL cuando esté accediendo por un navegador web.

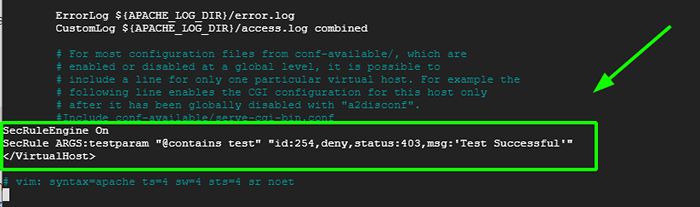

Agregue estas líneas al final antes de 'Anfitrión virtual'Etiqueta de cierre.

Secruleengine sobre el secreto args: testParam "@Contains Test" "Id: 254, Deny, Status: 403, Msg: 'Test exitoso'"

No dude en configurar el 'identificación' y 'machista'Etiquetas a los valores deseables.

Prueba de modificación en Ubuntu

Prueba de modificación en Ubuntu Luego reinicie el apache WebServer aplicar los cambios realizados en el archivo de configuración del host virtual.

$ sudo systemctl reiniciar apache2

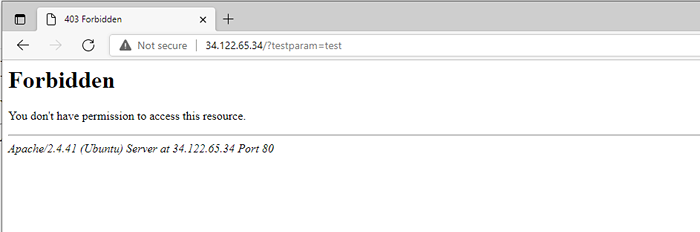

En su navegador web, intente visitar la URL que se muestra con ?testParam = prueba al final.

http: // server-ip/?testParam = prueba

Obtienes un '403 Error prohibido' indicando que ha sido bloqueado para acceder al recurso.

ModSecurity 403 Error prohibido

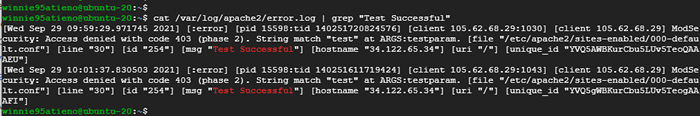

ModSecurity 403 Error prohibido Puede confirmar aún más que el cliente fue bloqueado verificando los registros de errores de la siguiente manera.

$ cat/var/log/apache2/error.registro | Grep "Prueba exitosa"

Verifique los registros de Apache

Verifique los registros de Apache [También le puede gustar: Cómo instalar ModSecurity para Nginx en Debian/Ubuntu]

Esta es la confirmación de que hemos configurado con éxito Modificación para detectar y bloquear el tráfico no deseado. En esta guía, lo hemos guiado a través del proceso de configuración Modificación con apache en Debian/Ubuntu sistemas.

- « ¿Qué hay de nuevo en Red Hat Enterprise Linux (RHEL) 9

- Instalación de “Centos Stream 9 con capturas de pantalla »