Cómo configurar los sistemas de archivos cifrados y el espacio de intercambio utilizando la herramienta 'cryptsetup' en Linux - Parte 3

- 4159

- 991

- Carmen Casillas

A LFCE (corto para Ingeniero certificado de la Fundación Linux ) está capacitado y tiene la experiencia para instalar, administrar y solucionar problemas de servicios de red en sistemas Linux, y está a cargo del diseño, implementación y mantenimiento continuo de la arquitectura del sistema.

Cifrado del sistema de archivos de Linux

Cifrado del sistema de archivos de Linux Presentación del Programa de Certificación de la Fundación Linux (LFCE).

La idea detrás del cifrado es permitir que solo las personas de confianza accedan a sus datos confidenciales y protejanlo de caer en las manos equivocadas en caso de pérdida o robo de su máquina / disco duro.

En términos simples, se usa una clave para "cerrarAcceso a su información, para que esté disponible cuando el sistema está ejecutado y desbloqueado por un usuario autorizado. Esto implica que si una persona intenta examinar el contenido del disco (enchufándolo a su propio sistema o al arrancar la máquina con un LIVECD/DVD/USB), solo encontrará datos ilegibles en lugar de los archivos reales.

En este artículo discutiremos cómo configurar los sistemas de archivos cifrados con dm-crypt (Abajo, mapeador de dispositivos y criptográfico), la herramienta de cifrado estándar de nivel de núcleo. Tenga en cuenta que desde dm-crypt es una herramienta de nivel de bloque, solo se puede usar para cifrar dispositivos completos, particiones o dispositivos de bucle (no funcionará en archivos o directorios regulares).

Preparación de un dispositivo de unidad / partición / bucle para el cifrado

Dado que borraremos todos los datos presentes en nuestra unidad elegida (/dev/sdb), en primer lugar, necesitamos realizar una copia de seguridad de cualquier archivo importante contenido en esa partición ANTES Continuando más.

Borrar todos los datos de /dev/sdb. Vamos a usar dd comando aquí, pero también podría hacerlo con otras herramientas como desgarrar. A continuación, crearemos una partición en este dispositivo, /dev/sdb1, Siguiendo la explicación en la Parte 4: cree particiones y sistemas de archivos en Linux de la serie LFCS.

# dd if =/dev/urandom of =/dev/sdb bs = 4096

Prueba de soporte de cifrado

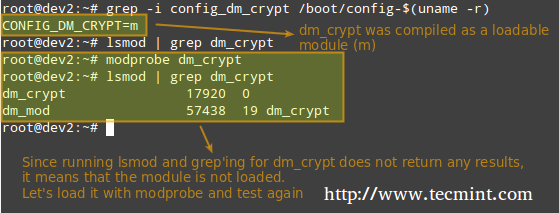

Antes de continuar, debemos asegurarnos de que nuestro núcleo haya sido compilado con soporte de cifrado:

# grep -i config_dm_crypt /boot /config -$ (uname -r)

Verifique el soporte de cifrado

Verifique el soporte de cifrado Como se describe en la imagen de arriba, el dm-crypt El módulo del kernel debe cargarse para configurar el cifrado.

Instalación de criptsetup

Criptetup es una interfaz frontend para crear, configurar, acceder y administrar sistemas de archivos cifrados utilizando dm-crypt.

# Aptitude Update && aptitude install cryptSetup [en ubuntu] # yum update && yum install cryptSetup [en centos] # zypper renoh && zypper install cryptSetup [en openSuse]

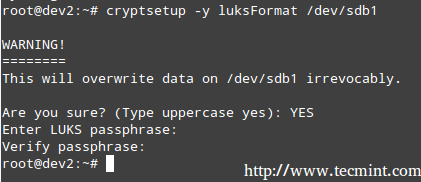

Configurar una partición cifrada

El modo de operación predeterminado para criptetup es Luks (Configuración de teclas unificadas de Linux) Entonces nos quedaremos con eso. Comenzaremos estableciendo la partición de Luks y la frase de pases:

# cryptSetup -y Luksformat /dev /sdb1

Creando una partición cifrada

Creando una partición cifrada El comando anterior se ejecuta criptetup con parámetros predeterminados, que se pueden enumerar con,

# cryptsetup --versión

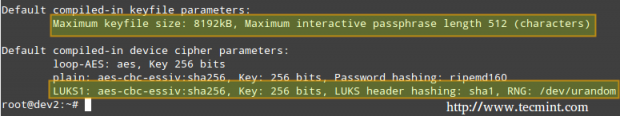

Parámetros de criptsetup

Parámetros de criptsetup ¿Debería querer cambiar el cifrar, picadillo, o llave Parámetros, puede usar el -cifrar, -picadillo, y -tamaño de llave banderas, respectivamente, con los valores tomados de /proc/cripto.

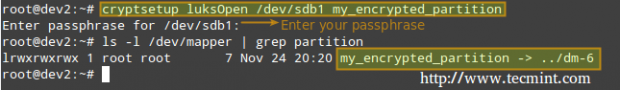

A continuación, necesitamos abrir la partición de Luks (se nos solicitará la frase de pases que ingresamos anteriormente). Si la autenticación tiene éxito, nuestra partición encriptada estará disponible en el interior /dev/mapper con el nombre especificado:

# cryptsetup luksopen /dev /sdb1 my_encrypted_partition

Partición encriptada

Partición encriptada Ahora, formatearemos la partición como ext4.

# MKFS.ext4/dev/mapper/my_encrypted_partition

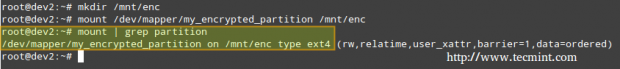

y crear un punto de montaje para montar la partición cifrada. Finalmente, es posible que deseemos confirmar si la operación de montaje tuvo éxito.

# mkdir/mnt/enc # Mount/dev/mapper/my_encrypted_partition/mnt/enc # Mount | partición grep

Partición cifrada de montaje

Partición cifrada de montaje Cuando haya terminado de escribir o leer desde su sistema de archivos cifrado, simplemente descifátelo

# Umount /Mnt /ENC

y cierre la partición de Luks usando,

# cryptesetup luksclose my_encrypted_partition

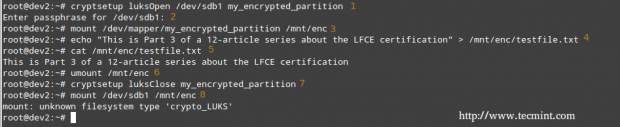

Cifrado de prueba

Finalmente, verificaremos si nuestra partición cifrada es segura:

1. Abra la partición de Luks

# cryptsetup luksopen /dev /sdb1 my_encrypted_partition

2. Ingrese su frase de pases

3. Montar la partición

# monte/dev/mapper/my_encrypted_partition/mnt/enc

4. Crea un archivo ficticio dentro del punto de montaje.

# echo "Esta es la parte 3 de una serie de 12 artículos sobre la certificación LFCE">/mnt/enc/testfile.TXT

5. Verifique que pueda acceder al archivo que acaba de crear.

# cat/mnt/enc/testfile.TXT

6. Desmontar el sistema de archivos.

# Umount /Mnt /ENC

7. Cierre la partición de Luks.

# cryptsetup luksclose my_encrypted_partition

8. Intente montar la partición como un sistema de archivos regular. Debería indicar un error.

# MONTO /DEV /SDB1 /MNT /ENC

Cifrado de prueba en la partición

Cifrado de prueba en la partición Cifrar el espacio de intercambio para más seguridad

El frase Entró anteriormente para usar la partición cifrada se almacena en RAM memoria mientras está abierto. Si alguien puede tener sus manos en esta clave, podrá descifrar los datos. Esto es especialmente fácil de hacer en el caso de una computadora portátil, ya que mientras hibernan el contenido de RAM se mantiene en la partición de intercambio.

Para evitar dejar una copia de su clave accesible para un ladrón, cifre la partición de intercambio después de estos pasos:

1 Cree una partición para ser utilizada como intercambio con el tamaño apropiado (/dev/sdd1 en nuestro caso) y cifrarlo como se explicó anteriormente. Nómbralo solo "intercambio" por conveniencia.'

2.Establecerlo como intercambio y activarlo.

# mkswap/dev/mapper/swap # swapon/dev/mapper/swap

3. A continuación, cambie la entrada correspondiente en /etc/fstab.

/dev/mapper/Swap Ninguno Swap SW 0 0

4. Finalmente, editar /etc/crypttab y reiniciar.

intercambio /dev /sdd1 /dev /urandom swap

Una vez que el sistema ha terminado de arranque, puede verificar el estado del espacio de intercambio:

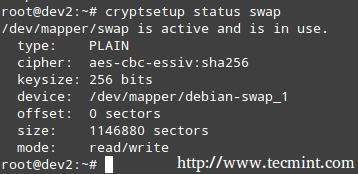

# Swap de estado de CryptSetup

Verifique el estado de cifrado de intercambio

Verifique el estado de cifrado de intercambio Resumen

En este artículo hemos explorado cómo cifrar una partición e intercambiar espacio. Con esta configuración, sus datos deben ser considerablemente seguros. Siéntase libre de experimentar y no dude en comunicarse con nosotros si tiene preguntas o comentarios. Solo use el formulario a continuación, estaremos más que contentos de saber de usted!

Convertirse en ingeniero certificado de Linux- « Cómo instalar, el ajuste seguro y de rendimiento del servidor de base de datos Mariadb

- Configuración de sistemas de archivos de Linux estándar y configuración del servidor NFSV4 - Parte 2 »