Aprender Burp Suite en Kali Linux Parte 2

- 1318

- 172

- Claudia Baca

Introducción

En esta segunda parte de la serie BURP Suite, se inclinará sobre cómo usar el proxy Burp Suite para recopilar datos de las solicitudes de su navegador. Explorará cómo funciona un proxy interceptador y cómo leer los datos de solicitud y respuesta recopilados por BURP Suite.

La tercera parte de la guía lo llevará a través de un escenario realista de cómo usaría los datos recopilados por el proxy para una prueba real.

Hay más herramientas integradas en BURP Suite que puede usar los datos que recopila, pero se cubrirán en la cuarta y última parte de la serie.

Interceptando tráfico

El poder de Burp Suite es lo que se conoce como un proxy interceptador. Eso significa que todo el tráfico que llega a través del proxy tiene la opción de ser atrapado y transmitido manualmente por el usuario del proxy. Esto le permite inspeccionar manualmente cada solicitud y elegir cómo reaccionar a ella.

Esto puede ser bueno por caso por caso, pero también puede ser muy obvio para un usuario que algo anda mal si está utilizando esto como parte de un pentest profesional real.

Entonces, si solo está buscando capturar una gran cantidad de tráfico a la vez y monitorearlo mientras fluye o peinarlo más tarde, puede apagar la característica de interceptación del proxy y permitir que el tráfico fluya libremente.

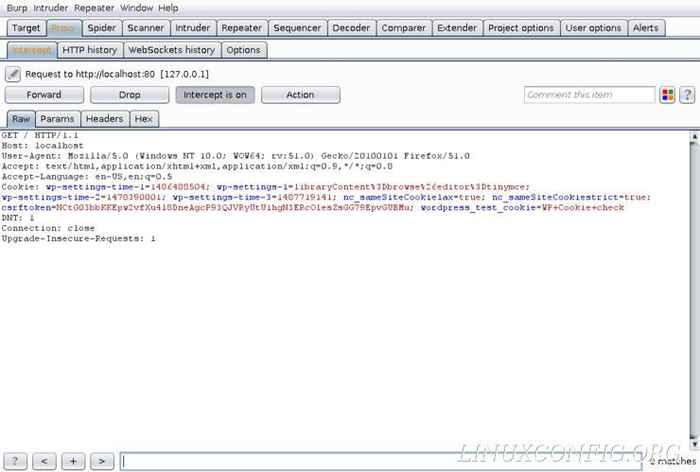

Para alternar la intercepción, diríjase a la pestaña "Proxy" en la fila superior de las pestañas, luego a la pestaña "Intercept" en la segunda fila. Por defecto, el tercer botón debe leer: "La intercepción está encendida."Haga clic en él para activar y desactivar la intercepción. Por ahora, déjalo.

En Firefox, navegue a su sitio de WordPress en hostil. Debería ver el icono de "carga" giratoria en su pestaña y Firefox no va a ninguna parte. Esto se debe a que la solicitud a su servidor web ha sido atrapada por el proxy de BURP.

Revise la ventana de su suite Burp. Ahora habrá datos de solicitud en su pestaña "Intercept". Esta es la información que se envió desde el navegador a su servidor de WordPress que solicita la página a la que navegó. No verá ningún HTML ni nada que se devuelva desde el servidor. Puede obtener datos de respuesta dirigiéndose a la pestaña "Opciones" en "proxy" y verificación de "respuestas de intercepción basadas en las siguientes reglas" y "o la solicitud fue interceptada."

En cualquier caso, puede echar un vistazo a las nuevas pestañas en la pantalla "Intercept". Raw, parámetros y encabezados serán los más útiles para usted. Todos muestran esencialmente los mismos datos, pero lo hagan en diferentes formatos. RAW muestra la solicitud sin procesar tal como se envió. Params muestra cualquier parámetro enviado con la solicitud. A menudo es donde se encontrará fácilmente información útil como los detalles de inicio de sesión. Los encabezados solo mostrarán los encabezados de solicitud. Esto es útil cuando la solicitud tiene HTML con ella.

Para reenviar la solicitud al servidor, presione el botón "Reenviar". Si configura BURP para interceptar la respuesta, ahora verá que llenar su pantalla. De lo contrario, los datos desaparecerán cuando se envíen al servidor.

Los datos de respuesta son similares, pero tienen algunas secciones nuevas, como "HTML."Esto contiene el HTML sin procesar como se envió desde el servidor. También debe haber una pestaña llamada "Render.Burp puede intentar representar la respuesta HTML, pero no incluirá CSS, JavaScript o ningún activo estático. Esta característica solo tiene la intención de darle una idea rápida de la estructura de la página devuelta. Haga clic en "Avance" nuevamente enviará la respuesta a Firefox.

Tráfico proxy

Cambiar la intercepción de la intercepción. Para la próxima parte, simplemente monitoree el tráfico a medida que se produzca el proxy. Explore su sitio de WordPress ficticio. Si lo necesita, encuentre un contenido sin sentido para llenar el sitio, para que pueda ver cómo parece ver el flujo de tráfico más realista a través de Burp Suite.

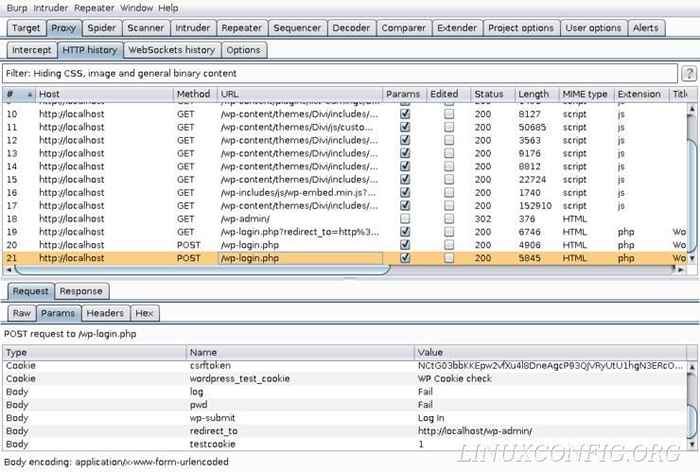

Todo el tráfico que pasa por el poder de Burp Suite se puede encontrar en la pestaña "Historial HTTP" en "Proxy."Por defecto, las solicitudes se enumeran en orden ascendente. Puede cambiar esto para ver el último tráfico en la parte superior haciendo clic en el # En la parte superior de la columna de ID de solicitud en el extremo izquierdo de la tabla.

Asegúrese de pasar un tiempo haciendo clic en su sitio de WordPress y vea Burp Suite como lo hace. Verá la lista de su historial HTTP rellenándose rápidamente. Lo que puede ser una sorpresa es la cantidad de solicitudes que se recopilan. Su navegador generalmente hará más de una solicitud por clic. Estas solicitudes pueden ser para activos en la página, o pueden venir como parte de redireccionamientos. Dependiendo de los temas o fuentes que haya instalado, incluso puede ver las solicitudes que salen a otros dominios. En un escenario del mundo real, esto será extremadamente común, ya que la mayoría de los sitios web utilizan activos y redes de entrega de contenido alojados independientemente.

Mirando una solicitud

Elija una solicitud para echar un vistazo. Es mejor si puedes encontrar uno con un tipo de mime de HTML. Esto significa que fue una solicitud para una de las páginas del sitio web y contiene un HTML para que usted lo eche a cabo.

Cuando seleccione uno por primera vez, se le mostrará la solicitud en su formulario sin procesar. La solicitud RAW mantendrá toda la información enviada desde Firefox al servidor. Esto es como la solicitud que interceptó. Esta vez, lo estás mirando después del hecho en lugar de en tránsito.

Definitivamente puede usar la solicitud sin procesar para extraer información clave, si se siente más cómodo con ella, pero las pestañas de parámetros y encabezados resultarán mucho más fáciles de leer en la mayoría de los casos. Echa un vistazo a los parámetros. Esto contendrá cualquier información variable que el navegador necesita pasar al navegador. En el caso de muchas páginas HTML básicas, probablemente solo contendrá cookies. Cuando decida enviar un formulario, la información contenida en el formulario aparecerá aquí.

Los encabezados contienen información sobre la solicitud en sí, su objetivo y su navegador. Los encabezados especificarán si la solicitud fue una solicitud de Get o Post. También le dirán con qué servidor o sitio web se está contactando. La solicitud incluirá la información del navegador para que el servidor use y con qué idioma debe responder. Hay algo de superposición, y verá información de cookies aquí también. También puede ser útil ver qué información o tipos de archivos aceptará el navegador del servidor. Esos se enumeran en "Aceptar."

Mirando la respuesta

Haga clic en la pestaña "Respuesta". Todo esto es muy similar a la solicitud en términos de qué tipo de información está disponible. Al igual que la solicitud, la respuesta sin procesar se carga con información en un formato bastante desorganizado. Puedes usarlo, pero es mejor desglosarlo con las otras pestañas.

En lugar de encontrar información del navegador en los encabezados, en su lugar encontrará información del servidor. Los encabezados generalmente le dijeron qué tipo de respuesta HTTP se recibió del servidor. También encontrará información sobre qué tipo de servidor web se está ejecutando y qué lenguaje de backend está alimentando la página. En este caso, es PHP.

La pestaña HTML contendrá el HTML sin procesar que el servidor envió el navegador para representar la página. Puede o no encontrar algo interesante aquí, dependiendo de lo que esté buscando. Esto no es muy diferente a ver la fuente de una página desde su navegador.

Pensamientos de cierre

Está bien. Ha instalado y configurado Burp Suite. Has indicado las solicitudes de Firefox a través de él y las ha interceptado. También ha permitido que BURP Suite recopile múltiples solicitudes y las evalúe para obtener información útil.

En la siguiente guía, pondrá esto en uso para recopilar información para un ataque de fuerza bruta en la página de inicio de sesión de WordPress.

Tutoriales de Linux relacionados:

- Cómo arrancar dual Kali Linux y Windows 10

- Lista de las mejores herramientas de Kali Linux para pruebas de penetración y ..

- Cosas para instalar en Ubuntu 20.04

- Cosas que hacer después de instalar Ubuntu 20.04 fossa focal Linux

- Cómo instalar Kali Linux en VMware

- Una introducción a la automatización, herramientas y técnicas de Linux

- Configuración del servidor Kali HTTP

- Cómo tomar una captura de pantalla en Kali Linux

- Cómo buscar herramientas de piratería adicionales en Kali

- Cómo trabajar con la API REST de WooCommerce con Python

- « Creación de listas de palabras con Crunch en Kali Linux

- Aprender Burp Suite en Kali Linux Parte 3 »