Serie RHCSA usando ACLS (listas de control de acceso) y acciones de montaje de Samba / NFS - Parte 7

- 2132

- 658

- Eduardo Tapia

En el último artículo (Serie RHCSA Parte 6) comenzamos a explicar cómo configurar y configurar el almacenamiento del sistema local utilizando separado y SSM.

Serie RHCSA :: Configurar las ACL y el montaje de acciones NFS / Samba - Parte 7

Serie RHCSA :: Configurar las ACL y el montaje de acciones NFS / Samba - Parte 7 También discutimos cómo crear y montar volúmenes cifrados con una contraseña durante el arranque del sistema. Además, le advertimos que evite realizar operaciones críticas de gestión de almacenamiento en sistemas de archivos montados. Con eso en mente, ahora revisaremos los formatos del sistema de archivos más utilizados en Red Hat Enterprise Linux 7 y luego proceda a cubrir los temas de montaje, uso y desmontoso Tanto manual como automáticamente los sistemas de archivos (CIFS y NFS), junto con la implementación de listas de control de acceso para su sistema.

Requisitos previos

Antes de continuar, asegúrese de tener un Samba servidor y un NFS servidor disponible (tenga en cuenta que NFSV2 ya no es compatible en Rhel 7).

Durante esta guía usaremos una máquina con IP 192.168.0.10 con ambos servicios ejecutándose en él como servidor y un Rhel 7 casilla como cliente con dirección IP 192.168.0.18. Más adelante en el artículo le diremos qué paquetes necesita instalar en el cliente.

Formatos del sistema de archivos en RHEL 7

Empezando con Rhel 7, XFS se ha introducido como el sistema de archivos predeterminado para todas las arquitecturas debido a su alto rendimiento y escalabilidad. Actualmente admite un tamaño máximo del sistema de archivos de 500 TB Según las últimas pruebas realizadas por Red Hat y sus socios para el hardware convencional.

También, XFS habilitan user_xattr (atributos de usuario extendidos) y LCA (Listas de control de acceso POSIX) Como opciones de montaje predeterminadas, a diferencia de Ext3 o Ext4 (ext2 se considera desaprobado a partir de RHEL 7), lo que significa que no necesita especificar esas opciones explícitamente en la línea de comandos o en /etc/fstab Al montar un sistema de archivos XFS (si desea deshabilitar tales opciones en este último caso, debe usar explícitamente NO_ACL y no_user_xattr).

Tenga en cuenta que los atributos de usuario extendidos se pueden asignar a archivos y directorios para almacenar información adicional arbitraria, como el tipo de MIME, el conjunto de caracteres o la codificación de un archivo, mientras que los permisos de acceso para los atributos del usuario se definen mediante los bits de permiso del archivo regular.

Listas de control de acceso

Como cada administrador del sistema, ya sea principiante o experto, está bien familiarizado con los permisos de acceso regulares en archivos y directorios, que especifican ciertos privilegios (leer, escribir, y ejecutar) para el propietario, el grupo y "el mundo" (todos los demás). Sin embargo, no dude en consultar la Parte 3 de la serie RHCSA si necesita actualizar un poco su memoria.

Sin embargo, desde el estándar ugo/rwx set no permite configurar diferentes permisos para diferentes usuarios, ACLS se introdujeron para definir derechos de acceso más detallados para archivos y directorios que los especificados por permisos regulares.

De hecho, Definido por ACL Los permisos son un superconjunto de los permisos especificados por los bits de permiso del archivo. Veamos cómo se aplica todo esto en el mundo real.

1. Hay dos tipos de ACLS: Access ACLS, que se puede aplicar a un archivo específico o un directorio), y ACLS predeterminado, que solo se puede aplicar a un directorio. Si los archivos contenidos allí no tienen un conjunto de ACL, heredan el ACL predeterminado de su directorio principal.

2. Para comenzar, las ACL se pueden configurar por usuario, por grupo o por un usuario que no esté en el grupo de propiedad de un archivo.

3. ACLS se establecen (y se eliminan) usando setFacl, con cualquiera -metro o -X opciones, respectivamente.

Por ejemplo, creemos un grupo llamado tecmenta y agregar usuarios Johndoe y davenull lo:

# GroupAdd TecMint # UserAdd Johndoe # UserAdd Davenull # usermod -a -g tecmint Johndoe # usermod -a -g tecmint davenull

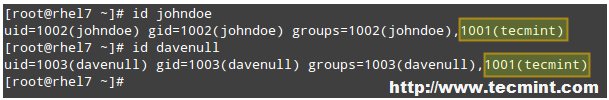

Y verifiquemos que ambos usuarios pertenecen a suplementarios grupos tecmenta:

# id Johndoe # id davenull

Verificar a los usuarios

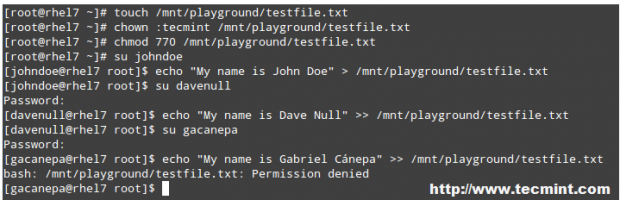

Verificar a los usuarios Ahora creemos un directorio llamado Playground dentro /MNT, y un archivo llamado archivo de prueba.TXT adentro. Estableceremos el propietario del grupo para tecmenta y cambiar su valor predeterminado ugo/rwx permisos para 770 (Leer, escribir y ejecutar permisos otorgados tanto al propietario como al propietario del grupo del archivo):

# mkdir/mnt/parque.txt # chmod 770/mnt/parqueatario/testfile.TXT

Luego cambie de usuario a Johndoe y davenull, En ese orden, y escriba en el archivo:

echo "Mi nombre es John Doe">/Mnt/Playground/TestFile.txt echo "Mi nombre es Dave Null" >>/mnt/Playground/TestFile.TXT

Hasta ahora, todo bien. Ahora tengamos usuario gacanepa escribir en el archivo y la operación de escritura fallará, lo que era de esperar.

Pero, ¿qué pasa si realmente necesitamos usuario? gacanepa (quien no es miembro del grupo tecmenta) tener permisos de escritura en /Mnt/Playground/TestFile.TXT? Lo primero que puede llegar a tener en cuenta es agregar esa cuenta de usuario al grupo tecmenta. Pero eso le dará permisos de escritura en TODO Los archivos fueron el bit de escritura para el grupo, y no queremos eso. Solo queremos que pueda escribir para /Mnt/Playground/TestFile.TXT.

# touch/mnt/playground/testfile.txt # chown: tecmint/mnt/playground/testfile.txt # chmod 777/mnt/parqueatario/testfile.txt # su Johndoe $ echo "Mi nombre es John Doe">/Mnt/Playground/TestFile.txt $ su Davenull $ echo "Mi nombre es Dave Null" >>/mnt/Playground/TestFile.txt $ su gacanepa $ echo "Mi nombre es Gabriel Canepa" >>/Mnt/Playground/Testfile.TXT

Administrar permisos de usuario

Administrar permisos de usuario Vamos al usuario gacanepa Leer y escribir acceso a /Mnt/Playground/TestFile.TXT.

Ejecutar como root,

# setfacl -r -m u: gacanepa: rwx /mnt /parque

y habrás agregado con éxito un LCA Eso permite gacanepa para escribir en el archivo de prueba. Luego cambie al usuario gacanepa e intente volver a escribir en el archivo:

$ echo "Mi nombre es Gabriel Canepa" >>/mnt/Playground/Testfile.TXT

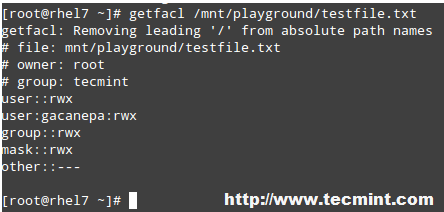

Para ver el ACLS Para un archivo o directorio específico, use getFacl:

# getFacl/mnt/playground/testfile.TXT

Verifique las ACL de los archivos

Verifique las ACL de los archivos Para establecer un ACL predeterminado a un directorio (que su contenido heredará a menos que se sobrescriba lo contrario), agregue d: antes de la regla y especifique un directorio en lugar de un nombre de archivo:

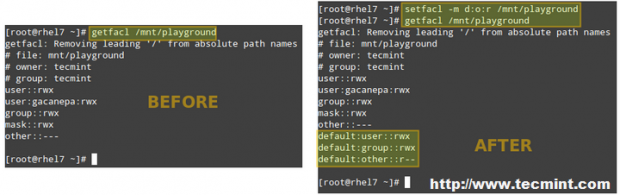

# setfacl -m d: o: r /mnt /parque

El ACL anterior permitirá a los usuarios que no están en el grupo de propietarios tener acceso de lectura al contenido futuro del /Mnt/Playground directorio. Tenga en cuenta la diferencia en la salida de getFacl /mnt /parque antes y después del cambio:

Establecer ACL predeterminado en Linux

Establecer ACL predeterminado en Linux El Capítulo 20 en la Guía Oficial de Administración de Almacenamiento RHEL 7 proporciona más ejemplos de ACL, y le recomiendo que lo eche un vistazo y lo tenga a mano como referencia.

Páginas: 1 2- « 12 Uso útil de la línea de comandos de PHP Todo el usuario de Linux debe saber

- Atom un editor de código fuente hackable y código fuente para Linux »