Escanear ubuntu 18.04 para virus con clamav

- 1633

- 77

- Sra. María Teresa Rentería

Objetivo

Instale clamav en Ubuntu y escanee en busca de virus.

Distribuciones

Ubuntu 18.04

Requisitos

Una instalación en funcionamiento de Ubuntu 18.04 con privilegios de raíz

Dificultad

Fácil

Convenciones

- # - requiere que los comandos de Linux dados se ejecuten con privilegios raíz directamente como un usuario raíz o mediante el uso de

sudodominio - ps - Dados los comandos de Linux para ser ejecutados como un usuario regular no privilegiado

Introducción

Los virus en Linux no son tan comunes, pero ellos hacer aún existe. Por lo tanto, es una buena idea configurar un antivirus en su escritorio de Linux y realizar un escaneo de vez en cuando de vez en cuando. También es una buena idea escanear cualquier archivo nuevo que traiga a su computadora para asegurarse de que estén seguros.

En Linux, no hay la misma riqueza de opciones antivirus que en otros sistemas operativos. Eso es principalmente porque no hay necesidad. Eso está bien, aunque. Clamav hace el trabajo muy bien.

También vale la pena señalar que Clamav no se comporta como un antivirus de Windows. No acapara ram ni se ejecuta en segundo plano todo el tiempo. Tampoco tiene todas las campanas y silbatos adicionales. Pasan los virus, y eso es todo.

Instalar clamav

Clamav está disponible en los repositorios de Ubuntu, puede instalarlo con apt.

$ sudo apt instalación clamav

Actualizar la base de datos de amenazas

La primera vez que usa clamav, debe actualizar su base de datos de virus. La actualización de la base de datos se ejecuta como un servicio en segundo plano de forma predeterminada, por lo que no tendrá que hacer esto nuevamente. Solo deja el servicio en funcionamiento.

Para actualizar manualmente la base de datos, necesitará detener el servicio temporalmente. Entonces, haz eso.

$ sudo systemctl stop clamav-freshlamm

A continuación, ejecuta el FreshClam utilidad para actualizar las definiciones de virus.

$ sudo FreshClam

Tomará unos minutos completar. Cuando esté listo, reinicie el servicio.

$ sudo systemctl iniciar clamav-freshlamm

Escaneo de línea de comandos

Este es Linux, por lo que siempre hay una opción de línea de comando. Realmente no hay una gran ventaja de ninguna manera con clamav. La línea de comandos de Linux y la GUI le dan sobre las mismas opciones.

Sin embargo, la línea de comando proporciona una ruta más directa, y Clamav es scriptable. Puede incluirlo absolutamente en un trabajo cron.

Opción

Clamav tiene muchas opciones que puedes lanzar en tu escaneo, y puedes verlas todas con --ayuda, Pero solo hay unos pocos que realmente necesitas ejecutar tu escaneo.

Primero el -i y -riñonal banderas. -i le dice a clamav que solo muestre archivos infectados. Esto no afecta el informe de resultados al final, pero minimiza la cantidad de basura que se escupe en su terminal durante el escaneo. El -riñonal La bandera hace que el escaneo sea recursivo. La mayoría de las veces, escaneará una carpeta. Escanear su contenido es obviamente importante.

Los siguientes dos controles que necesita establece límites en el tamaño de escaneo. El --max-scansize = La bandera establece la cantidad máxima de datos que desea que clamav se arrastre. El max es 4000m Tenga en cuenta que estos son los datos reales que se leen, no el tamaño de los archivos.

El tamaño del archivo es la siguiente bandera. --Max-Filesize = Establece el tamaño máximo de los archivos que desea que clamav escanee. Esto es para archivos individuales. De nuevo, el límite es 4000m.

Ejecutar el escaneo

Ahora estás listo para armar todo y realizar tu escaneo. Di que quieres escanear tu Descargas Directorio, puede ejecutar esto:

$ clamscan -i -r --max -scansize = 4000m --max -filesize = 4000m ~/descargas

Eso es todo al respecto. Puede parecer que no está haciendo nada porque el -i La bandera suprimió todo menos archivos infectados, pero eventualmente imprimirá los resultados en su terminal.

Exploración gráfica

Si prefiere trabajar con una herramienta gráfica, Clamav tiene una gran interfaz gráfica en forma de clamtk. Es una simple GUI GTK, pero absolutamente hace el trabajo.

Instalar clamtk

Ubuntu tiene clamtk disponible en sus repositorios. Instalarlo.

$ sudo apt install clamtk

Establecer las opciones

Ubuntu bionic clamtk

Ubuntu bionic clamtk Abrir clamtk. Como puede ver, la interfaz es lo suficientemente simple como para usar. Antes de que pueda comenzar con su escaneo, probablemente desee establecer algunas opciones. Haga clic en el icono "Configuración" en el encabezado de "Configuración".

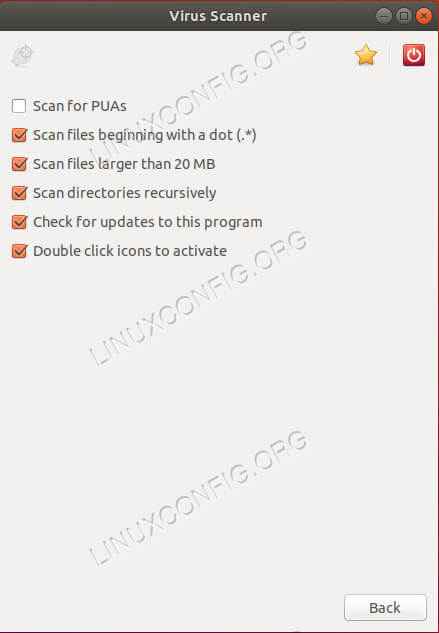

Configuración de Clamtk de Ubuntu Bionic

Configuración de Clamtk de Ubuntu Bionic Una nueva ventana se abrirá con una lista de opciones con casillas de verificación asociadas. Marque las casillas para escanear recursivamente, escanear archivos ocultos y escanear archivos de más de 20 MB. Presione el botón "Back" para volver al menú principal.

Ejecutar el escaneo

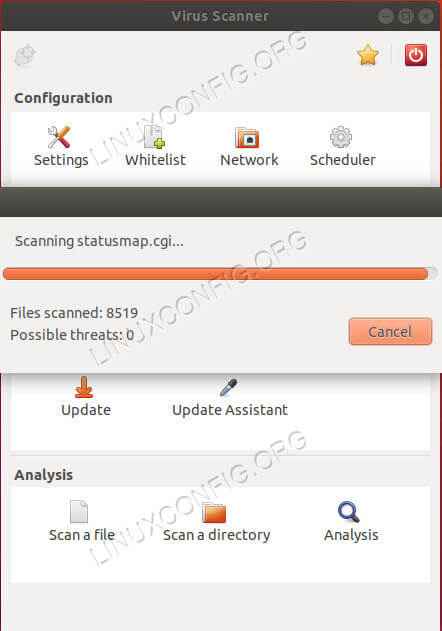

Ahora puedes ejecutar tu escaneo. En la parte inferior de la ventana, haga clic en el icono para escanear un directorio. Seleccione su directorio y el escaneo comenzará inmediatamente.

Escaneo de clamtk ubuntu biónico

Escaneo de clamtk ubuntu biónico Clamtk te ofrece una buena barra de progreso para ilustrar el progreso del escaneo. Cuando se termine el escaneo, le dará un desglose de los resultados de su escaneo, incluidos los archivos infectados. Si tiene alguna amenaza, también proporciona una interfaz con opciones sobre cómo manejarlas.

Pensamientos de cierre

Clamav proporciona una excelente solución para escaneos de virus en Linux. Le permite escanear su sistema de varias maneras y controlar los escaneos. No olvide que clamav también puede escanear archivos desde sus particiones de Windows.

Tutoriales de Linux relacionados:

- Cosas para instalar en Ubuntu 20.04

- Cosas que hacer después de instalar Ubuntu 20.04 fossa focal Linux

- ¿Puede Linux obtener virus?? Explorando la vulnerabilidad de Linux ..

- Cosas para instalar en Ubuntu 22.04

- Cosas que hacer después de instalar Ubuntu 22.04 Jellyfish de Jammy ..

- Ubuntu 20.04 Guía

- Ubuntu 20.04 trucos y cosas que quizás no sepas

- Ubuntu 22.04 Guía

- Mint 20: Mejor que Ubuntu y Microsoft Windows?

- Una introducción a la automatización, herramientas y técnicas de Linux

- « Descubra los ssids de wifi ocultos con Aircrack-ng

- Cómo usar argparse para analizar los parámetros de scripts de python »