7 características y herramientas de seguridad de Linux útiles para principiantes

- 4417

- 1042

- Sr. Eduardo Menchaca

El uso principal de las computadoras en cualquier forma, ya sea un teléfono móvil, una computadora personal o una estación de trabajo, o un servidor que ofrece servicios en Internet, es para el almacenamiento y la manipulación de datos y la generación de información para apoyar nuestra vida diaria. Paramount en nuestro uso o interacción con las computadoras es la privacidad y los datos o la seguridad de la información si estas entidades están en reposo (en almacenamiento) o en tránsito.

Incluso como un principiante o un usuario intermedio de Linux, le servirá derecho a usar siempre su computadora portátil, estación de trabajo o VPS en la nube con seguridad en mente. Hemos preparado una lista de características de seguridad y herramientas de seguridad para que comience con la comprensión y la práctica de la seguridad en cualquier sistema operativo Linux.

Comenzamos con permisos de archivo.

1. Permisos de archivo de Linux

En sistemas operativos similares a unix, como Linux Systems, todo es un archivo. Entonces, los permisos de archivo son la base de seguridad en el sistema de archivos de Linux.

Para cada archivo en un sistema Linux, se asignan permisos a estas tres clases de permisos: el propietario del archivo, el propietario del grupo y otros. Y hay tres permisos básicos: leer, escribir, y ejecutar. Cada clase de permiso puede tener todos o ninguno de los permisos en un archivo.

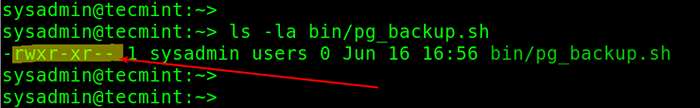

Para enumerar los permisos de un archivo, puede usar el comando LS con el -la banderas de la siguiente manera.

$ ls -la bin/pg_backup.mierda

Lista de permiso del archivo en Linux

Lista de permiso del archivo en Linux Para obtener más información sobre los permisos de archivo, consulte estas guías:

- Cómo administrar usuarios y grupos, permisos y atributos de archivos en Linux

- Cómo copiar permisos de archivo y propiedad a otro archivo en Linux

- Aprenda comandos básicos de administración de archivos en Linux

2. Comando sudo

El comando sudo es un comando crucial en los sistemas Linux. Le permite ejecutar otros comandos con los privilegios de otro usuario, normalmente como un usuario que tiene un mayor nivel de autorización en el sistema. Por ejemplo, el usuario de Super System o Root User. El usuario invocando sudo generalmente se le solicita que ingrese su contraseña para completar el proceso.

La mayoría de las distribuciones de Linux vienen con el sudo Comando instalado y, por lo general, el usuario administrativo predeterminado creado durante la instalación del sistema está configurado para invocar sudo. En algunas distribuciones, puede configurar manualmente una cuenta de usuario para invocar el sudo dominio.

Permite a un usuario realizar tareas como instalar o eliminar paquetes, crear otras cuentas de usuario, acceder a archivos y directorios propiedad del usuario root, y mucho más. Pero todo depende de lo que un administrador del sistema haya configurado una cuenta de usuario de sudo para realizar en un sistema Linux.

Para más información sobre el sudo Comando, mira estas guías:

- Cómo ejecutar el comando sudo sin ingresar una contraseña en Linux

- 10 configuraciones útiles de sudoers para configurar sudo en Linux

- La diferencia entre SU y sudo en Linux

- Cómo crear un nuevo usuario de sudo en Ubuntu

En última instancia, puede leer su página Man ejecutando el siguiente comando:

$ hombre sudo

3. SU comando

El propósito principal del SU El comando es permitir que un usuario privilegiado cambie a la cuenta de otro usuario. Idealmente, permitirá que una cuenta de usuario ejecute comandos con un usuario sustituto e ID de grupo, proporcionando la contraseña del usuario sustituto. En la mayoría de los casos, se puede invocar con el comando sudo para cambiar a la cuenta de usuario root para ejecutar algunas tareas administrativas.

Para comprender mejor este comando, lea su página del hombre:

$ hombre su

4. Herramientas de copia de seguridad y recuperación de datos en Linux

La copia de seguridad de los datos es una forma tradicional de garantizar la seguridad de los datos. Por lo tanto, el uso de herramientas de copia de seguridad no es dea decir. Para evitar la pérdida de datos cuando pierde una computadora o se produce un desastre, siempre debe mantener una copia de seguridad de sus datos críticos, ya sea a nivel local o preferiblemente en la nube. Las herramientas de respaldo van de la mano con las herramientas de recuperación de datos.

Hay tantas herramientas de copia de seguridad de datos que puede aprovechar en Linux Distros. La mayoría de las distribuciones, si no todas, vienen de forma predeterminada con herramientas de copia de seguridad y recuperación. Simplemente busque una herramienta de copia de seguridad a través del menú del sistema y aprenda cómo usarla.

Aquí hay algunas herramientas de copia de seguridad de Linux útiles con las que puede comenzar:

- Las 5 mejores herramientas de respaldo gráficas para Ubuntu y Linux Mint

- FWBackUps: un programa de copia de seguridad rico en funciones para Linux

- MintBackup: una herramienta simple de copia de seguridad y restauración para Linux Mint

- RDIFF -Backup: una herramienta de copia de seguridad incremental remota para Linux

- Tomb: una herramienta de cifrado de archivo y copia de seguridad personal para Linux

- Tar y restauración del sistema: un script de respaldo versátil para Linux

- Cómo crear copias de seguridad de un ancho de banda con duplicidad en Linux

- RSNAPSHOT: una herramienta de copia de seguridad local/remota para Linux

- Cómo sincronizar dos servidores web de Apache/sitios web utilizando RSYNC

- Cómo hacer autos de copia de seguridad de archivos a medios USB cuando se conectan

5. Clamav

Otra herramienta de seguridad clave para los sistemas Linux es Clamav, que es un motor antivirus multiplataforma de código abierto para detectar troyanos, virus, malware y otras amenazas maliciosas en los archivos. Se ejecuta en sistemas Linux, Windows y Mac OS X, así como en otros sistemas similares a unix.

Hay muchos otros software antivirus que puede usar en sistemas Linux, leer más en este artículo: 8 mejores programas antivirus gratuitos para Linux.

6. Abierro

A medida que avanza en su viaje de Linux, alcanzará un punto cuando tenga que comenzar a interactuar con sistemas remotos de Linux, por ejemplo, un VPS en la nube. El medio más seguro y altamente recomendado para lograr esto es a través de Ssh (corto para Cubierta segura).

Abierro es un programa de servidor cliente ampliamente utilizado para acceso remoto. Un cliente (conocido como ssh) se ejecuta en sus máquinas locales y establece un túnel de comunicación seguro con el servidor (conocido como SSHD o demonio ssh) que se ejecuta como un servicio (o continuamente) en la computadora remota, escuchando las solicitudes de acceso.

Admite varios métodos de autenticación, incluidas las contraseñas (no recomendadas) y la autenticación de clave pública (muy recomendable).

Las siguientes son algunas guías útiles sobre SSH:

- Cómo asegurar y endurecer el servidor OpenSsh

- Cómo configurar el inicio de sesión sin contraseña SSH en Linux

- Cómo configurar el inicio de sesión sin contraseña SSH en Debian

- Cómo configurar el inicio de sesión sin contraseña SSH en RHEL 9

- Cómo configurar el inicio de sesión sin contraseña SSH OpenSUSE

- Configuración de inicio de sesión SSH sin contraseña para múltiples servidores remotos usando script

Hay varias otras herramientas de acceso remoto sobre las que aprenderá, puede comenzar aquí: 11 mejores herramientas para acceder a un escritorio de Linux remoto.

7. Herramientas de cifrado/descifrado de datos

El cifrado es un principio de seguridad de datos moderno. Le permite ocultar datos o información de tal manera que parece aleatorio (y sin sentido) y solo puede ser accedido solo por partes autorizadas. Implica el uso de algoritmos de criptografía para cifrar datos y claves secretas para descifrarlo.

Puede cifrar datos en reposo (cuándo se almacena en el disco) o en tránsito (por ejemplo, entre el navegador de un usuario y un servidor que contiene archivos de un sitio web en Internet).

Hay varias herramientas de cifrado en los sistemas operativos de Linux para usar especialmente para el cifrado de disco. Una gran mayoría de las herramientas de respaldo modernas también ofrecen capacidades de cifrado de datos para seguridad adicional.

Verificar:

- Top 5 herramientas de software para Linux con cifrado de datos

- Duplicidad: cree copias de seguridad incrementales cifradas en Linux

- Cómo cifrar el disco completo al instalar Ubuntu

8. Mantener su sistema Linux actualizado

Además, no una característica o una herramienta, sino una mejor práctica. Mantenga siempre cualquier software instalado en su computadora actualizado, desde el sistema operativo. Las últimas actualizaciones de software generalmente se envían con algunas correcciones para errores que podrían exponer su máquina Linux a la amenaza de los cibercriminales. Puede mitigar los riesgos de seguridad relacionados con el software instalando siempre las últimas actualizaciones disponibles.

Eso es todo! Tómese su tiempo y explore estas características y herramientas en profundidad, puede contactarnos con respecto a este tema a través del formulario de comentarios a continuación. Si es un experto en Linux, agregue su voz y háganos saber lo que piensa de esta publicación, todo en los comentarios.

- « Cómo configurar VPN con sede en IPSEC con Strongswan en Debian y Ubuntu

- Cómo instalar Fedora 36 XFCE Desktop Edition »