Cómo auditar el rendimiento de la red, la seguridad y la solución de problemas en Linux - Parte 12

- 4376

- 748

- Sr. Eduardo Menchaca

Un análisis sólido de una red de computadoras comienza entendiendo cuáles son las herramientas disponibles para realizar la tarea, cómo elegir la (s) adecuada para cada paso del camino, y por último, pero no menos importante, por dónde comenzar.

Esta es la última parte del LFCE (Ingeniero certificado de la Fundación Linux) Serie, aquí revisaremos algunas herramientas bien conocidas para examinar el rendimiento y aumentar la seguridad de una red, y qué hacer cuando las cosas no van como se esperaba como se esperaba.

Ingeniero certificado de la Fundación Linux - Parte 12

Ingeniero certificado de la Fundación Linux - Parte 12 Presentación del programa de certificación de la Fundación Linux

Tenga en cuenta que esta lista no pretende ser integral, así que siéntase libre de comentar en esta publicación usando el formulario en la parte inferior si desea agregar otra utilidad útil que podríamos faltar.

Que servicios se están ejecutando y por qué?

Una de las primeras cosas que un administrador del sistema necesita saber sobre cada sistema es qué servicios se están ejecutando y por qué. Con esa información en la mano, es una sabia decisión deshabilitar a todos aquellos que no son estrictamente necesarios y evitan que alojen demasiados servidores en la misma máquina física.

Por ejemplo, debe deshabilitar su Ftp servidor si su red no requiere uno (hay métodos más seguros para compartir archivos a través de una red, por cierto). Además, debe evitar tener un servidor web y un servidor de base de datos en el mismo sistema. Si un componente se compromete, el resto corre el riesgo de comprometerse también.

Investigar las conexiones de socket con SS

ss se utiliza para volcar las estadísticas de socket y muestra información similar a NetStat, aunque puede mostrar más información de TCP y Estado que otras herramientas. Además, se enumera en hombre netstat como reemplazo para NetStat, que es obsoleto.

Sin embargo, en este artículo nos centraremos solo en la información relacionada con la seguridad de la red.

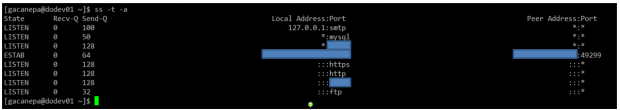

Ejemplo 1: Mostrar todos los puertos TCP (enchufes) que están abiertos en nuestro servidor

Todos los servicios que se ejecutan en sus puertos predeterminados (yo.mi. http en 80, mysql en 3306) están indicados por sus respectivos nombres. Otros (oscurecidos aquí por razones de privacidad) se muestran en su forma numérica.

# ss -t -a

Verifique todos los puertos TCP abiertos

Verifique todos los puertos TCP abiertos La primera columna muestra el TCP Estado, mientras que la segunda y tercera columna muestran la cantidad de datos que actualmente están en cola para la recepción y la transmisión. Las columnas cuarta y quinta muestran los enchufes de origen y destino de cada conexión.

En una nota al margen, es posible que desee verificar RFC 793 para actualizar su memoria sobre posibles estados de TCP porque también necesita verificar el número y el estado de las conexiones TCP abiertas para tomar conciencia de (d) ataques de DOS.

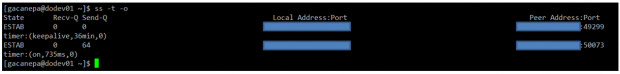

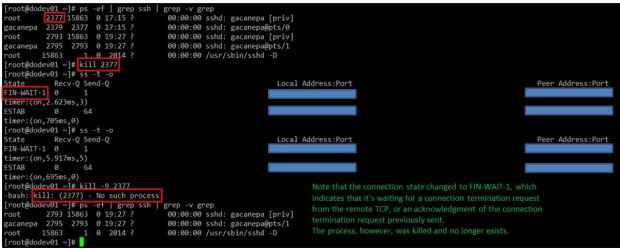

Ejemplo 2: Mostrar todas las conexiones TCP activas con sus temporizadores

# ss -t -o

Verifique todas las conexiones activas

Verifique todas las conexiones activas En la salida anterior, puede ver que hay 2 conexiones SSH establecidas. Si nota el valor del segundo campo de Temporizador:, notará un valor de 36 minutos en la primera conexión. Esa es la cantidad de tiempo hasta que se envíe la próxima sonda Keepalive.

Dado que es una conexión que se mantiene viva, puede asumir con seguridad que es una conexión inactiva y, por lo tanto, puede matar el proceso después de descubrir su Pid.

Mata el proceso activo

Mata el proceso activo En cuanto a la segunda conexión, puede ver que actualmente se está utilizando (como lo indica).

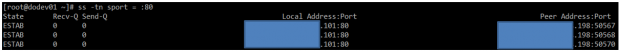

Ejemplo 3: Conexiones de filtrado por socket

Supongamos que desea filtrar las conexiones TCP por socket. Desde el punto de vista del servidor, debe verificar si hay conexiones donde el puerto fuente es 80.

# ss -tn sport =: 80

Resultando en…

Conexiones de filtro por socket

Conexiones de filtro por socket Protección contra escaneo de puertos con NMAP

El escaneo de puertos es una técnica común utilizada por las galletas para identificar hosts activos y puertos abiertos en una red. Una vez que se descubre una vulnerabilidad, se explota para obtener acceso al sistema.

Un sysadmin sabio necesita verificar cómo sus sistemas son vistos por extraños y asegurarse de que no quede nada al azar al auditarlos con frecuencia. Eso es llamado "escaneo de puertos defensivos".

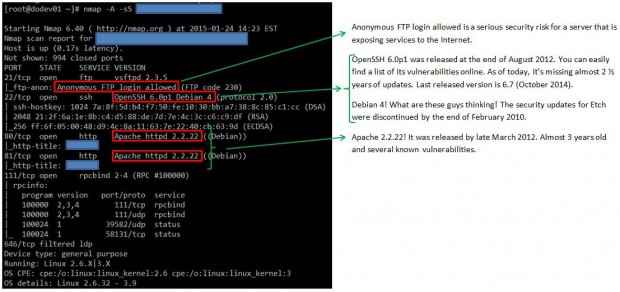

Ejemplo 4: Mostrar información sobre puertos abiertos

Puede usar el siguiente comando para escanear qué puertos están abiertos en su sistema o en un host remoto:

# nmap -a -ss [dirección IP o nombre de host]

El comando anterior escaneará el host para Sistema operativo y versión detección, información portuaria y traceroute (-A). Finalmente, -ss envía un TCP SYN Escanear, evitando que NMAP complete el apretón de manos TCP de 3 vías y, por lo tanto, generalmente no se deja registros en la máquina de destino.

Antes de continuar con el siguiente ejemplo, tenga en cuenta que el escaneo de puertos no es una actividad ilegal. Lo que es ilegal es usar los resultados para un propósito malicioso.

Por ejemplo, la salida del comando anterior se ejecuta contra el servidor principal de una universidad local devuelve lo siguiente (solo se muestra la parte del resultado por brevedad):

Verifique los puertos abiertos

Verifique los puertos abiertos Como puede ver, descubrimos varias anomalías que deberíamos hacer bien en informar a los administradores del sistema en esta universidad local.

Esta operación específica de escaneo de puertos proporciona toda la información que también se puede obtener por otros comandos, como:

Ejemplo 5: Mostrar información sobre un puerto específico en un sistema local o remoto

# nmap -p [puerto] [nombre de host o dirección]

Ejemplo 6: Mostrar Traceroute y encontrar la versión de los servicios y el tipo de sistema operativo, nombre de host

# nmap -a [nombre de host o dirección]

Ejemplo 7: Escaneo de varios puertos o hosts simultáneamente

También puede escanear varios puertos (rango) o subredes, de la siguiente manera:

# NMAP -P 21,22,80 192.168.0.24/04

Nota: Que el comando anterior escanea los puertos 21, 22 y 80 en todos los hosts en ese segmento de red.

Puedes verificar el página del hombre Para obtener más detalles sobre cómo realizar otros tipos de escaneo de puertos. NMAP es de hecho una utilidad de mapeador de red muy potente y versátil, y debe estar muy bien familiarizado para defender los sistemas por los que usted es responsable contra los ataques originados después de un escaneo de puertos malicioso por parte de los extraños.

Páginas: 1 2- « Copia de seguridad de CloudBerry para la revisión e instalación de Linux

- Únase a un Ubuntu DC adicional a Samba4 AD DC para la replicación de conmutación por error - Parte 5 »