Cómo configurar el cliente LDAP para conectar la autenticación externa

- 3078

- 274

- Alejandro Duran

Ldap (corto para Protocolo de acceso de directorio liviano) es un conjunto de protocolos estándar de la industria y ampliamente utilizado para acceder a los servicios de directorio.

Un servicio de directorio en términos simples es una base de datos centralizada basada en la red optimizada para el acceso a la lectura. Almacena y proporciona acceso a información que debe compartirse entre aplicaciones o está altamente distribuida.

Los servicios de directorio juegan un papel importante en el desarrollo de aplicaciones de Intranet e Internet al ayudarlo a compartir información sobre usuarios, sistemas, redes, aplicaciones y servicios en toda la red.

Un caso de uso típico para Ldap es ofrecer un almacenamiento centralizado de nombres de usuario y contraseñas. Esto permite que varias aplicaciones (o servicios) se conecten al servidor LDAP para validar a los usuarios.

Después de configurar un trabajo Ldap servidor, deberá instalar bibliotecas en el cliente para conectarse a él. En este artículo, mostraremos cómo configurar un cliente LDAP para conectarse a una fuente de autenticación externa.

Espero que ya tenga un entorno de servidor LDAP en funcionamiento, si no configura el servidor LDAP para la autenticación basada en LDAP.

Cómo instalar y configurar el cliente LDAP en Ubuntu y Centos

En los sistemas del cliente, deberá instalar algunos paquetes necesarios para que el mecanismo de autenticación funcione correctamente con un servidor LDAP.

Configurar el cliente LDAP en Ubuntu 16.04 y 18.04

Primero inicie instalando los paquetes necesarios ejecutando el siguiente comando.

$ sudo apt actualización && sudo apt install libnss-ldap libpam-ldap ldap-utils nscd

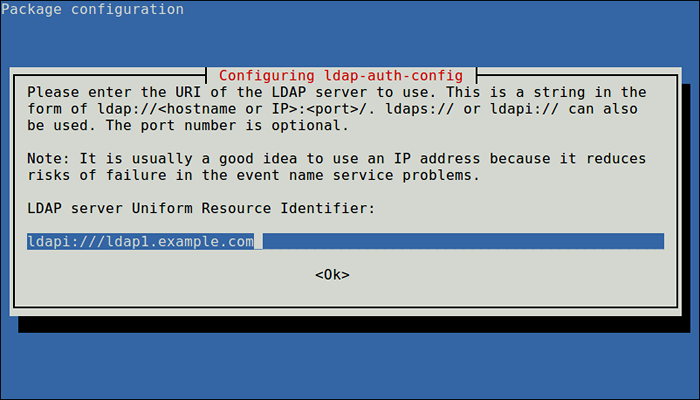

Durante la instalación, se le solicitará detalles de su Ldap servidor (proporcione los valores de acuerdo con su entorno). Tenga en cuenta que el LDAP-AUTH-Config El paquete que está instalado automáticamente hace la mayor parte de las configuraciones en función de las entradas que ingresa.

Ingrese URI del servidor LDAP

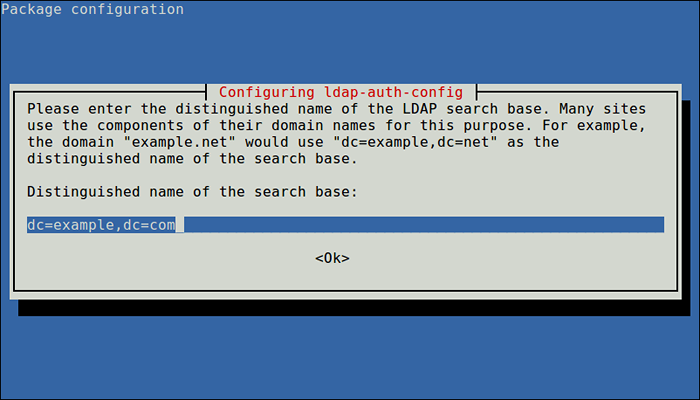

Ingrese URI del servidor LDAP A continuación, ingrese el nombre de la base de búsqueda LDAP, puede usar los componentes de sus nombres de dominio para este propósito como se muestra en la captura de pantalla.

Ingrese la base de búsqueda LDAP

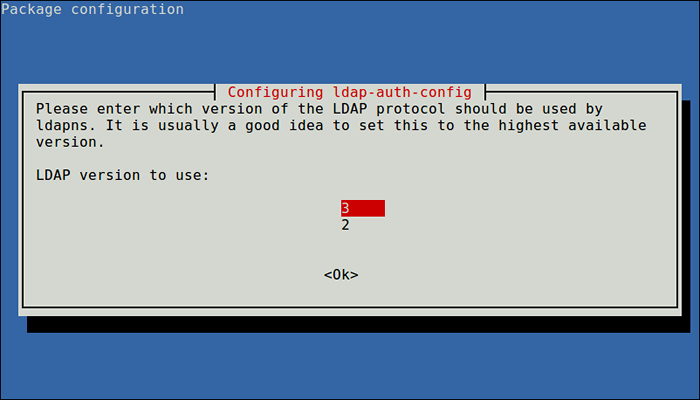

Ingrese la base de búsqueda LDAP También elija la versión LDAP para usar y hacer clic De acuerdo.

Seleccionar versión LDAP

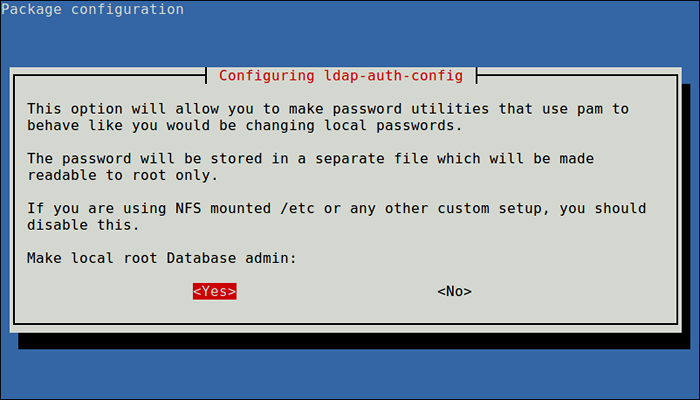

Seleccionar versión LDAP Ahora configure la opción de permitirle hacer utilidades de contraseña que usen pam para comportarse como si cambiara las contraseñas locales y haga clic en Sí continuar…

Hacer administrador de la base de datos raíz local

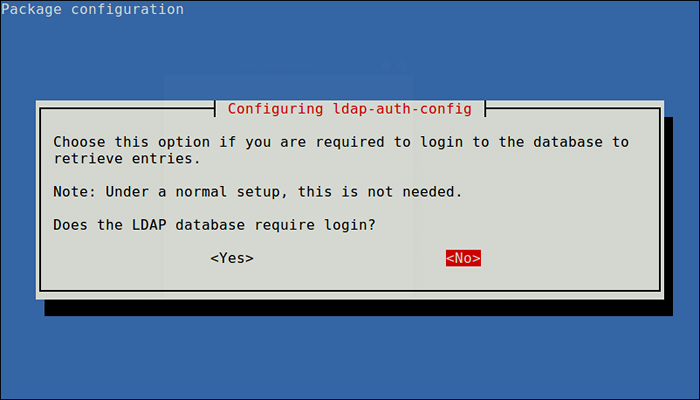

Hacer administrador de la base de datos raíz local A continuación, deshabilite el requisito de inicio de sesión para la base de datos LDAP utilizando la siguiente opción.

Deshabilitar el inicio de sesión en la base de datos LDAP

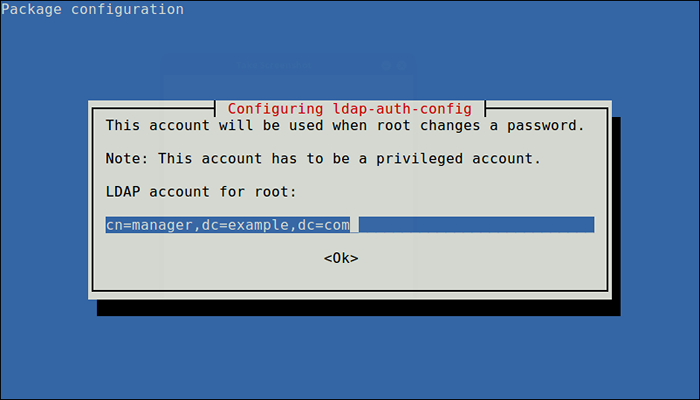

Deshabilitar el inicio de sesión en la base de datos LDAP También defina la cuenta LDAP para la raíz y haga clic en Aceptar.

Definir cuenta de LDAP para root

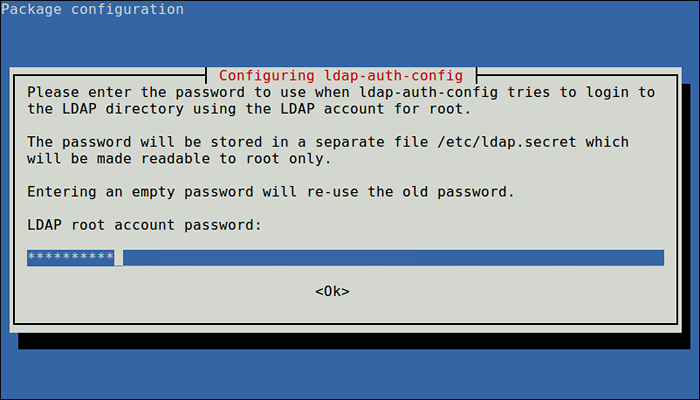

Definir cuenta de LDAP para root A continuación, ingrese la contraseña para usar cuando LDAP-AUTH-Config intenta iniciar sesión en el directorio LDAP utilizando la cuenta LDAP para root.

Ingrese la contraseña de root LDAP

Ingrese la contraseña de root LDAP Los resultados del cuadro de diálogo se almacenarán en el archivo /etc/ldap.confusión. Si desea realizar alguna alteración, abra y edite este archivo utilizando su editor de línea de comandos favorito.

A continuación, configure el perfil LDAP para NSS ejecutando.

$ sudo auth -client -config -t nss -p lac_ldap

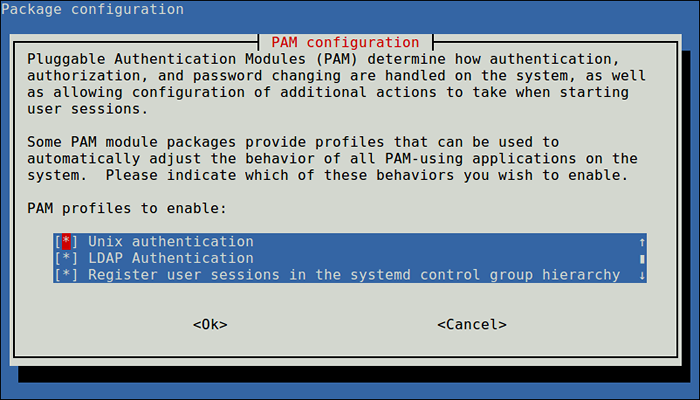

Luego, configure el sistema para usar LDAP para la autenticación actualizando las configuraciones de PAM. En el menú, elija LDAP y cualquier otro mecanismo de autenticación que necesite. Ahora debería poder iniciar sesión con credenciales basadas en LDAP.

$ sudo Pam-Auth-Update

Configurar el mecanismo de autenticación de PAM

Configurar el mecanismo de autenticación de PAM En caso de que desee que el directorio de inicio del usuario se cree automáticamente, debe realizar una configuración más en el archivo PAM de sesión común.

$ sudo vim /etc /pam.d/sesión común

Agrega esta línea en ella.

Se requiere sesión PAM_MKHOMEDIR.Entonces skel =/etc/skel umask = 077

Guarde los cambios y cierre el archivo. Luego reinicie el NCSD (Nombre Servicio de caché Daemon) Servicio con el siguiente comando.

$ sudo systemctl reiniciar nscd $ sudo systemctl habilita nscd

Nota: Si está utilizando la replicación, los clientes LDAP deberán consultar varios servidores especificados en /etc/ldap.confusión. Puede especificar todos los servidores de este formulario:

uri ldap: // ldap1.ejemplo.com ldap: // ldap2.ejemplo.comunicarse

Esto implica que la solicitud tendrá tiempo y si el Proveedor (LDAP1.ejemplo.comunicarse) se vuelve insensible, el Consumidor (LDAP2.ejemplo.comunicarse) intentará ser contactado para procesarlo.

Para verificar las entradas LDAP para un usuario en particular desde el servidor, ejecute el comando getent, Por ejemplo.

$ getent passwd tecmint

Si el comando de arriba muestra detalles del usuario especificado desde el /etc/passwd Archivo, su máquina cliente ahora está configurada para autenticarse con el servidor LDAP, debería poder iniciar sesión con credenciales basadas en LDAP.

Configurar el cliente LDAP en CentOS 7

Para instalar los paquetes necesarios, ejecute el siguiente comando. Tenga en cuenta que en esta sección, si está operando el sistema como un usuario administrativo no raíz, use el comando sudo Para ejecutar todos los comandos.

# Yum Update && Yum Instale OpenLDAP OpenLDAP-Clients NSS-PAM-LDAPD

A continuación, habilite el sistema del cliente para autenticar usando LDAP. Puedes usar el authconfig utilidad, que es una interfaz para configurar los recursos de autenticación del sistema.

Ejecute el siguiente comando y reemplace ejemplo.comunicarse con tu dominio y dc = ejemplo, dc = com con su controlador de dominio LDAP.

# authconfig --enableldap --eableLdapauth --Dapserver = LDAP.ejemplo.com --dapBasedn = "dc = ejemplo, dc = com" --enablemkhomedir -update

En el comando anterior, el --enableMkhomedir La opción crea un directorio de inicio de usuario local en la primera conexión si no existe ninguna.

A continuación, pruebe si el LDAP entra para un usuario en particular desde el servidor, por ejemplo, usuario tecmenta.

$ getent passwd tecmint

El comando anterior debe mostrar detalles del usuario especificado desde el /etc/passwd Archivo, que implica que la máquina del cliente ahora está configurada para autenticarse con el servidor LDAP.

Importante: Si Selinux está habilitado en su sistema, debe agregar una regla para permitir la creación de directorios de inicio automáticamente por mkhomedir.

Para obtener más información, consulte la documentación apropiada del catálogo de documentos de software OpenLDAP.

Resumen

Ldap, es un protocolo ampliamente utilizado para consultar y modificar un servicio de directorio. En esta guía, hemos demostrado cómo configurar un cliente LDAP para conectarse a una fuente de autenticación externa, en Ubuntu y Centos Client Machines. Puede dejar cualquier pregunta o comentario que pueda tener utilizando el formulario de comentarios a continuación.

- « Cómo configurar y mantener una alta disponibilidad/agrupación en Linux

- Cómo monitorear la seguridad del servidor de Linux con Osquery »