Cómo instalar y usar Linux Malware Detect (LMD) con clamav como motor antivirus

- 2601

- 456

- Berta Solano

Malware, o software malicioso, es la designación dada a cualquier programa que tenga como objetivo interrumpir el funcionamiento normal de un sistema informático. Aunque las formas más conocidas de malware son virus, spyware y adware, el daño que pretenden causar pueden variar desde robar información privada hasta eliminar datos personales, y todo lo demás, mientras que otro uso clásico de malware es controlar el sistema para usarlo para lanzar botnets en un ataque (d) DOS.

Leer también: Proteger a Apache contra la fuerza bruta o los ataques DDoS en LinuxEn otras palabras, no puede darse el lujo de pensar: "No necesito asegurar mi (s) sistema (s) contra malware, ya que no estoy almacenando ningún datos sensibles o importantes", porque esos no son los únicos objetivos de malware.

Por esa razón, en este artículo, explicaremos cómo instalar y configurar Detección de malware de Linux (también conocido como Maldeta o LMD para abreviar) junto con Clamav (Motor antivirus) en RHEL 8/7/6 (donde x es el número de versión), CentOS 8/7/6 y Fedora 30-32 (Las mismas instrucciones también funcionan Ubuntu y Debian sistemas).

Un escáner de malware lanzado bajo la licencia GPL V2, especialmente diseñado para entornos de alojamiento. Sin embargo, se dará cuenta rápidamente de que se beneficiará de Maldeta No importa en qué tipo de entorno esté trabajando.

Instalación de LMD en RHEL/CentOS y Fedora

LMD no está disponible en repositorios en línea, pero se distribuye como un tarball del sitio web del proyecto. El tarball que contiene el código fuente de la última versión siempre está disponible en el siguiente enlace, donde se puede descargar con el comando wget:

# wget http: // www.rfxn.com/descargas/maldetect-corrente.alquitrán.GZ

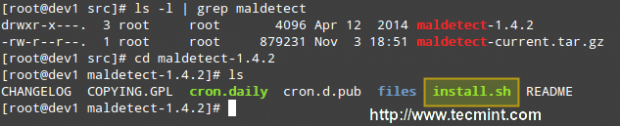

Luego necesitamos desempacar el tarball y ingresar al directorio donde se extrajeron su contenido. Dado que la versión actual es 1.6.4, El directorio es Maldetect-1.6.4. Allí encontraremos el script de instalación, instalar.mierda.

# TAR -XVF MALDETECT -Current.alquitrán.GZ # LS -L | GREP MALDETECT # CD MALDETECT-1.6.4/ # ls

Descargar Detect Linux Malware Detect

Descargar Detect Linux Malware Detect Si inspeccionamos el script de instalación, que es solo 75 líneas largas (incluidos los comentarios), veremos que no solo instala la herramienta, sino que también realiza una verificación previa para ver si el directorio de instalación predeterminado (/usr/local/maldetect) existe. Si no, el script crea el directorio de instalación antes de continuar.

Finalmente, después de completar la instalación, una ejecución diaria a través de cron está programado colocando el cron.a diario script (consulte la imagen de arriba) en /etc/cron.a diario. Este script ayudante, entre otras cosas, borrará datos temporales antiguos, verificará los nuevos lanzamientos de LMD y escaneará los paneles de control y control web predeterminados (i.mi., CPANEL, DirectAdmin, por nombrar algunos) Directorios de datos predeterminados.

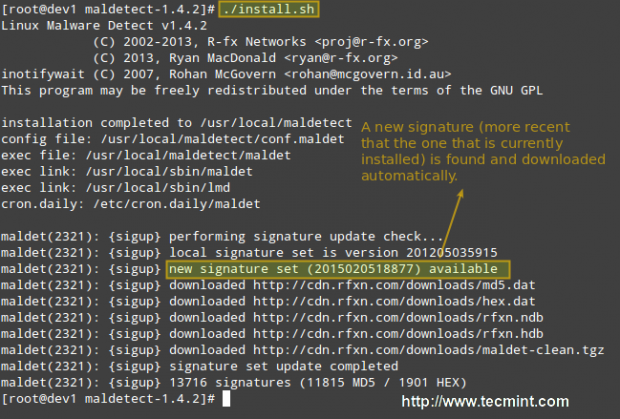

Dicho esto, ejecute el script de instalación como de costumbre:

# ./instalar.mierda

Instale la detección de malware de Linux en Linux

Instale la detección de malware de Linux en Linux Configuración de la detección de malware de Linux

La configuración de LMD se maneja a través de /usr/local/maldetect/conf.maldeta y todas las opciones están bien comentadas para que la configuración sea una tarea bastante fácil. En caso de que te quedes atascado, también puedes consultar /maldetect-1.6.4/Readme Para más instrucciones.

En el archivo de configuración encontrará las siguientes secciones, adjuntas dentro de los soportes cuadrados:

- ALERTAS DE CORREO ELECTRÓNICO

- Opciones de cuarentena

- OPCIONES DE ESCANEO

- ANÁLISIS ESTADÍSTICO

- Opciones de monitoreo

Cada una de estas secciones contiene varias variables que indican cómo LMD se comportará y qué características están disponibles.

- Colocar email_alert = 1 Si desea recibir notificaciones por correo electrónico de resultados de inspección de malware. En aras de la brevedad, solo transmitiremos el correo a los usuarios del sistema local, pero también puede explorar otras opciones, como enviar alertas por correo al exterior.

- Colocar correo electrónico_subj = "su tema aquí" y [correo electrónico protegido] Si previamente ha configurado correo electrónico_alert = 1.

- Con queso, La acción de cuarentena predeterminada para golpes de malware (0 = alerta solamente, 1 = moverse a cuarentena y alerta) le dirá a LMD qué hacer cuando se detecte malware.

- Quar_clean le permitirá decidir si desea limpiar las inyecciones de malware a base de cadenas. Tenga en cuenta que una firma de cadena es, por definición, "una secuencia de bytes contigua que potencialmente puede coincidir con muchas variantes de una familia de malware".

- quema_susp, La acción de suspensión predeterminada para los usuarios con éxitos le permitirá deshabilitar una cuenta cuyos archivos de propiedad se han identificado como golpes.

- clamav_scan = 1 le dirá a LMD que intente detectar la presencia de clamav binary y use como motor de escáner predeterminado. Esto produce un Rendimiento de escaneo cuatro veces más rápido y análisis hexadecimal superior. Esta opción solo usa clamav como motor del escáner, y las firmas de LMD siguen siendo la base para detectar amenazas.

Resumiendo, las líneas con estas variables deben verse de la siguiente manera en /usr/local/maldetect/conf.maldeta:

email_alert = 1 [Correo electrónico protegido] Correo electrónico_subj = "Alertas de malware para $ hostname-$ (fecha +%y-%m-%d)" quar_hits = 1 quar_clean = 1 quar_susp = 1 clam_av = 1

Instalación de clamav en Rhel/Centos y Fedora

Instalar Clamav Para aprovechar el clamav_scan configuración, siga estos pasos:

Habilitar el repositorio EPEL.

# yum instalación Epel-Lanzamiento

Entonces hazlo:

# yum Update && Yum instalación clamd # apt update && apt-get install clamav clamav-daemon [ubuntu/debian]

Nota: Que estas son solo las instrucciones básicas para instalar clamav para integrarlo con LMD. No entraremos en detalles en lo que respecta a la configuración de clamav ya que, como dijimos anteriormente, las firmas de LMD siguen siendo la base para detectar y limpiar amenazas.

Prueba de detección de malware de Linux

Ahora es el momento de probar nuestro reciente LMD / Clamav instalación. En lugar de usar malware real, utilizaremos los archivos de prueba EICAR, que están disponibles para descargar desde el sitio web de EICAR.

# cd/var/www/html # wget http: // www.eicar.org/descargar/eicar.com # wget http: // www.eicar.org/descargar/eicar.comunicarse.txt # wget http: // www.eicar.org/descargar/eicar_com.zip # wget http: // www.eicar.org/descargar/eicarcom2.cremallera

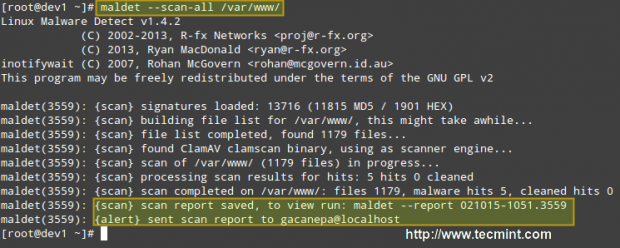

En este punto, puedes esperar al siguiente cron trabajo para ejecutar o ejecutar maldeta usted mismo. Iremos con la segunda opción:

# maldet--scan-all/var/www/

LMD también acepta comodines, por lo que si desea escanear solo un cierto tipo de archivo (i.mi. archivos zip, por ejemplo), puede hacerlo:

# maldet--scan-all/var/www/*.cremallera

Escanear malware en Linux

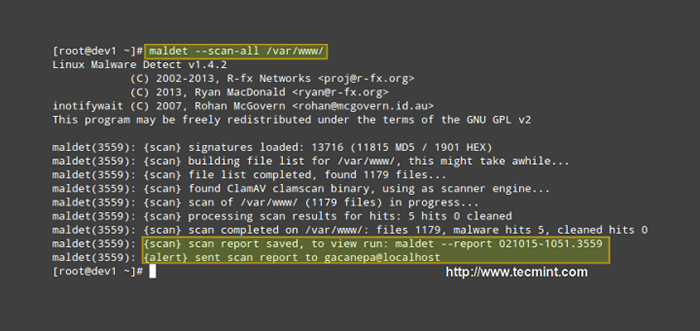

Escanear malware en Linux Cuando se completa el escaneo, puede verificar el correo electrónico enviado por LMD o ver el informe con:

# Maldet-Informe 021015-1051.3559

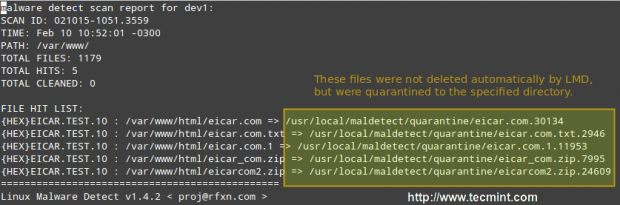

Informe de escaneo de malware de Linux

Informe de escaneo de malware de Linux Dónde 021015-1051.3559 es el Escáner (El ScanID será ligeramente diferente en su caso).

Importante: Tenga en cuenta que LMD encontró 5 hits desde el EICAR.El archivo com se descargó dos veces (por lo que resultó en EICAR.com y eicar.comunicarse.1).

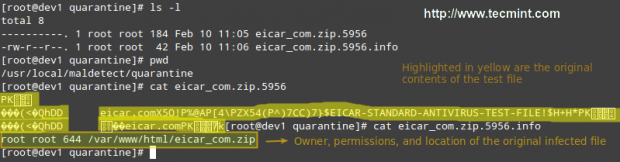

Si revisa la carpeta de cuarentena (acabo de dejar uno de los archivos y eliminé el resto), veremos lo siguiente:

# ls -l

Malware de Linux detectar archivos de cuarentena

Malware de Linux detectar archivos de cuarentena Luego puede eliminar todos los archivos en cuarentena con:

# rm -rf/usr/local/maldetect/quarentine/*

En caso de que,

# MALDET -CLEAN SCANID

No hace el trabajo por alguna razón. Puede consultar el siguiente screencast para una explicación paso a paso del proceso anterior:

Consideraciones finales

Desde maldeta necesita ser integrado con cron, Debe establecer las siguientes variables en el crontab de Root (tipo crontab -e como root y golpear el Ingresar clave) en caso de que note que LMD no se ejecuta correctamente a diario:

Ruta =/sbin:/bin:/usr/sbin:/usr/bin mailto = root home =/shell =/bin/bash

Esto ayudará a proporcionar la información de depuración necesaria.

Conclusión

En este artículo, hemos discutido cómo instalar y configurar Detección de malware de Linux, junto con Clamav, un poderoso aliado. Con la ayuda de estas 2 herramientas, la detección de malware debería ser una tarea bastante fácil.

Sin embargo, hágase un favor y familiarice con el Readme Archivo como se explicó anteriormente, y podrá estar seguro de que su sistema está bien contabilizado y bien administrado.

No dude en dejar sus comentarios o preguntas, si corresponde, utilizando el formulario a continuación.

Enlaces de referencia

Página de inicio de LMD

- « Proteja Apache contra la fuerza bruta o los ataques DDoS utilizando mod_security y módulos mod_evasive

- Cómo instalar PostgreSQL y Pgadmin4 en Ubuntu 20.04 »