LFCA Aprenda comandos básicos de redes - Parte 4

- 745

- 159

- Eduardo Tapia

En cualquier momento dado, cuando use su PC que está conectada a un enrutador, será parte de una red. Ya sea que esté en un entorno de oficina o simplemente trabaje desde casa, su computadora estará en una red.

¿Qué es una red informática??

Una red informática se define como un grupo de 2 o más computadoras que están conectadas y pueden comunicarse electrónicamente entre sí. Las computadoras se identifican utilizando sus direcciones de nombres de host, IP y MAC.

Una red de hogar u oficina simple se conoce como una Lan, corto para Red de área local. A Lan Cubre un área pequeña como una casa, una oficina o una red de restaurantes. En contraste, un PÁLIDO (Red de área amplia) abarca una gran región geográfica. PÁLIDO se usa principalmente para conectar varios sitios, como edificios de oficinas.

Este artículo es Parte 4 De la serie LFCA, aquí en esta parte, se familiarizará con los comandos generales de redes y cuán beneficiosos pueden ser para solucionar problemas de conectividad.

1. comando de nombre de host

El comando de nombre de host se muestra el nombre de host de un sistema Linux. Esto generalmente se establece o se configura durante la instalación. Para verificar el nombre de host, ejecute el comando:

$ Nombre de host tecmenta

2. comando de ping

Acaso para paquetes de Internet Groper, el comando de ping se utiliza para verificar la conectividad entre 2 sistemas o servidores. Envía un ICMP Solicitud de eco a un host remoto y espera una respuesta. Si el host está activo, la solicitud de eco rebota en el host remoto y se envía de vuelta a la fuente informando al usuario que el host está arriba o disponible.

El comando ping toma la sintaxis que se muestra.

$ opciones de ping dirección IP

Por ejemplo, hacer ping a un host en mi red de área local con la IP de 192.168.2.103, Ejecutaré el comando:

$ ping 192.168.2.103 Ping 192.168.0.123 (192.168.0.123) 56 (84) bytes de datos. 64 bytes de 192.168.2.103: icmp_seq = 1 ttl = 64 time = 0.043 MS 64 bytes de 192.168.2.103: icmp_seq = 2 ttl = 64 time = 0.063 MS 64 bytes de 192.168.2.103: icmp_seq = 3 ttl = 64 time = 0.063 MS 64 bytes de 192.168.2.103: icmp_seq = 4 ttl = 64 time = 0.061 MS 64 bytes de 192.168.2.103: icmp_seq = 5 ttl = 64 time = 0.062 MS

El comando de ping continúa enviando el ICMP paquete de ping hasta que lo interrumpas presionando Ctrl + C en el teclado. Sin embargo, puede limitar los paquetes enviados con el -C opción.

En el ejemplo a continuación, estamos enviando 5 paquetes de solicitud de eco, y una vez hecho, el comando de ping se detiene.

$ ping 192.168.2.103 -c 5 ping 192.168.0.123 (192.168.0.123) 56 (84) bytes de datos. 64 bytes de 192.168.2.103: icmp_seq = 1 ttl = 64 time = 0.044 MS 64 bytes de 192.168.2.103: icmp_seq = 2 ttl = 64 time = 0.052 MS 64 bytes de 192.168.2.103: icmp_seq = 3 ttl = 64 time = 0.066 MS 64 bytes de 192.168.2.103: icmp_seq = 4 ttl = 64 time = 0.056 MS 64 bytes de 192.168.2.103: icmp_seq = 5 ttl = 64 time = 0.066 MS --- 192.168.2.103 Estadísticas de ping --- 5 paquetes transmitidos, 5 recibidos, 0% de pérdida de paquetes, tiempo 4088 ms rtt min/avg/max/mdev = 0.044/0.056/0.066/0.008 ms

Además, también puede hacer ping el nombre de dominio de un host o servidor. Por ejemplo, puede hacer ping a Google como se muestra.

$ ping google.comiendo google.com (142.250.183.78) 56 (84) bytes de datos. 64 bytes de BOM12S12-En-F14.1e100.neto (142.250.183.78): icmp_seq = 1 ttl = 117 time = 2.86 MS 64 bytes de BOM12S12-In-F14.1e100.neto (142.250.183.78): icmp_seq = 2 ttl = 117 time = 3.35 ms 64 bytes de BOM12S12-In-F14.1e100.neto (142.250.183.78): icmp_seq = 3 ttl = 117 time = 2.70 ms 64 bytes de BOM12S12-In-F14.1e100.neto (142.250.183.78): icmp_seq = 4 ttl = 117 time = 3.12 ms ..

Además, puedes hacer ping al DNS. Por ejemplo, puede hacer ping a la dirección de Google que es 8.8.8.8.

$ ping 8.8.8.8 -c 5 ping 8.8.8.8 (8.8.8.8) 56 (84) bytes de datos. 64 bytes de 8.8.8.8: ICMP_SEQ = 1 TTL = 118 TIME = 3.24 ms 64 bytes de 8.8.8.8: icmp_seq = 2 ttl = 118 time = 3.32 ms 64 bytes de 8.8.8.8: icmp_seq = 3 ttl = 118 time = 3.40 ms 64 bytes de 8.8.8.8: icmp_seq = 4 ttl = 118 time = 3.30 ms 64 bytes de 8.8.8.8: ICMP_SEQ = 5 TTL = 118 TIME = 2.92 ms --- 8.8.8.8 Estadísticas de ping --- 5 paquetes transmitidos, 5 recibidos, 0% de pérdida de paquetes, tiempo 4005 ms rtt min/avg/max/mdev = 2.924/3.237/3.401/0.164 MS

Se apunta una prueba de ping fallida a una de las siguientes opciones:

- Un anfitrión que está fuera de línea.

- Falla de red general.

- Presencia de un firewall que bloquea las solicitudes de ICMP.

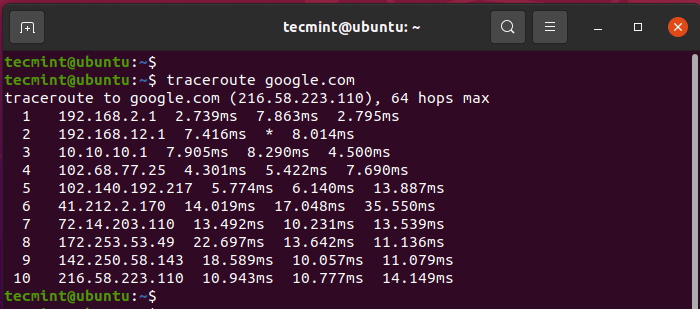

3. comando traceroute

El comando Tracerutee muestra la ruta que lleva un paquete de ping ICMP desde su dispositivo al host o servidor de destino. Muestra las direcciones IP de los dispositivos que el paquete salta antes de llegar al destino remoto.

En la línea 2, la salida muestra un signo de asterisco * en el viaje de ida y vuelta. Este es un indicador de que el paquete se dejó caer y no se recibió ninguna respuesta. Esto muestra que el enrutador dejó caer el paquete de ping, y esto podría ser por una variedad de razones, como la congestión de la red.

Traceroute El comando es un comando de diagnóstico genial que puede usar para solucionar los problemas de la red donde comando de ping te da resultados fallidos. Muestra el dispositivo en el que se están dejando caer los paquetes.

$ traceroute Google.comunicarse

Traceroute - Herramienta de diagnóstico de red

Traceroute - Herramienta de diagnóstico de red 4. comando mtr

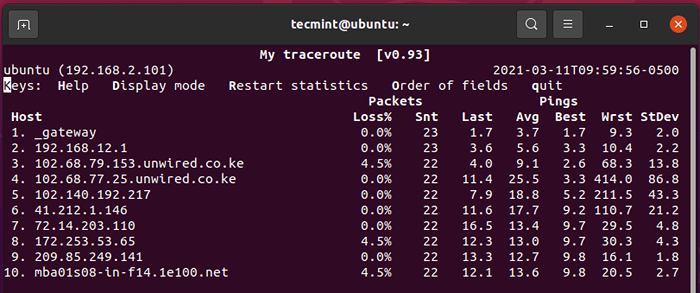

El MTR (mi rastreador) El comando combina las funcionalidades del silbido y traceroute dominio. Muestra un huésped de estadísticas, incluido el host que viaja cada paquete y tiempos de respuesta para todos los saltos de la red.

$ mtr google.comunicarse

MTR - Análisis de red y herramienta de solución de problemas

MTR - Análisis de red y herramienta de solución de problemas 5. comando ifconfig

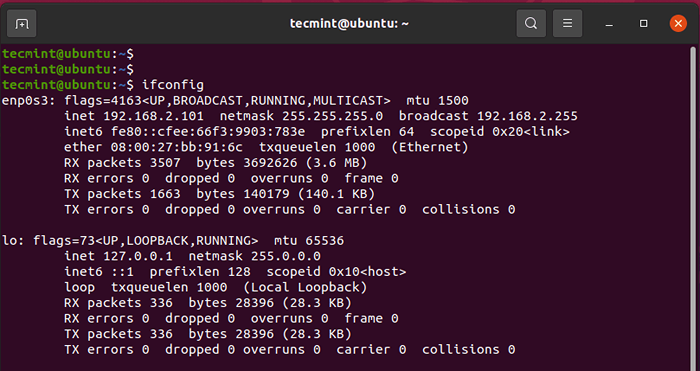

El comando ifconfig enumera las interfaces de red conectadas a la PC junto con otras estadísticas, como las direcciones IP asociadas con cada interfaz, máscara de subred y MTU, por mencionar solo algunas.

$ ifconfig

ifconfig - enumera las interfaces de red

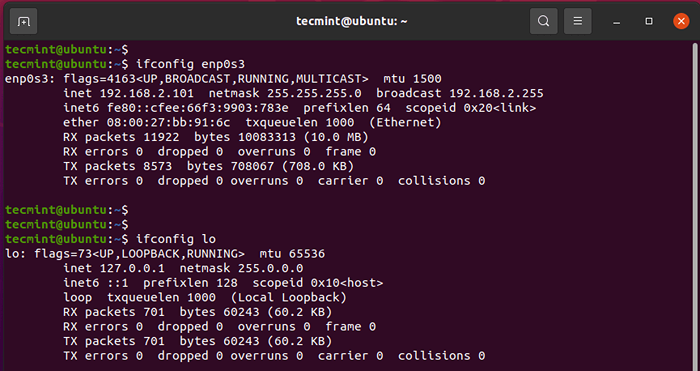

ifconfig - enumera las interfaces de red El inet El parámetro muestra el IPv4 dirección de la interfaz de red mientras inet6 apunta a la dirección IPv6. Puede ver los detalles de una sola interfaz especificando la interfaz como se muestra:

$ ifconfig enp0s3

Verifique la interfaz de red

Verifique la interfaz de red 6. Comando IP

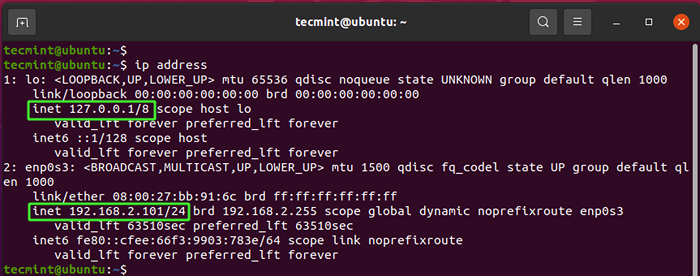

Otra forma en que puede ver las estadísticas de la interfaz es usar el comando de dirección IP como se muestra.

$ Dirección IP

Herramienta de configuración de red IP

Herramienta de configuración de red IP 7. Comando de ruta IP

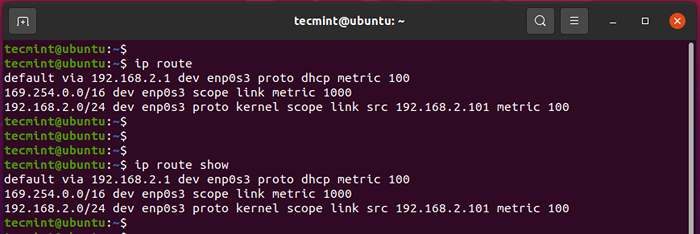

El ruta IP El comando imprime la tabla de enrutamiento de su PC.

Ruta de $ IP o show de ruta IP $

Tabla de enrutamiento de red de listas

Tabla de enrutamiento de red de listas 8. comando de excavación

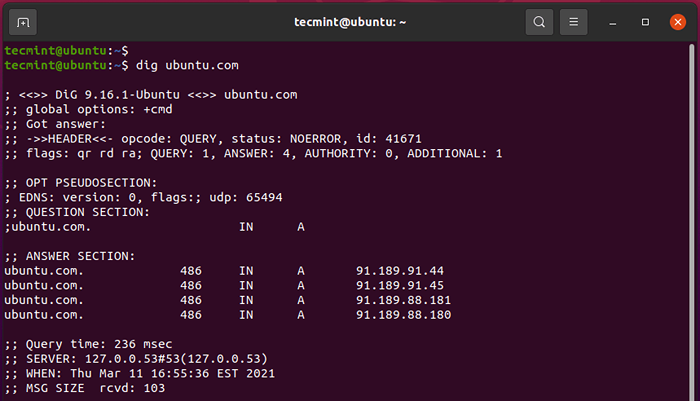

La utilidad de excavación (abreviatura de Groper de información de dominio ) es una herramienta de línea de comandos para sondear a los servidores de nombres DNS. Se necesita un nombre de dominio como argumento y muestra información como la dirección del host, un registro, un registro MX (intercambios de correo), servidores de nombres, etc.

En pocas palabras, el excavar El comando es una utilidad de búsqueda de DNS y los administradores del sistema utilizaron principalmente para la resolución de problemas de DNS.

$ Dig Ubuntu.comunicarse

DIG - Herramienta de administración de red

DIG - Herramienta de administración de red 9. comando nslookup

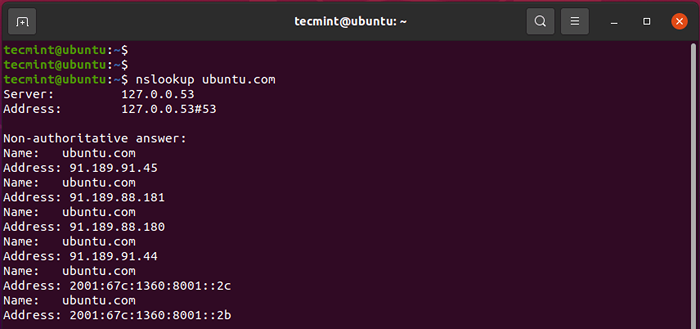

La utilidad nslookup es otra herramienta de línea de comandos que se utiliza para hacer búsquedas de DNS en un intento por recuperar nombres de dominio y registros.

$ nslookup ubuntu.comunicarse

Búsqueda de servidor de nombres de dominio

Búsqueda de servidor de nombres de dominio 10. comando netstat

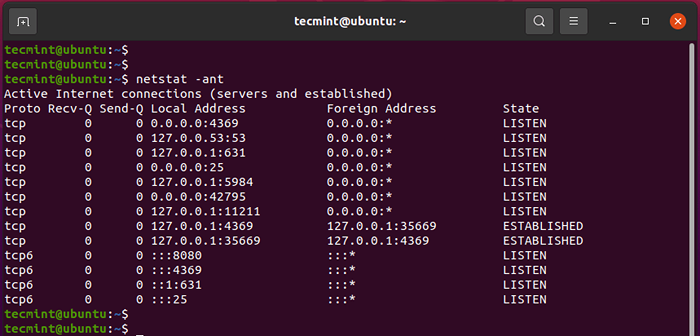

El comando NetStat imprime las estadísticas de la interfaz de red. Puede mostrar la tabla de enrutamiento, los puertos en los que se escuchan varios servicios, conexiones TCP y UDP, PID y UID.

Para mostrar interfaces de red conectadas a su PC, ejecute:

$ netstat -i tabla de interfaz del kernel iface mtu rx-ok rx-erg rx-drp rx-ovr tx-ok tx-erg tx-drp tx-ovr flg enp1s0 1500 0 0 0 0 0 0 0 0 0 0 0 BMU 65536 4583 0 0 0 0 4583 0 0 0 lru wlp2s0 1500 179907 0 0 0 137273 0 0 0 BMRU

Para ver la tabla de enrutamiento, use el -riñonal opción como se muestra.

$ netstat -r kernel Tabla de enrutamiento IP Destino Gateway Genmask Flags Ventana MSS Irtt Iface predeterminado _gateway 0.0.0.0 UG 0 0 0 WLP2S0 Link-Local 0.0.0.0 255.255.0.0 u 0 0 0 WLP2S0 192.168.0.0 0.0.0.0 255.255.255.0 u 0 0 0 WLP2S0

Para examinar activo TCP Las conexiones invocan el comando:

$ netstat -ant

Lista de conexiones TCP activas

Lista de conexiones TCP activas 11. Comando SS

El comando SS es una herramienta de red que se utiliza para descargar estadísticas de socket y muestra métricas de red de sistemas de manera similar al comando NetStat. El comando SS es más rápido que NetStat y muestra más información sobre TCP y estadísticas de red que NetStat.

$ ss #list al conexiones $ ss -l #display enchufes escuchando $ ss -t #display toda la conexión TCP

Resumen

Esa fue una descripción general de los comandos básicos de redes que resultarán útiles, especialmente cuando solucionan problemas de red menores en el entorno de su hogar u oficina. Prueba de vez en cuando para afilar sus habilidades de solución de problemas de red.

Conviértase en un Asociado de IT Certified IT (LFCA) de Linux Foundation (LFCA)- « Cómo instalar Jenkins en Ubuntu 20.18/04.04

- LFCA Aprenda comandos básicos del sistema Linux - Parte 3 »