Tor vs vpn - si usa uno o ambos?

- 3972

- 639

- Mateo Pantoja

La idea de protegerse de los piratas informáticos, espías y ataques maliciosos debe estar a la vanguardia de su mente cada vez que se conecte a Internet. Este es el propósito principal de Tor y una VPN. Pero, cuando se habla de tor vs VPN, cuánto sabes realmente?

Cuando se trata de garantizar que nuestra información personal y la actividad en línea sigan siendo privadas, las VPN y TOR son las herramientas más poderosas que puede usar. Ambos comparten similitudes sorprendentes, pero son sus diferencias las que las hacen útiles en situaciones de nicho. Ya sea que se mueva por un geobloque o navegue por la web oscura, deberá comprender qué opción es adecuada para qué situación.

Tabla de contenido

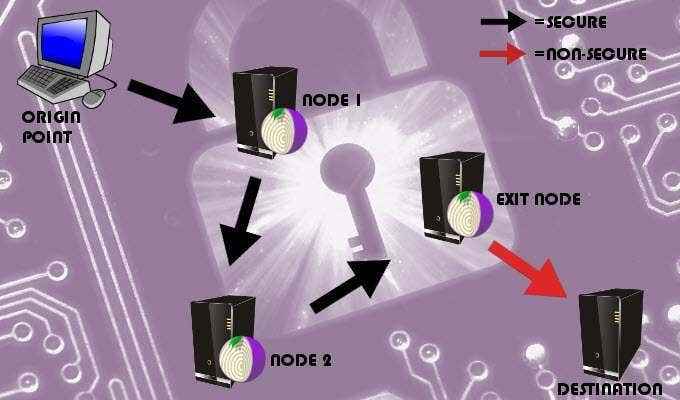

Dado que los nodos son operados por voluntarios, cualquiera es libre de configurar un nodo de salida. El problema con esto es que un nodo mal configurado puede cosechar información privada que puede permanecer visible para hackers y espías. Tor evitará que todas las actividades de navegación se vuelvan de nuevo a usted, pero cualquiera puede ver su tráfico una vez que salga de la red. Todos menos donde comienza, eso es.

Para mantener su privacidad segura, debe evitar enviar mensajes privados y otra información confidencial a través de su conexión.

Tor asignará una ruta que comienza desde su dispositivo, enrutándolo a través de dos nodos seleccionados al azar, hasta que finalmente llegue a un nodo de salida. Antes de enviar su paquete de datos al primer nodo, Tor aplicará tres capas de cifrado.

El primer nodo del viaje eliminará la capa más externa, que es la capa que sabe hacia dónde se dirige el paquete de datos a continuación. El segundo nodo repetirá este proceso, enviando su paquete de datos al nodo de salida de la red.

El nodo de salida elimina la capa final, revelando toda la información que llevaba el paquete de datos. Para mantener a los piratas informáticos adivinando, Tor continuará usando los mismos tres nodos durante no más de 10 minutos antes de crear una ruta completamente nueva y aleatoria para su tráfico.

Las ventajas de Tor

- Tor es 100% gratuito, lo que la convierte en la solución más rentable para su seguridad.

- No se mantienen registros ni registros dentro de la red Tor. No hay registros y no tendrá que preocuparse por su información financiera cuando se use el software.

- Tor no se preocupa de ser cerrado. Todos los nodos están dispersos en todo el mundo, lo que hace que sea prácticamente imposible estar en peligro de eliminar. No tener un servidor principal lo mantiene libre de ataques y redadas de entidades maliciosas y autoridades legales.

¿Qué son las VPN y cómo funcionan??

Una red privada virtual (VPN) proporciona un cifrado de extremo a extremo de su dispositivo a un servidor remoto en cualquier país que un servidor esté disponible. Mientras usa una VPN, su dirección IP está oculta, lo que hace que aparezca que está accediendo a Internet desde la ubicación del servidor remoto en lugar de su ubicación real.

Deberá elegir un proveedor, crear una cuenta, iniciar el cliente desde su dispositivo, iniciar sesión y luego seleccionar el servidor apropiado. Un servidor apropiado dependería de sus necesidades. Para una conexión más segura y rápida, se prefiere un servidor cercano. Si busca eludir el contenido bloqueado por la región, conéctese a un servidor en un país diferente con menos restricciones.

Una vez conectados, todos los datos se encriptarán antes de ser enrutados a través de su servidor elegido. Los datos avanzarán a través del túnel hasta el sitio web que está tratando de acceder. Su IP se enmascarará desde el sitio web, y en su lugar estará la dirección IP del servidor, lo que hace que su acceso sea completamente anónimo.

Las ventajas de una VPN

- Todos los datos están encriptados de origen a destino.

- Las VPN pueden reducir la velocidad o acelerar su conexión, dependiendo de la congestión de la red y si su ISP acelera su ancho de banda.

- Las habilidades técnicas no son normalmente necesarias cuando se trata de una VPN.

- Una VPN puede ayudarlo a superar las restricciones geográficas a través del enmascaramiento de IP. No puede vernos Netflix mientras está estacionado en Corea? Una VPN puede ayudarlo a superar ese obstáculo.

Tor vs VPN - Fuerzas de combinación

Al combinar Tor y VPN, puede crear una potencia de seguridad en línea y protección de la privacidad. Hay dos formas de combinar una VPN y Tor; ya sea para Tor sobre VPN o VPN sobre Tor. La elección estará determinada por sus necesidades.

Tor sobre VPN

Se deberá realizar una conexión VPN antes de abrir Tor. Hacerlo de esta manera permitirá que la VPN cifre su tráfico antes de hacer su negocio en Tor. Esto ocultará su actividad de Tor de su ISP.

Su ISP no podrá ver los datos que se envían a través de Tor, a pesar de que aún pueden ver que está conectado a él. Dado que el nodo de entrada TOR no puede ver su IP real, se le mostrará la IP de su servidor VPN, aumentando su anonimato.

Sin embargo, su tráfico no está encriptado una vez que sale de la red Tor, dejándolo sin protección contra nodos de salida maliciosos. Deberá tener mucho cuidado al enviar información confidencial a través de su conexión.

Elija Tor sobre VPN si:

- Necesita ocultar su uso de Tor de su ISP.

- Necesita ocultar su tráfico de su proveedor de VPN.

- No enviará información confidencial a través de su conexión.

VPN sobre tor

El uso de este método irá en la dirección opuesta de Tor sobre VPN. Deberá conectarse primero a la red Tor antes de iniciar sesión en su VPN. Esto requerirá que sea más sólido técnicamente, ya que necesitará configurar su cliente VPN para trabajar con Tor.

El nodo de salida de Tor redirige su tráfico a su servidor VPN, eliminando el riesgo de nodos de salida maliciosa. Esto sucede porque su tráfico se descifra después de que deja la red Tor.

El nodo de entrada aún podrá ver su IP real, pero su VPN solo verá la dirección del nodo de salida. Esto oculta el hecho de que está utilizando una VPN de su ISP, pero pueden ver que está en la red Tor. Esta configuración facilitará el bloqueo geo.

Elija VPN sobre tor si:

- Desea proteger su conexión en línea contra nodos de salida maliciosa.

- Necesita ocultar su uso de VPN de su ISP.

- Planea transmitir información confidencial a través de su conexión.

- Necesitas omitir los geobloques.

- « Cómo crear una unidad de almacenamiento compartida para sistemas de botas duales

- Razones comunes para los choques de Ubuntu y cómo recuperarse »